Project Zero di Google ha reso nota una falla nei router TP-Link Archer.

Project Zero di Google ha reso nota una falla nei router TP-Link Archer.

A causa di un processo chiamato TDDP (TP-Link Device Debug Protocol) che invia due tipi di comandi al dispositivo.

Uno di questi, che non richiede l’autenticazione come amministratore, consente di inviare richieste tramite il Trivial File Transfer Protocol (TFTP), che vengono elaborate da un interpreter con privilegi di root. In questo modo è possibile inviare qualsiasi tipo di comando al sistema, prendendo di fatto il controllo del dispositivo.

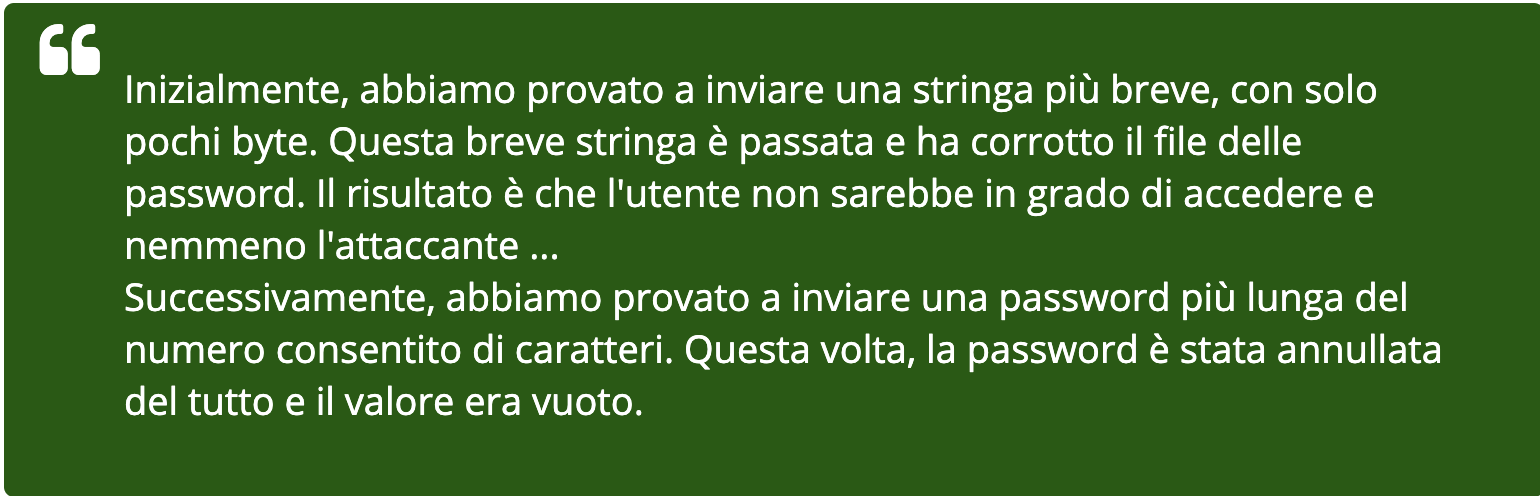

Anche il team IBM X-Force Red ha esaminato il bug del firmware, affermando che esso ha interessato sia i router domestici che quelli aziendali. Per sfruttarlo, un utente malintenzionato avrebbe dovuto semplicemente inviare una richiesta HTTP includendo una stringa di caratteri più lunga del numero consentito in modo che la password dell’utente diventasse nulla. Come indicato nel loro post sul blog

I ricercatori del Team IBM X-Force Red hanno potuto quindi accedere a TFTP e TELNET solo con il nome utente “admin” senza alcuna password.

Allo stesso modo, un utente malintenzionato avrebbe potuto non solo assumere il controllo del router, ma impedire anche all’utente legittimo di utilizzare il proprio dispositivo.

A seguito del rapporto, TP-Link ha riconosciuto la vulnerabilità con il numero

CVE-2019-7405

Il bug riguardava principalmente i modelli di router Archer C5 V4, Archer MR200v4, Archer MR6400v4 e Archer MR400v3. TP-Link ha infine rilasciato la patch per il firmware.

Gli utenti di router vulnerabili devono assicurarsi di installare gli ultimi aggiornamenti per assicurarsi che siano protetti. Recentemente, i ricercatori hanno anche scoperto un bug di esecuzione dei comandi critici nei router D-Link , che i fornitori al momento si sono rifiutati di correggere.

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-7405