Un numero tra 47.000 e 55.000 Server Supermicro potrebbero essere compromessi da remoto collegando virtualmente dispositivi USB.

Il team di cybersecurity di Eclypsium ha scoperto molteplici vulnerabilità denominate “USBAnywhere” che potrebbero essere sfruttate per consentire potenzialmente a un utente malintenzionato di assumere il controllo BMC (Baseboard Management Controller) di tre diversi modelli di schede server Supermicro: X9, X10 e X11.

“La nostra ricerca ha scoperto nuove vulnerabilità, che abbiamo soprannominato collettivamente USBAnywhere, nei controller BMC dei server Supermicro. Queste vulnerabilità consentono a un utente malintenzionato di connettersi facilmente a un server e di montare virtualmente qualsiasi dispositivo USB, da remoto su qualsiasi rete, incluso quelli ospitati con e tramite Internet. ”

Un controller BMC è un processore speciale che monitora lo stato fisico di un computer, un server di rete o un altro dispositivo hardware e lo fa attraverso una connessione indipendente. Solitamente tale processore è presente sulla scheda madre o sul circuito principale del dispositivo che si vuole monitorare.

Un controller BMC è un processore speciale che monitora lo stato fisico di un computer, un server di rete o un altro dispositivo hardware e lo fa attraverso una connessione indipendente. Solitamente tale processore è presente sulla scheda madre o sul circuito principale del dispositivo che si vuole monitorare.

Una tipica attività che può compiere un sistema BMC è quella di aggiornare da remoto i sistemi o i firmware dei dispositivi ad esso collegati.

I server Supermicro sfruttano per i propri server una interfaccia Web che consente agli amministratori di sistema di “montare immagini” da remoto come ad esempio dispositivi USB. “Montare un’immagine” è una operazione piuttosto comune. Si tratta di una semplice operazione simula “virtualmente ” il fisico inserimento di un dispositivo su un pc o altro strumento.

La vulnerabilità in questo caso consente all’attaccante, una volta connesso all’interfaccia web, “di interagire con il sistema host come un dispositivo USB non elaborato” quindi di “caricare una nuova immagine del sistema operativo o utilizzare una tastiera e un mouse per modificare i parametri del server, impiantare malware o persino disabilitare totalmente il dispositivo.”

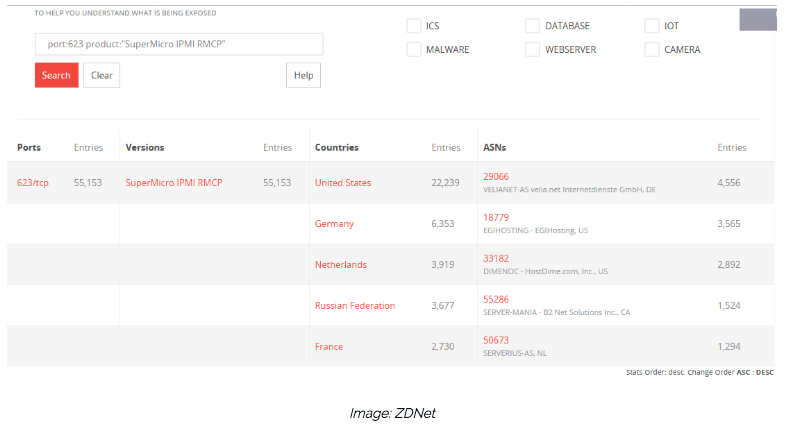

I ricercatori di Eclypsium hanno scoperto quattro diverse vulnerabilità in particolare sulla porta TCP 623 del BMC:

- uso dell’autenticazione in chiaro;

- traffico di rete non autenticato;

- crittografia debole;

- un difetto di bypass di autenticazione (solo piattaforme X10 e X11);

Attualmente sono state rilasciate le patch di sicurezza per la correzione della vulnerabilità.

“We want to thank the researchers who have identified the BMC Virtual Media vulnerability,”.

Fonte: ZDNET – SecurityAffairs