Di recente gli esperti di sicurezza di Cofense hanno scoperto una campagna di malspam che sfrutta Google Docs per diffondere il Trojan bancario TrickBot tramite un file eseguibile mimetizzato come PDF.

TrickBot è un popolare trojan bancario che è stato per la prima volta scoperto nell’ottobre 2016. I suoi autori lo hanno continuamente aggiornato implementando nuove funzionalità. Ad esempio, a febbraio Trend Micro ha rilevato una variante che include un nuovo modulo utilizzato per l’acquisizione di credenziali delle app remote.

Inizialmente, TrickBot includeva solo funzionalità Trojan “bancarie”, nel corso degli anni gli autori hanno implementato nuove funzionalità come la capacità di rubare i dati e la capacità di eliminare altri payload.

Recentemente i ricercatori di Secureworks Counter Threat Unit (CTU) hanno scoperto una nuova versione di TrickBot che include nuovi webinject dinamici per attacchi rivolti ai dispositivi mobili degli Stati Uniti.

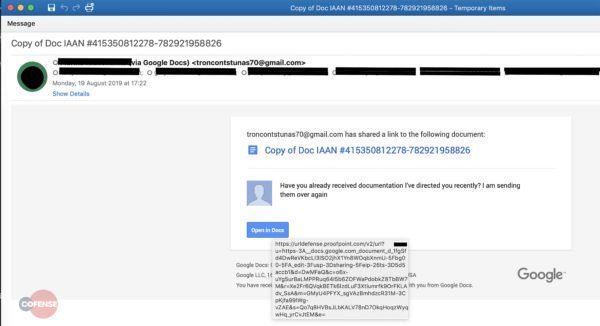

Nell’analisi pubblicata dal Cofense Phishing Defence Center (PDC) si legge che “L’email tenta di indurre gli

utenti a fare clic sul collegamento:” Hai già ricevuto la documentazione che ti ho inviato di recente? Te la sto inviando di nuovo.” Questa è a tutti gli effetti un’e-mail legittima generata da Google Docs quando un file viene condiviso da uno dei suoi abbonati. Senza saperlo, il destinatario viene indirizzato a un documento caricato su Google Docs che contiene un URL dannoso “.

Il documento di Google Dos porta ad un falso messaggio di errore 404 e a un collegamento che esegue un payload dannoso. Con questo schema gli aggressori hanno aggirato con successo il gateway di posta elettronica sicuro Proofpoint utilizzato da uno dei clienti Cofense.

Le vittime scaricano il payload dannoso mimetizzato come documento PDF (con estensione .pdf.exe), ciò è possibile perché l’impostazione predefinita di Windows nasconde le estensioni per i tipi di file conosciuti.

Una volta eseguito, il payload si autoreplicherà nel sistema (ad esempio, in altre cartelle) e aggiungerà un’attività pianificata per “permanere nel sistema”.

Il rapporto Cofense include indicatori di compromissione (IOC) della campagna malspam.