Pascal Verniory si esprime in questa sede a titolo personale. Le sue opinioni non pretendono riflettere quelle del suo datore di lavoro.

Introduzione

Le città connesse che alcuni definiscono “intelligenti” (Smart Cities) fanno parlare molto. La governance delle megalopoli diventa un tema a forte impatto sociale in un’epoca in cui ci si predice una demografia planetaria esplosiva, essenzialmente cittadina, e quindi una fonte di caos se non correttamente gestita. Ma, come tutto ciò che riguarda l’ ”intelligenza” artificiale, le città connesse nutrono i fantasmi più ingenui e aguzzano gli appetiti più vivaci, in un clima fortemente ostile a ogni riesame della questione. Il fatto è che queste città “intelligenti” fanno nascere delle speranze smisurate di ordine e di confort ai quali è difficile rinunciare quando se ne ignora il prezzo reale. È allora tanto più urgente interrogarsi sui loro apporti reali al fine di trarre il migliore beneficio senza dimenticare per altro la vigilanza che si rende necessaria per fronteggiare i pericoli connessi, salvo rinunciare ad alcune delle loro promesse, troppo costose in termini di vita privata e di libertà.

Le linee che seguiranno mi permettono di ritornare sulla presentazione fatta il 3 novembre 2016 a Yverdon, nel quadro della CyberSec Conference e di affrontare alcuni aspetti rimasti indiscussi.

La città connessa

Precisiamo subito ciò che è una città connessa. Si tratta di un ecosistema fondato sulla cattura, l’aggregazione e la condivisione di dati1 relativi all’utilizzazione della città dai suoi abitanti. In questo contesto, che il dato è la “materia prima” delle città connesse.

Le fonti di questi dati sono multipli: generate automaticamente da sensori o da oggetti connessi, ma anche provenienti da base di dati raccolti dalle amministrazioni pubbliche o le imprese private, o anche prodotte dagli stessi utilizzatori-contributori.

Gli scopi perseguiti da questa raccolta sono molteplici. In modo generale, si invoca il miglioramento della qualità di vita dei cittadini, la buona gestione delle risorse collettive, l’agevolazione della mobilità o ancora l’attenzione alla sicurezza. Si tratta di creare un legame per informare a distanza e in tempo reale i cittadini sulla disponibilità degli equipaggiamenti collettivi (ingombro delle strade, tasso di occupazione dei parcheggi, localizzazione di trasporti in comune, prenotazione di impianti sportivi…), ma anche di informare sulla vicinanza, l’ubicazione e gli orari di apertura di negozi o di curiosità turistiche, di informare sui servizi esistenti o di gestire le infrastrutture collettive. Questi pochi esempi illustrano bene i propositi virtuosi dell’impresa, ma non evidenziano i suoi rischi ed i suoi pericoli.

In questa raccolta, in effetti, la protezione della sfera privata presenta una posta cruciale e mette in luce gli aspetti più oscuri del sistema che si sta installando. Quattro sono i principali aspetti da tenere in conto nel contesto delle città connesse: la raccolta automatica dei dati sul dominio pubblico (a), i dati considerati come “pubblici” che gli individui si scambiano tramite i telefoni “intelligenti” (b), la loro integrazione nell’informatica del cloud (c) e soprattutto, l’interpretazione di questa massa di dati in vista di una “governance algoritmica” (d). Le inclinazioni di questa politica numerica ci permettono infine, in di conclusione, di stabilire un parallelo fra il rispetto della sfera privata ed il riconoscimento sociale della libertà individuale.

Dati captati automaticamente sul dominio pubblico

Numerosi dati delle città connesse sono generati automaticamente da sensori situati sulla via pubblica o posti all’interno di infrastrutture private aperte al pubblico.

Ma la scelta di un sensore non ha niente di innocuo. Così la sorveglianza del traffico può essere fatta in molti modi: attraverso il conteggio del numero di veicoli che passano su un anello magnetico, attraverso la registrazione video del traffico o attraverso la registrazione dei segnali GPS che permettono di identificare i veicoli in circolazione. Se il conteggio dei veicoli attraverso un anello magnetico non genera dati personali ma un semplice incremento statistico, non è lo stesso però nel caso delle videocamere e ancor meno della presa dei segnali GPS.

Dal momento che la raccolta dei dati sulla via pubblica può generare dati personali, conviene rispettare a titolo preventivo i principi posti dalle leggi applicabili in materia di protezione della persona.

In primo luogo, il principio di liceità (in Svizzera, art.4, al. 1 LPD; art.35 LIPAD) vuole che il trattamento sia giustificato dall’adempimento di un compito previsto da una base legale o da un consenso chiaro dell’interessato. Questo riduce di colpo gli scopi che possono giustificare la presa dei dati. In quanto al principio di proporzionalità (in Svizzera, art.4, al.2 LPD ; art.35 al.1 e 2 ; art 36 al.1 LIPAD), esso esige dal responsabile del trattamento che si assicuri che la lesione occasionata dimori ragionevole in rapporto allo scopo perseguito.

Questi principi incitano a sviluppare una riflessione ben prima della raccolta, al fine di assicurare la confidenzialità dal concepimento del progetto (“Privacy by Design”). Verranno privilegiati così, ogni volta che lo scopo perseguito lo permette, i sensori che non generano dati personali: il responsabile del trattamento sarà, così, libero di calcolare i dati per assicurare la loro confidenzialità dai sensori alla sala macchine, anche durante tutto il ciclo della loro vita.

La protezione dei dati si dimostra ancora più cruciale nel campo privato aperto al pubblico: i dati sono allora trattati da attori privati, senza che sia possibile resistere alla loro cattura: ai giorni nostri, rifiutare di entrare in un’area video-protetta, si riduce a rinunciare a frequentare la maggior parte dei negozi, a cominciare dai grandi magazzini.

La necessità di applicare questo insieme di principi dimostra già bene il pericolo di una raccolta selvaggia di dati sul dominio pubblico per la protezione della sfera privata. Essa evita in aggiunta una tentazione propria a ogni tecnica: quella di focalizzarsi sui mezzi, tanto da dimenticarne gli scopi perseguiti. La storia delle tecniche mostra che l’umanità ha la tendenza a utilizzare una tecnica al di là dei suoi bisogni immediati e ragionati, per il solo fatto che è disponibile, fino a creare nuovi bisogni: è allora allettante far uso delle tecniche digitali le più sofisticate per affermare la propria modernità.

Dati generati dagli utenti

I dati raccolti nel quadro delle città connesse non si limitano a quelli catturati automaticamente sul dominio pubblico o aperto al pubblico. Gli utenti creano essi stessi, attraverso il loro telefono “intelligente” (smartphone), numerosi dati personali geo-localizzati, sia attraverso la comunicazione di informazioni sulle reti sociali o per il solo fatto che essi interrogano per strada i servizi di informazione della città. Questi apparecchi portabili possono allora essere considerati come dei veri sensori.

Altri oggetti connessi rilasciano la loro mole di dati. Alcuni di questi vengono ad aggiungersi a quelli della città connessa. Si pensa, per esempio, ai dati relativi al consumo aggregato delle famiglie. Essi permettono di comparare le loro abitudini di consumo privato con quelle dei loro vicini per migliorarli. La connessione di tali sensori a Internet permette di essere avvertiti a distanza, sul telefono “intelligente”, di ogni consumo programmato o intempestivo. Una applicazione largamente diffusa, Sense, permette in effetti di disgregare in tempo reale la curva di carica elettrica globale della famiglia, poi di identificare quali apparecchi sono utilizzati in casa e quando2. Il sistema dietro all’applicazione, paragonando le curve di consumo a quelle degli altri utilizzatori, che gli sono ritrasmesse, arriva a saperne di più sull’andamento di una casa che i proprietari stessi, e potrebbe redigere un quadro delle abitudini di vita dei suoi abitanti, e perfino delineare le basi di un profilo della loro personalità.

A questo quadro si aggiunge il fatto che gli oggetti connessi, spesso, sono elaborati da fabbricanti di oggetti poco informati sulle questioni della sicurezza informatica: numerose falle riguardanti la sicurezza permettono allora a terzi di visionare le immagini considerate confidenziali. È così che delle videocamere connesse per permettere ai loro proprietari di sorvegliare a distanza i dintorni delle loro case possono dare a dei ladri preziose informazioni sulle loro assenze. Il sito www.shodan.io, ad esempio, registra nel suo repertorio le immagini provenienti da videocamere non protette.

Il fenomeno degli oggetti connessi ha preso una tale importanza che Ubisoft, l’editore di “Watch Dogs” proclama “Noi siamo i dati“ sul suo sito in occasione dell’uscita della seconda versione del “gioco”. Non affrettiamoci troppo a vedere qui un disprezzo degli utenti per la loro sfera privata. Questo è un discorso dei promotori delle reti sociali e le imprese che vivono della condivisione dell’informazione su Internet ai soli fini di estendere il loro potere, ma vale la pena di esaminare da vicino queste incoerenze.

Per prendere un esempio, nel 2009, il PDG di Google ed ex-PDG di Novell, Eric Schmidt, lanciò una frase che diede i brividi ad alcuni e sembrò ad altri intrisa di buon senso: “Se voi fate qualcosa che nessuno deve sapere, sarebbe forse preferibile che non cominciate a farla.” Eric Schmidt non faceva altro che riprendere un proverbio tradizionale di origine cinese, da qui la furtiva impressione di saggezza che ne emana.

Osservatori attenti hanno compreso che Eric Schmidt la applicava alle ricerche effettuate su Internet, e che questo cambiava tutto. Questa frase fece temere il peggio in materia di violazioni della vita privata. Ma questo stesso profeta della “morte della vita privata”, ha difeso la sua propria vita al di là del ragionevole: nel 2005, non ha forse intentato causa alla giornalista Elinor Mills per il suo articolo Google balances privacy, reach3, nel quale l’autrice riferiva certi dettagli della sua vita privata (fortuna, azioni recentemente vendute in Borsa…) ottenute su Internet proprio grazie al motore di Google dedicato ai giornalisti, CENT (News.com)?

Hubert Guillaud, basandosi su uno studio di Joseph Turow, Michael Hennessy e Nora Draper datato 2015, ci ricorda tra l’altro che “più della metà dei consumatori americani non desiderano perdere il controllo sulle loro informazioni, ma pensano anche che questa perdita di controllo sia già avvenuta”. Lungi dal considerare la cessione di questi dati personali in cambio di offerte personalizzate come il compromesso dove ciascuno ci guadagna, il pubblico apparirebbe piuttosto rassegnato e sprovveduto. Siamo lontani dal discorso trionfalista dei mercanti.

E Hubert Guillaud conclude con pertinenza: “L’impotenza non è il consenso”4.

Città connesse e informatica nel Cloud

Creare legami: chi penserebbe di criticare questo scopo apparentemente virtuoso portatore d’armonia universale? Gli scopi perseguiti dalla città connessa presuppongono una comunicazione dei dati e dei sistemi fra di essi, o perlomeno l’impiego di una semantica comune facente appello a degli standard. In altri termini, la città connessa passa in pratica dall’informatica al cloud (“Big Data”). Città connesse e informatica nel cloud si completano: i dati delle città connesse alimentano l’informaticanel cloud e quest’ultimo, in cambio, offre chiavi di interpretazione per fare confronti con altre fonti.

Dal momento che devono essere considerate come dati personali tutte le “informazioni che si riferiscono a una persona identificata o identificabile”5, i dati personali non esistono indipendentemente dal loro contesto. In altri termini, rari sono i dati che sono in sé personali: è il legame a una persona (determinata, o determinabile) che li costituisce come tali. La città connessa, come l’informatica nel cloud, creando legami, partecipa potenzialmente alla creazione di dati personali… e quindi all’erosione della sfera privata.

Il legame a una persona fisica può essere fatto attraverso gli oggetti che essa stessa utilizza, anche se non sono espressamente ricollegabili ad essa. Basta che questi dati siano associati a un ancoraggio stabile. E` per questo che gli indirizzi IP dei computer privati sono considerati come dati personali. La corrispondenza con altri dati fa il resto. Basta che una sola volta sia stabilito un legame voluto tra la macchina e il suo utente, per esempio attraverso un formulario di acquisto, che l’insieme dei dati raccolti attorno all’indirizzo IP possono essere ricollegati a una determinata persona fisica.

Il legame a una persona fisica può essere fatto attraverso gli oggetti che essa stessa utilizza, anche se non sono espressamente ricollegabili ad essa. Basta che questi dati siano associati a un ancoraggio stabile. E` per questo che gli indirizzi IP dei computer privati sono considerati come dati personali. La corrispondenza con altri dati fa il resto. Basta che una sola volta sia stabilito un legame voluto tra la macchina e il suo utente, per esempio attraverso un formulario di acquisto, che l’insieme dei dati raccolti attorno all’indirizzo IP possono essere ricollegati a una determinata persona fisica.

Ora, il responsabile del trattamento ha il dovere di assicurare la confidenzialità dei dati personali che si trovano nella sua sfera di influenza. Non si possono quindi mettere a disposizione dati in apparenza anodini tenendo conto dell’informatica nel cloud e delle possibilità di corrispondenza stupefacenti che essa offrirà ai beneficiari. Le regole di sicurezza devono per questo essere regolarmente riconsiderate e rinforzate, in particolare quelle che garantiscono l’anonimato. Colui che apre dei dati deve anche assicurarsi di poter mettere fine in ogni momento alla loro distribuzione così come alla riutilizzazione da parte di terzi quando infrangono le regole ed i trattamenti che garantiscono l’anonimato. Solo la distribuzione sotto licenza permette un tale dominio, nel diritto se non nei fatti. Le licenze libere possono a questo titolo servire d’esempio, a condizione di riorientarle in favore di un mantenimento dell’anonimato piuttosto che dell’apertura, i due scopi non essendo del resto necessariamente incompatibili.

L’interpretazione dei dati e la governance algoritmica.

È l’interpretazione dei dati della città connessa che può nascondere i pericoli più gravi. Una volta integrati all’informatica nel cloud, questi dati possono, per correlazione, completare il profiling degli individui e la loro chiusura in modelli da cui è difficile sfuggire. Lo scopo dell’informatica nel cloud rimane il profiling generico degli utenti e la loro classificazione in categorie, in modo da predire il loro comportamento nel consumo per meglio manipolarli. L’informatica nel cloud è un potente strumento di controllo, che va molto più lontano della confusione fra il nascosto e l’illegale sulla quale i vendor hanno costruito la fragilità della sfera privata. Oltre al carattere estremamente riduttivo del fatto e l’inaccettabile riduzione dell’altro a “oggetto” che esso comporta, questo profiling riduce gli individui alla mercé dei loro fornitori e questo per parecchie ragioni. La prima ragione è che la fragilità della sfera privata nasconde prima di tutto un rapporto di potere. È merito di Daniel J. Solove, professore di diritto americano, di averlo dimostrato. Hubert Guillaud cita il parere di un esperto in sicurezza, Bruce Schneier, intervistato nel 2006: “La nozione di vita privata ci protegge da coloro che hanno il potere, anche se non facciamo niente di male quando siamo sorvegliati. (…) Se siamo sotto osservazione in ogni occasione, (…) perdiamo la nostra individualità”. Hubert Guillaud ne conclude: “La sfida della vita privata, è la tensione democratica fra il forte e il debole”6. Ma il profiling messo in opera dall’informatica nel cloud va più lontano. Daniel J. Solove, ancora lui, trovando che l’analogia fra Internet e il Big Brother di Orwell proposta da alcuni non era pertinente, si doveva preferire un parallelo con Il processo, celebre romanzo di Franz Kafka. Il professore di diritto si è domandato a cosa rimandasse il sentimento di oppressione in questo romanzo considerando che il suo eroe, Joseph K., si trova giudicato sulla base di fatti che non gli sono comunicati, da gente che non conosce, in applicazione di regole e valori che gli rimangono misteriosi e nell’ignoranza delle conseguenze possibili della procedura in corso7. Questo produce molte incognite e toglie soprattutto ogni possibilità di difesa. Quale potere può essere più arbitrario? E Daniel J. Solove si interroga: “non siamo tutti un po’ come Josef K. di fronte al GAFAM8 e alle autorità estranee che li governano?”

Antoinette Rouvroy, giurista e ricercatore del FNRS all’ Università di Namur, non si scosta da questa linea di pensiero: “Vi si classificherà in categorie in funzione di dati grezzi che per voi non hanno nessun significato, in funzione di algoritmi di cui non sapete come funzionano, e questo avrà un impatto sulla vostra vita, (…) alla maniera di un riflesso”9.

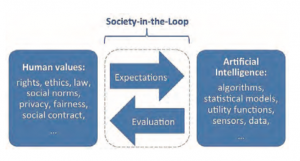

Questo è il principale pericolo che nasconde il concetto delle città connesse, che Antoinette Rouvroy ha battezzato “la governance algoritmica”. Qui, il pericolo non risiede tanto nel dato quanto nella sua interpretazione e la sua strumentalizzazione. Pretendendo che questi daticaptati massicciamente e in modo automatico possano per questo solo fatto pretendere alla “obbiettività”, gli ingegneri informatici e i loro finanziatori non si accontentano di presentare ai dirigenti politici la raccolta dei dati come un mezzo per verificare l’efficacia delle politiche pubbliche e del loro grado di adozione da parte della popolazione; essi propongono loro di attingere nei dati la “ragione” delle politiche pubbliche future. Il loro obiettivo è la correlazione massiccia come pensiero maestro e le macchine come guard-rail dell’umano. Si tratta, insomma, della versione più moderna della confusione ricorrente dei mezzi e dei fini, doppiata da una severa ignoranza delle specificità della natura umana.

Qui bisognerebbe fare tutto in una volta il processo dell’ ”intelligenza” artificiale, della teoria dell’informazione e della visione “meccanista” della vita – e dell’umano.

Mi accontenterò di sottolineare un punto essenziale: categorizzando il comportamento delle persone secondo le correlazioni tratte dall’analisi della somma gigantesca di dati, gli ingegneri informatici ci privano di ogni avvenire, scalzando la riconoscenza sociale della libertà individuale, già ben intaccata dai gestori. Ci reprimono così in modelli radicalmente inadatti e terribilmente disingannati.

Un esempio fra gli altri ci permette di cogliere meglio la natura delle derive da temere per ciò che riguarda le città connesse. Alcune persone, visibilmente mal ristabilite dalle “imperfezioni” umane, hanno creduto bene di sostituire i giudici con… dei robot. L’applicazione delle leggi e delle giurisprudenze si ritroverebbe più rigorosa – intendete con questo: più sensibile – all’intelligenza della situazione. Si verrebbe così a giudicare l’autore di un reato in funzione di statistiche, detto in altro modo di una conoscenza parziale del passato applicata all’avvenire.

Esiste modo migliore per negare ogni possibilità di evoluzione della persona che di negare alla stessa ogni diritto di essere ascoltata? La fase seguente consisterà senza dubbio nell’instaurare una giustizia predittiva, in altri termini a fermare coloro il cui profilo li designerà come criminali in potenza… L’idea è del resto già stata evocata. Potremo così vantarci di aver raggiunto un livello ineguagliato di barbarie nella storia.

Giudicare qualcuno sul passato degli altri, non è fargli subire una violenza inammissibile? Una volta installato questo sistema, quale giudice, quale dirigente avrà il coraggio di pronunciare una decisione contraria alle predizioni statistiche elaborate dalla macchina?

Sarebbe ancor più ingenuo pensare che i dati sono oggettivi per il solo fatto che sono stati presi automaticamente: un dato non ha niente di un “dono”, esso è stato costruito. Le teorie dell’informazione l’hanno troppo spesso dimenticato. Il ricercatore non trova in

generale ciò che cerca; può così ignorare l’essenziale senza neanche rendersene conto. È il merito della fenomenologia, attraverso la nozione di intenzionalità, di avercelo ricordato10.

Allo stesso modo, i sensori possono catturare di continuo i dati, essi non registrano che una parte della realtà, non per forza la più pertinente.

Il sensore non fa nient’altro che filtrare il reale in funzione delle intenzioni – o dei pregiudizi – di colui che li installa tace le possibili alternative allo stato di intenzione. Ora, questi ultimi sono essenziali per capire l’avvenire. Non è forse a tastoni che si inventa il futuro? Solo una critica coerente può permettere la messa in prospettiva delle nostre informazioni e dei mezzi utilizzati per raccoglierle.

In quanto al profiling, considerato come il dato reso infra-individuale per diventare calcolabile, poi artificialmente ricomposto in profili supra-individuali attraverso correlazioni, non evacua forsei Soggetti che noi siamo11? E se i dati non sono il reale e essi non hanno senso per coloro dei quali pretendono, però, di il comportamento, una governance della città attraverso i dati può ancora pretendere di essere pertinente?

Inoltre, niente prova che le correlazioni fra i dati segnalino un rapporto di causa ed effetto. La saggezza popolare afferma: “il confronto non è una ragione”. Ora il cuore stesso dell’ ”intelligenza” artificiale riposa sulla confusione fra correlazione e rapporto di causalità. Questo può comportare le conseguenze più assurde. Vogliamo veramente sottometterci a questo? Allora se l’ ”intelligenza” artificiale, basandosi sulle correlazioni, rinuncia al senso e si accontenta di predire senza comprendere, è ancora possibile considerare di allineare le nostre politiche sulle nostre suggestioni? Mentre le scienze dell’universo si sono ricredute sul modello scientifico per il quale la realtà sarebbe interamente contenuta nel ”nucleo primordiale”12, l’ ”intelligenza” artificiale limita il futuro a una semplice proiezione del passato; è ragionevole lasciarle chiudere il nostro avvenire?

I punti che abbiamo appena menzionato sottolineano la necessità di combattere i progetti che mirano all’ ”organizzazione automatizzata del mondo”13, come quello condotto da SidewalkLabs, una filiale di Alphabet,

l’impresa che è a capo di Google. Si tratta né più né meno di concepire una città interamente “costruita a partire da Internet”, attraverso anelli di retro- azione, per poi applicare questo modello all’intero pianeta14. Dare il potere a qualcuno di decidere per tutta l’umanità del più piccolo dei gesti dei suoi rappresentanti, non solo la Google City, eradica di fatto ogni programma politico, ma corrisponde all’aspetto più terrificante del totalitarismo. Hannah Arendt non diceva forse che quest’ultimo non mirava soltanto a restringere la libertà, ma a eradicare ogni traccia di spontaneità?15 Non è esattamente ciò che avverrebbe se noi accettassimo il progetto di Alphabet? Quando si pensa che la spontaneità per HannahArendt non ha niente di fantasia, ma corrisponde piuttosto all’espressione dell’interiorità, alla manifestazione sorprendente e per definizione imprevedibile dell’originalità del nostro proprio essere al mondo, si capisce che la Google City nutre in definitiva l’ambizione trans-umanista di eradicare l’umano nell’uomo.

Essere soggetto al giorno d’oggi

La grande questione non è in fin dei conti di sapere chi siamo e che cosa desideriamo diventare? Vogliamo accettare di essere ridotti a dei dati o di paragonarci a degli automi? Non siamo molto di più? Abbiamo forse dimenticato il nostro valore specifico? Mentre il robot, riproducibile all’infinito, ha il pensiero dell’errore e del risultato, l’essere umano, unico a condizione di diventare Chi egli è, non ha piuttosto il pensiero della finalità?

Nei campi del senso e della libertà che ci caratterizzano, i possibili, dal momento che dicono qualcosa della nostra natura profonda, non sono forse più essenziali che i risultati? Aristotele non lo ha forse sottolineato in modo stupefacente affermando che nell’attualizzazione di una potenzialità dimora tuttavia una potenzialità, insistendo sul carattere dinamico e creatore dell’agire umano? Gli avvenimenti essenziali della nostra esistenza, quelli che fanno sì che la vita merita ai nostri occhi di essere vissuta, sono solamente calcolabili o traducibili in termini di risultati? Si spera che questo non sia il caso, poiché il risultato è cieco al senso come il mezzo può esserlo allo scopo. Ora, contrariamente ai dati, non siamo noi fonte di senso?

In definitiva, lo scopo di ogni esistenza umana non è forse il lavoro interiore che ci permette di divenire Chi siamo veramente appropriandoci della nostra storia? Su questo cammino, i fallimenti non insegnano almeno tanto quanto le vittorie? E che non ci si venga a dire che il senso della nostra vita non deve essere considerato all’interno delle politiche economiche o sociali, poiché se così fosse, a cosa servirebbero in fine queste ultime? Un immenso lavoro ci aspetta per passare dalle “scienze umane” alle “discipline del soggetto”, e cioè per concepire l’essere umano nelle sue specificità stesse, non come l’oggetto di una scienza ma in quanto soggetto.

In definitiva, lo scopo di ogni esistenza umana non è forse il lavoro interiore che ci permette di divenire Chi siamo veramente appropriandoci della nostra storia? Su questo cammino, i fallimenti non insegnano almeno tanto quanto le vittorie? E che non ci si venga a dire che il senso della nostra vita non deve essere considerato all’interno delle politiche economiche o sociali, poiché se così fosse, a cosa servirebbero in fine queste ultime? Un immenso lavoro ci aspetta per passare dalle “scienze umane” alle “discipline del soggetto”, e cioè per concepire l’essere umano nelle sue specificità stesse, non come l’oggetto di una scienza ma in quanto soggetto.

Questo necessita lo sviluppo di uno metodo diverso da quello utilizzato dalle scienze tradizionali. Le esigenze di riproducibilità, di quantificazione e di confutabilità devono far posto ad altri approcci, propri dello studio del Soggetto16. Questo potrebbe particolarmente evitare alle “scienze” umane di auto-convalidare le loro ipotesi su “oggetti” attraverso metodi inadatti.

La grande erosione

L’informatica nel cloud erode la sfera privata nello stesso modo in cui la governance algoritmica scalza le fondamenta del riconoscimento sociale della nostra libertà individuale. L’importanza dei dati comparativi attuali in mano ai fornitori di servizi fa si che il nostro comportamento diventi spesso più prevedibile per i nostri fornitori di servizi che per noi stessi. Questo fa dire ad Alexandre Lacroix che l’essere libero di domani sarà colui il cui comportamento si rivelerà meno prevedibile per i venditori che per lui stesso17… E in questo che sfera privata e libertà individuale sono legate, la protezione della sfera privata garantendo la nostra libertà.

Se, per parafrasare il titolo della celebre opera di Karl Polanyi, La Grande Transormation, dovessimo caratterizzare il principale effetto dell’informatica nel cloud, questo sarebbe “la grande erosione”.

Si aprono davanti a noi parecchie strade per evitare questo Prima di tutto, ciascuno di noi deve rimanere padrone dei suoi dati personali. Si può parlare di proprietà, ma ancora bisogna farlo nel senso che le Lumières gli accordavano, che differisce dal senso capitalista ed escludente che gli attribuiamo attualmente. In effetti, mentre per le Lumières la proprietà è la garanzia materiale data a ciascuno – come rinforzo di quella degli altri – contro il potere di uno solo (il tiranno), per il capitalismo, la proprietà è il diritto esclusivo di ciascuno contro tutti (Thomas Hobbes).

Questo scopo può essere raggiunto se le autorità politiche impongono alla distribuzione dei dati della città connessa l’obbligo di assicurare loro l’anonimato nel tempo e che permetta di tener conto delle evoluzioni dell’informatica nel cloud. La non re-identificazione dei dati della città connessa deve quindi essere un imperativo e suppone una vigilanza di ogni istante. Arvind Narayanan e Vitaly Shmatikov ci ricordano a questo proposito che “La polivalenza e la potenza degli algoritmi di re-identificazione implicano che termini quali “personalmente identificabili” e “quasi identificanti” non hanno semplicemente alcun significato tecnico. Mentre certi attributi possono identificare in modo unico, ogni attributo può essere identificato in combinazione con gli altri.”18

Inoltre, è necessario accertarsi il carattere aperto dei dati raccolti e ciascuno dovrebbe sapere quali algoritmi, quali regole di interpretazione si applicano ai dati che li concernono.

Infine, in modo più fondamentale, risulta urgente ripensare le relazioni fra individuie collettività e confrontare la teoria dell’informazione alle teorie della conoscenza.

“Vasto programma” direbbe Charles De Gaulle., che si scopre ancor più appassionante.

- 1 Le nozioni di dati e di informazione sono compresi in maniera diametralmente opposta dagli informatici e dai giuristi: per i giuristi, il dato rappresenta la forma bruta( senza la messa in contesto né interpretazione) dell’informazione, mentre per la teoria dell’informazione –e quindi gli informatici- è l’informazione che diventa “dato”attraverso la sua messa nel contesto. Nel quadro di questo articolo, la nozione di “dato” deve essere compresa nel senso inteso dalla legge.

- 2 BOGOST Ian, Home Monitoring Will Soon Monitor You, The Atlantic (Washington), 11.11.2016.

- 3 MILLS Elinor, Google balances privacy, reach, 14.07.2005, CNET News, https://www.cnet.com/news/google-balances-privacy-reach-1/, consultato il 03.2017.

- 4 GUILLAUD Hubert, Donnéespersonnelles : l’impuissance n’est pas le consentement, 11.06.2015,http://www.internetactu.net/2015/06/11/donnees- personnelles-limpuissance-nest-pas-le-consentement/, consultato il 25.03.2017.

- 5 In Svizzeta Art. 3 lett. a della legge federale sulla protezione dei dati personali(LPD – RS 235.1); art. 2 lett. a della legge del Canton Ginevreasull’informazione del pubblico, l’accesso ai documenti e la protezione dei dati personali (LIPAD – RSGe A 2 08)

- 6 GUILLAUD Hubert, La valeur sociale de la vieprivée, in InternetActu.net, n°241 (23.10.2009), http://www.internetactu.net/2009/10/21/la-valeur-sociale-de-la- vie-privee

- 7 SOLOVE Daniel J., The Digital Person : Techology and Privacy in the Information Age,New York UniversityPress, New York 2006 ; « I’veGot Nothing to Hide » and OtherMisunderstandings of Privacy, in San Diego Law Review, vol. 44 (2007),pp. 745-772 ;http://papers.ssrn.com/sol3/papers.cfm ?abstract_id=998565

- 8 GAFAM:Google, Amazon, Facebook, Apple, Microsoft

- 9 ROUVROY Antoinette, STIEGLER Bernard, Le régime de vérité numerique – De la gouvernementalité algorithmique à un nouvel Etat de droit, 07.10.2014, in Socio, La nouvelle revue des sciences sociales, 4/ 2015, Dossier : Le tournant numérique… Et après?, pp. 113-140 ; http://socio.revue.org/1251

- 10 A questoproposito, vederesegnatamente ; BORTOFF Henri, Prenons l’apparence au sérieux, Trades, 2012

- 11 ROUVROIY Antoinette, STIEGLER Bernard, Le régime de vérité numérique, op. cit.

- 12 STAUNE Jean, Notre existence a-t-elle un sens ? Une enquête scientifique et philosophique, Librairie Arthème Fayard/Pluriel, Paris 2017 (2007), Avant- Propos, p. XII; Jean Staunesviluppa a questopropositouna « teoriadellosfalsamento ».

- 13 SADIN Eric, La Silicolonisation du monde – L’irrésistible expansion du libéralisme numérique, L’Echappée, Paris 2016, pp. 108- 109

- 14 PIRENA Alexis, Et si Google créait sa propre ville avec ses propres règles ?, 06.04.2016, www.numerama.com/tech/161094-et-si-google-creait-sa-propre- ville-avec-ses-propres-regles.html, consultato il 28.03.2017

- 15 ARENDT Hannah, Le Système totalitaire – Les Origines du totalitarisme, Le Seuil, coll. Points, Paris 2002, p. 190

- 16 VERNIORY Pascal, “‘’Human Sciences’’ or ‘’Disciplines of the Subject’’ ?”, in Human and Social Studies- Research and Practices, Iasi (Romania), vol, 2, n°3 (settembre 2013),pp.33-58

- 17 LACROIX Alexandre, En finir avec le hasard ?, in Philosophie Magasine, n° 102 (settembre 2016)

- 18 NARAYANAN Arvind, SHMATIKOV Vitaly, Myths and fallacies of Personality identifiable information », Communications of the ACM 53, n°6 (2010)