Ogni giorno, senza eccezioni, molte aziende subiscono attacchi alla sicurezza informatica che possono essere onerosi e distruttivi. Questi attacchi possono anche danneggiare seriamente la loro reputazione, incidere sui profitti, sull’immagine aziendale e sulla fiducia dei consumatori. Possono comportare la perdita di clienti, di vendite e la riduzione dei profitti. Le leggi sulla protezione dei dati e sulla privacy richiedono alle organizzazioni di gestire la sicurezza di tutti i dati personali in loro possesso, sia del personale che dei loro clienti.

Se questi dati vengono deliberatamente o accidentalmente compromessi, le organizzazioni possono essere soggette a sanzioni normative e pesanti multe. Oltre a tutto ciò, quando parliamo di vasti ecosistemi di dati, c’è un altro problema ancora più critico che molte grandi aziende devono affrontare: la gestione della privacy e dei rischi informatici relativi alle informazioni che forniamo alle terze parti e oltre. Questo è noto come rischio informatico di terze parti.

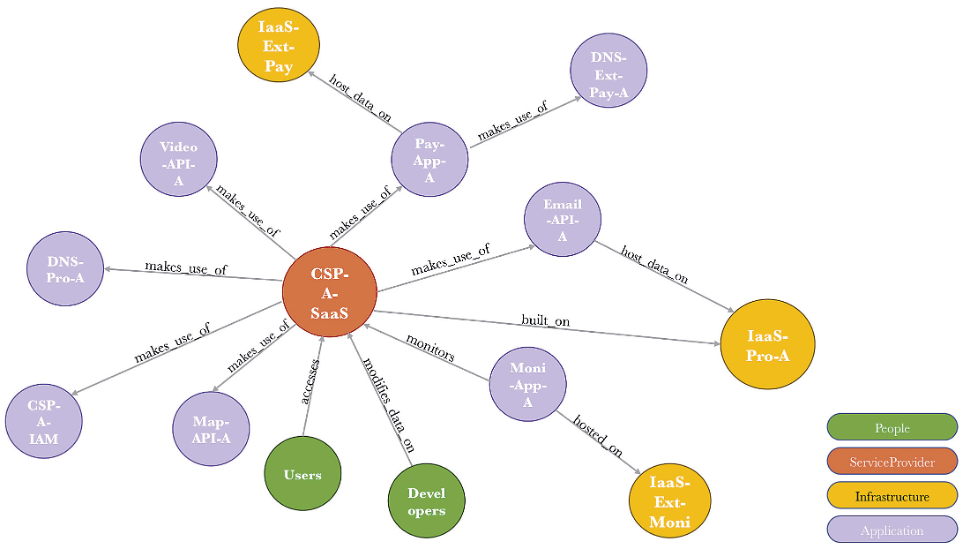

Secondo uno studio del Ponemon Institute, nel 2020 le organizzazioni di terze parti rappresentavano il 42% di tutti i casi di violazione dei dati, scendendo solo leggermente dal 44% dei casi nel 2008. Le violazioni dei dati di terze parti sono ancora la forma più onerosa di violazioni a causa di ulteriori spese di consulenza per indagare su di esse. Le aziende spesso condividono i dati con i service provider e i loro subappaltatori per migliorare la fornitura dei servizi e ridurre i costi. In questo processo, i dati cambiano proprietà più volte mentre la documentazione, spesso contenente informazioni che identificano direttamente la loro attività e i clienti, viaggia attraverso l’ecosistema dei dati. Le terze parti sono spesso custodi delle informazioni originali, quindi è fondamentale sapere quali misure di cyber security stanno adottando per salvaguardare queste informazioni più a valle della value chain.

Secondo uno studio del Ponemon Institute, nel 2020 le organizzazioni di terze parti rappresentavano il 42% di tutti i casi di violazione dei dati, scendendo solo leggermente dal 44% dei casi nel 2008. Le violazioni dei dati di terze parti sono ancora la forma più onerosa di violazioni a causa di ulteriori spese di consulenza per indagare su di esse. Le aziende spesso condividono i dati con i service provider e i loro subappaltatori per migliorare la fornitura dei servizi e ridurre i costi. In questo processo, i dati cambiano proprietà più volte mentre la documentazione, spesso contenente informazioni che identificano direttamente la loro attività e i clienti, viaggia attraverso l’ecosistema dei dati. Le terze parti sono spesso custodi delle informazioni originali, quindi è fondamentale sapere quali misure di cyber security stanno adottando per salvaguardare queste informazioni più a valle della value chain.

Se una terza parte con cui hai a che fare venisse violata, potrebbe costringere la tua organizzazione a rispondere a incidenti che sono completamente al di fuori del tuo controllo o che hanno origine da una fonte indiretta. Sfortunatamente, l’effetto a catena sulla tua organizzazione potrebbe essere altrettanto grande come se la tua organizzazione subisse direttamente un attacco informatico. Potresti non avere l’obbligo di risponderne direttamente in base alle attuali normative sulla violazione dei dati, ma la tua organizzazione potrebbe comunque subire elevati danni reputazionali a causa dell’incidente. Inoltre, i tuoi clienti potrebbero anche essere maggiormente bersaglio di criminali informatici che cercano di sfruttare una violazione dei dati indipendentemente da come o dove è iniziato l’incidente originale.

Indipendentemente dal settore in cui ti trovi, dalla sanità all’alberghiero, devi considerare i rischi della tua documentazione che viaggia attraverso grandi ecosistemi di dati. Come puoi gestire i rischi per la protezione dei dati quando una grande quantità di dati provenienti dalla tua organizzazione viaggia fuori dal tuo controllo e nelle mani di terze parti? Con l’aumento del numero di terze parti collegate e delle tecniche di attacco informatico e vettori di rischio, le best practices di gestione del rischio di terze parti (TPRM) si stanno evolvendo rapidamente. Ecco alcuni modi in cui puoi gestire il rischio informatico di terze parti all’interno della tua organizzazione:

Indipendentemente dal settore in cui ti trovi, dalla sanità all’alberghiero, devi considerare i rischi della tua documentazione che viaggia attraverso grandi ecosistemi di dati. Come puoi gestire i rischi per la protezione dei dati quando una grande quantità di dati provenienti dalla tua organizzazione viaggia fuori dal tuo controllo e nelle mani di terze parti? Con l’aumento del numero di terze parti collegate e delle tecniche di attacco informatico e vettori di rischio, le best practices di gestione del rischio di terze parti (TPRM) si stanno evolvendo rapidamente. Ecco alcuni modi in cui puoi gestire il rischio informatico di terze parti all’interno della tua organizzazione:

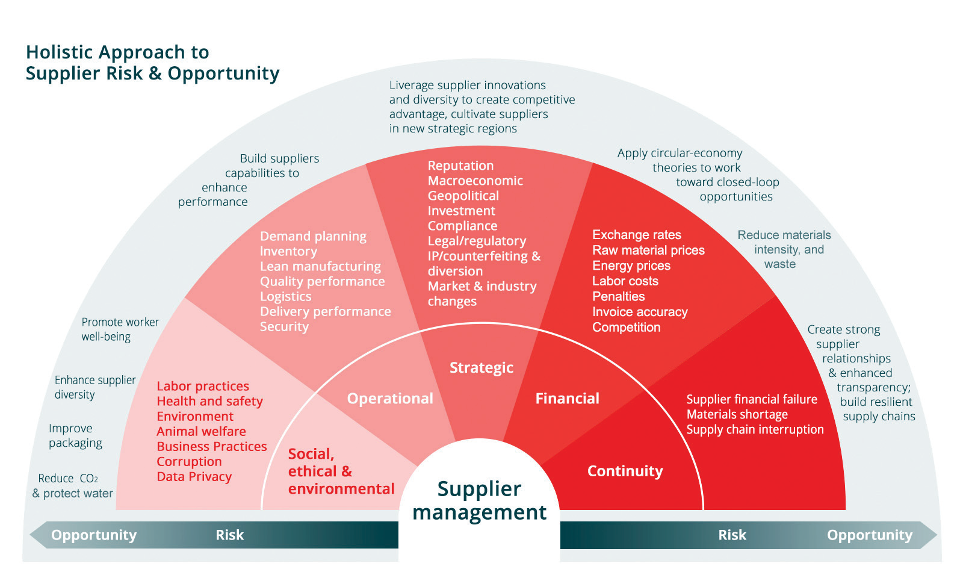

Classificare i fornitori in categorie specifiche in base al loro rischio

Per farlo con successo, dovresti seguire i seguenti passaggi:

- Costruire un framework per la categorizzazione di terze parti – Ciò dovrebbe aiutare a identificare quali partner necessitano di una valutazione più approfondita in base al loro ruolo nelle attività dell’organizzazione, nonché alle dimensioni e alla criticità del rapporto commerciale.

- Sviluppare un workflow per esaminare l’intersezione tra criticità e rischio – Se lavori dal framework di categorizzazione, i risk manager saranno in grado di utilizzare strumenti di quantificazione del rischio di sicurezza informatica per creare portafogli delle terze parti, in questo modo, il rischio informatico e l’impatto/criticità aziendale possono essere considerati simultaneamente.

- Stabilire una cadenza stringente per rivolgersi frequentemente ai fornitori ad alto impatto – Ciò dovrebbe essere fatto attraverso un approccio analitico che combini insieme criticità aziendale e rischio.

- Garantire un rischio appropriato quando si tratta di trasferimento di dati – Un approccio semplice di questo tipo tiene conto dell’intersezione tra rischio e criticità del fornitore e spesso richiede che i fornitori dispongano di un’assicurazione con protezione integrativa.

Le organizzazioni possono anche utilizzare queste quattro soluzioni per la gestione dei rischi di terze parti:

Mappare adeguatamente il flusso dei dati – Mantenere i record di dati durante tutto il ciclo di vita, aiuterà a prioritizzare la data governance e a implementare meccanismi forti o tracciare facilmente i dati tra i fornitori. Tale disciplina dovrebbe essere applicata attraverso l’assegnazione di data ownership e accountability implementando un sistema di controllo, identificando data custodians e applicando security policy.

Valutare in che modo le terze parti proteggono i propri dati – Valutare le terze parti in base agli attributi di rischio quali il volume delle transazioni, il tipo di sensibilità dei dati e i dati regolamentati e prendere in considerazione l’impatto dell’evoluzione della privacy e delle regolamentazioni sui dati, in base al luogo in cui i dati vengono elaborati. Condurre valutazioni e assessment di queste entità e dei controlli di sicurezza che hanno implementato per la protezione delle informazioni dell’organizzazione.

Utilizzare i migliori standard e best practice del settore – Creare profili di rischio attraverso l’uso di cyber security assessment delle terze parti. I report di intelligence sulle

Utilizzare i migliori standard e best practice del settore – Creare profili di rischio attraverso l’uso di cyber security assessment delle terze parti. I report di intelligence sulle

Creare un playbook degli incidenti informatici e sottoporlo a stress test – Assicurarsi che il piano di risposta agli incidenti informatici sia coerente con gli altri piani definiti per affrontare le minacce chiave alle tue operazioni aziendali. I componenti dovrebbero includere la formazione di tutti i membri dell’organizzazione e lo svolgimento di una prova di pianificazione delle minacce, nonché l’assegnazione della responsabilità per la comunicazione con le parti interessate e i media, in caso di violazione dei dati. Il playbook dell’incidente dovrebbe essere sottoposto a stress test con scenari realistici e includere un portale clienti interattivo per la condivisione di informazioni e una hotline specifica per rispondere alle domande del pubblico.

In caso di violazione dei dati che coinvolga una terza parte, questi passaggi aiuteranno a rispondere rapidamente a domande fondamentali: Come sono i nostri dati? Dove vengono conservati i dati? A chi abbiamo venduto i dati? Non puoi prevenire tutte le violazioni che coinvolgono i dati dei tuoi clienti, ma puoi fornire chiarezza, rassicurazione e trasparenza in caso di violazione dei dati.

Autore: Lisa Ventura