Da un test effettuato da Trend Micro, sia in laboratorio che sul campo, sui dispositivi realizzati dai primi sette venditori emerge una mancanza di funzionalità di sicurezza a diversi livelli; i radiocomandi possono essere compromessi presentando al loro interno delle vulnerabilità. È stato dimostrato come sia facile prendere il completo controllo dei macchinari da remoto e impartire comandi a piacimento.

Nello studio sono stata analizzate le seguenti cinque tipologie di attacco e sono fornite delle raccomandazioni:

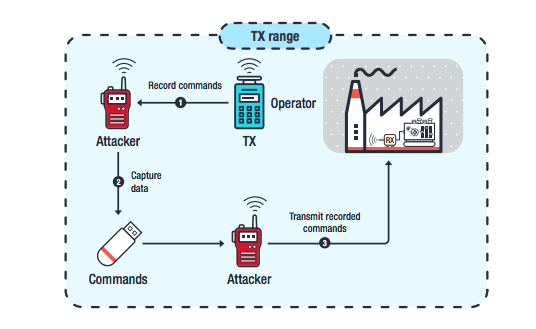

- replay attack per copiare e inviare di nuovo un comando già prodotto dal trasmettitore

- command injection per modificare i comandi inviati dopo aver analizzato il protocollo RF

- e-stop abuse per inviare il segnale di stop d’emergenza bloccando di fatto il macchinario

- malicious re-pairing per clonare direttamente il trasmettitore e sostituirsi al comando

- malicious reprogramming per modificare il firmware dei controllori, in modo da avere il controllo persistente e da remoto

Tale scoperta apre nuovi scenari di rischio dato che i telecomandi a radiofrequenza non solo utilizzati dai cittadini nel quotidiano (es. per aprile la macchina, il cancello di casa o la porta del garage) ma anche per il controllo e l’automazione di macchine in vari settori industriali come l’edilizia, la produzione, la logistica e l’estrazione mineraria. Basti pensare al controllo delle gru, dei carri ponte dei porti o di qualsiasi strumento che possa essere radiocomandato da remoto. Malintenzionati potrebbero sfruttare le vulnerabilità per effettuare un sabotaggio, un furto o richiedere un riscatto.

Ecco l’intervista con Gastone Nencini, Country Manager, Trend Micro

I risultati completi della ricerca sono disponibili al seguenti link:

A Security Analysis of Radio Remote Controllersfor Industrial Applications