PROCESSI DI ATTRIBUZIONE, SICUREZZA DEL CYBERSPAZIO ED EQUITÀ: ASPETTI INTERRELATI NELL’ERA DEL WEB

Intervista a Marco Ramilli

“Per attribuzione si intende un processo, molto complesso e, a volte, persistente nel tempo, assolutamente reale e percorribile, adatto a ricercare e dimostrare il coinvolgimento di un’infrastruttura, di una persona e/o di un gruppo nell’architettura e realizzazione di un evento di cybersicurezza che genera un impatto su una o più vittime”.

Marco Ramilli, Founder & CEO di Yoroi ci aiuta a comprendere, nell’intervista che segue il perimetro entro cui bisogna collocare il processo di attribuzione che risulta decisivo per focalizzare la responsabilità di atti criminali che nella società del web hanno come mira le infrastrutture digitali e il cyber spazio.

Ingegnere da dove vogliamo partire?

Un ricordo dell’infanzia credo possa aiutarci. Il classico pallone che rompe la finestra di casa, almeno una volta siamo stati nelle scarpe di chi quel pallone lo ha calciato, oppure di chi quel pallone lo ha “subito”. Quante volte ci siamo trovati a giocare con amici al parco, se ripensiamo a quei momenti belli, spensierati e irripetibili possiamo avere un esempio ben chiaro di cosa significhi attribuzione.

La domanda è sempre la stessa: “chi è stato?”. In altre parole, con chi posso esercitare il diritto di rivalsa (chi rimborsa il vetro rotto? per rimanere nell’immagine iniziale). Nello spazio digitale l’impatto che un attacco informatico può avere, non è mai da sottovalutare, l’esempio del pallone fa sorridere al confronto. Immaginiamo quello che può accadere nelle sale operatorie, alle pompe di insulina, alle automobili in movimento, ai sistemi di comunicazioni satellitari, ai processi che regolano i pagamenti internazionali. L’orizzonte diventa complesso e delicato, qualsiasi ironia evapora immediatamente. L’equivalente del pallone che rompe un vetro nel cyber spazio si identifica con un attacco informatico spesso dalle gravi conseguenze.

Quali strategie vanno messe in campo per individuare con ragionevole probabilità di successo gli “attentatori” della sicurezza nel cyber spazio?

Partiamo da una considerazione a mio giudizio chiave: riuscire a individuare i responsabili di un attacco o un crimine informatico è un passo fondamentale per garantire la giusta protezione secondo un criterio di giustizia in ambito digitale. Ne discende che l’impegno da dedicare a questa attività deve essere massimo. Un processo di attribuzione è un processo deduttivo che porta l’analista, sulla base di prove digitali più o meno stringenti, a dichiarare una probabilità di coinvolgimento di un sistema, di una persona o di un gruppo. Sono pertanto tre i principali livelli di attribuzione. Il primo è il livello di sistema, che vuol dire lavorare all’identificazione del sistema avversario coinvolto.

Questo livello di attribuzione è fondamentale per la corretta difesa, perché consente, per esempio, di bloccare connessioni provenienti da specifici indirizzi, oppure comunicazioni rivolte a servizi speciali o di effettuare controlli puntuali su protocolli sospetti. Il secondo livello di attribuzione riguarda il soggetto fisico che ha operativamente effettuato l’attacco. Tale livello di attribuzione è utilizzato soprattutto per mettere in atto le azioni legali contro la persona fisica a cui viene attribuita l’azione criminale. Infine, arriva l’ultimo livello che è dedicato alla comprensione del gruppo di affiliazione.

Lei parla molto di gruppi e sistemi. Non c’è mai nessuna iniziativa individuale a monte degli attacchi che sconvolgono il cyber spazio?

Difficile che il singolo abbia la motivazione e capacità tecnologica di effettuare attacchi o azioni criminali di un certo rilievo. La storia digitale ci insegna che c’è spesso la regia dei gruppi criminali, se non delle organizzazioni governative, dietro attacchi sofisticati e a grande impatto che hanno come obiettivo organizzazioni complesse.

Identificare i colpevoli certo. Un grande pensatore francese del Novecento come Michel Foucault parlava di “Sorvegliare e punire” cosa sempre molto difficile, perché risulta sotto scacco la definizione stessa di civiltà e di progresso cui ci aggrappiamo. Il digitale amplia la sfera delle implicazioni, tanto che i nostri sistemi giuridici andranno “aumentati” come sostiene, il giurista e membro dell’Authority Guido Scorza. È d’accordo con questa visione?

Stiamo parlando di un problema di grande attualità che ha una vasta portata. Individuare uno o più attori coinvolti in un attacco ha implicazioni molto ampie. Basti pensare che i rapporti diplomatici tra vari stati subiscono influenze dal perimetro cibernetico, soprattutto dopo che il “cyber spazio” è diventato ufficialmente il quinto ambiente in cui è possibile dichiarare guerra, che va ad aggiungersi a terra, cielo, mare e spazio. Anche nella vita di tutti i giorni l’attribuzione gioca un ruolo molto importante, la deterrenza alla criminalità dimostra ampiamente in che contesto viviamo.

Ci sono sempre meno “borseggiatori” e sempre più criminali informatici come phishers, malware writers, affiliati alle gang ransomware che traggono maggiore beneficio in termini economici e rischiano meno di essere individuati. Favorire l’attribuzione significa fare da deterrente perché aumenta il rischio per il criminale informatico di essere individuato rendendo, in questo modo, meno vantaggiosa la sua attività. Ma gli aspetti interessanti non finiscono qui.

Ci sono sempre meno “borseggiatori” e sempre più criminali informatici come phishers, malware writers, affiliati alle gang ransomware che traggono maggiore beneficio in termini economici e rischiano meno di essere individuati. Favorire l’attribuzione significa fare da deterrente perché aumenta il rischio per il criminale informatico di essere individuato rendendo, in questo modo, meno vantaggiosa la sua attività. Ma gli aspetti interessanti non finiscono qui.

Prego vada avanti…

Il processo di attribuzione favorisce la nascita di nuove tecnologie, stimolando la creazione di un ecosistema e di know-how adatti a cooperare a livello internazionale per sviluppare un’azione concertata di contrasto dei cybercriminali che operano a livello globale. Questo serve a farci comprendere che pur trattandosi di un tema tecnico, non si può considerare di esclusivo appannaggio dei tecnologi di professione. In letteratura vi sono alcuni casi molto eloquenti come, per esempio, la scoperta e relativa attribuzione di APT10 (attribuito da Mandiant al governo cinese) oppure il più recente attacco all’Albania attribuito dagli USA ad un gruppo affiliato all’Iran, che mostrano come le attività effettuate abbiano

un profilo tecnico, ma esclusivamente tecnologico. I tecnici chiamati a effettuare tale attività non sono esclusivamente malware analysts, gli incident responders e forensic investigators ma sono anche avvocati, esperti di geo-politica, criminologi e psicologi. Le modalità di collaborazione, gli artefatti dedicati al raggiungimento di un obiettivo comune, gli strumenti utilizzati e il modo con cui si raggiunge un comune accordo sono tutti aspetti in costante evoluzione oggetto di approfondimento e di studio.

un profilo tecnico, ma esclusivamente tecnologico. I tecnici chiamati a effettuare tale attività non sono esclusivamente malware analysts, gli incident responders e forensic investigators ma sono anche avvocati, esperti di geo-politica, criminologi e psicologi. Le modalità di collaborazione, gli artefatti dedicati al raggiungimento di un obiettivo comune, gli strumenti utilizzati e il modo con cui si raggiunge un comune accordo sono tutti aspetti in costante evoluzione oggetto di approfondimento e di studio.

Esistono delle best practices di riferimento

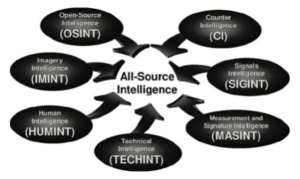

Non esistono attualmente dei framework di riferimento, piuttosto esistono best practices che possono fare da modello. Una di queste è la cosiddetta “Malware-Infrastructure-Control server-Telemetry-Intelligence- Cui bono”, un metodo spesso riferito come MICTIC.

![]()

Il nome stesso fa capire quanto sia complesso e lungo l’intero processo di attribuzione che prevede cinque step: analisi degli artefatti coinvolti, analisi delle infrastrutture oggetto dell’attacco, analisi dei sistemi di controllo remoto, telemetria, intelligence e attività di contesto. L’analisi del Malware è molto utile per due aspetti essenziali.

Quali, possiamo esplicitarli?

Il primo riguarda l’individuazione di possibili somiglianze con Malware già attribuiti, favorendo così un’accelerazione delle attività di investigazione; il secondo si concentra sulla raccolta delle evidenze finalizzate a tracciare i comportamenti del software malevolo, al fine di effettuare, sviluppando un percorso a ritroso, una corretta attribuzione di responsabilità.

Il processo di attribuzione può anche aiutare a individuare le fragilità e i livelli di vulnerabilità di reti e sistemi digitali?

Certamente sì. Dobbiamo ricordare che l’analisi dell’infrastruttura compromessa è una attività propedeutica da un lato per avviare un’azione di incident response, da un altro per analizzare quali sono i movimenti favoriti da parte dell’attaccante come per esempio: quali sistemi operativi sono spesso attaccati rispetto ad altri, quali sono i servizi preferiti dell’attaccante e con quali eventuali vulnerabilità il soggetto criminale tenta la compromissione, valendosi di strumenti di post-exploitation e di una “cassetta degli attrezzi” che deve essere neutralizzata nella maniera più efficace possibile. Gli attaccanti, pur con motivazioni differenti, tendono sempre a riutilizzare la struttura di controllo e, in alcuni casi, anche quella di delivery. Pertanto, analizzare i server di comando e di controllo C2 è una attività di primaria importanza in ogni processo di attribuzione e per questo motivo tale attività è spesso inserita nei report di analisi.

La telemetria come entra in gioco, in questa dinamica volta all’accertamento dei punti deboli del cyberspazio?

La telemetria è spesso utilizzata come conferma oppure come “cartina tornasole” nei casi sempre più frequenti di “false flag”, in cui l’attaccante finge di essere un altro attore malevolo. Per telemetria si intende la successione di eventi, le date di accadimento e la quantità di elementi (oggetti) presenti in un processo di attacco informatico. Molto importanti sono le attività di intelligence che danno un maggiore valore aggiunto nel caso in cui l’attore sia totalmente sconosciuto.

In questo contesto le attività di intelligence sviluppate da esperti (human int) piuttosto che provenienti da network internazionali oppure da fonti OSINT offrono un’importante direzione di analisi, ma difficilmente se non accompagnate da ulteriori evidenze riescono a concludere la probabilità di attribuzione.

Pertanto, tali informazioni sono da un lato molto rilevanti per l’orientamento di una analisi sconosciuta ma, va anche detto, sono anche molto deboli. Vi è poi un ultimo caso che vale la pena considerare.

A cosa si riferisce?

Parlo del “Cui bono”, che rappresenta le attività fondate sulla conoscenza politica, geo-politica, alimentare, energetica, sociale e legale utile a contestualizzare una scelta di attribuzione. In alcuni casi il contesto è il primo elemento che sentenzia una prima traccia di probabilità per definire una corretta attribuzione che in alcuni casi particolari, sebbene per molti aspetti il processo si può considerare parziale, può essere considerato sufficiente per determinare azioni di risposta che hanno una rilevanza politica, se non addirittura geostrategica. In questi giorni, durante i quali assistiamo al nefasto attacco da parte della Russia nei confronti dell’Ucraina, ci rendiamo conto delle responsabilità che una guerra comporta proprio riguardo alle questioni oggetto di questa conversazione. Se l’Ucraina, nel corso del conflitto, subisse un attacco informatico, ci sarebbe un’elevata probabilità che il mandante sia lo stato occupante. Siamo a una situazione limite, ma tremendamente reale che rende bene l’idea di cosa significa attribuzione di responsabilità nell’orizzonte della storia contemporanea.

Autore: Massimiliano Cannata