Diverse agenzie di stampa, lo scorso mese, hanno riferito che molti governi autoritari – tra cui Messico, Marocco ed Emirati Arabi Uniti – hanno utilizzato lo spyware sviluppato da NSO Group per hackerare i telefoni di migliaia dei loro critici più accesi, inclusi giornalisti, attivisti, politici e dirigenti d’azienda.

Un elenco trapelato di 50.000 numeri di telefono di potenziali obiettivi di sorveglianza è stato ottenuto da Forbidden Stories e Amnesty International, un’organizzazione no profit giornalistica con sede a Parigi, e condivisa con il consorzio di segnalazione, tra cui The Washington Post e The Guardian. I ricercatori hanno analizzato i telefoni di dozzine di vittime per confermare che erano stati presi di mira da Pegasus, lo spyware della NSO che può accedere a tutti i dati sul telefono di una persona.

Il rapporto mostra per la prima volta quante persone sono probabili bersagli della sorveglianza intrusiva a livello di dispositivo di NSO. I rapporti precedenti avevano indicato il numero di vittime note, in centinaia, circa più di mille.

I ricercatori di Amnesty, il cui lavoro è stato esaminato dal Citizen Lab dell’Università di Toronto, hanno scoperto che NSO può consegnare Pegasus inviando a una vittima un collegamento che, una volta aperto, infetta il telefono silenziosamente e senza alcuna interazione attraverso uno “zero-click” exploit, che sfrutta le vulnerabilità nel software dell’iPhone. Il ricercatore di Citizen Lab Bill Marczak ha dichiarato in un tweet che gli zero-click di NSO hanno funzionato su iOS 14.6, che fino ad oggi era la versione più aggiornata.

Il lavoro pubblicato da Amnesty International Security Lab ha mostrato una metodologia tecnica forense e prove forensi e un kit di strumenti che potrebbero aiutare le persone a scoprire se il proprio telefono è stato preso di mira da Pegasus.

Il Mobile Verification Toolkit , o MVT, serve a semplificare e automatizzare il processo di raccolta di tracce forensi utili per identificare una potenziale compromissione dei dispositivi Android e iOS. Funziona infatti su entrambi i dispositivi, ma in modo leggermente diverso.

Amnesty ha affermato che sono state trovate più tracce forensi su iPhone rispetto ai dispositivi Android, il ché rende più facile il rilevamento su iPhone. MVT ti consentirà di eseguire un backup dell’intero iPhone (o un dump completo del sistema se esegui il jailbreak del telefono) e inserire eventuali indicatori di compromissione (IOC) noti per essere utilizzati da NSO per fornire Pegasus, come i nomi di dominio utilizzati nell’infrastruttura di NSO che potrebbe essere inviato tramite messaggio di testo o e-mail. Se disponi di un backup iPhone crittografato, puoi anche utilizzare MVT per decrittografare il backup senza dover creare una copia completamente nuova.

Avvertenza : MVT è uno strumento di ricerca forense destinato a tecnici e investigatori. Il suo utilizzo richiede la comprensione delle basi dell’analisi forense e l’utilizzo di strumenti da riga di comando. Questo non è inteso per l’autovalutazione dell’utente finale. Se sei preoccupato per la sicurezza del tuo dispositivo, cerca l’assistenza di un esperto.

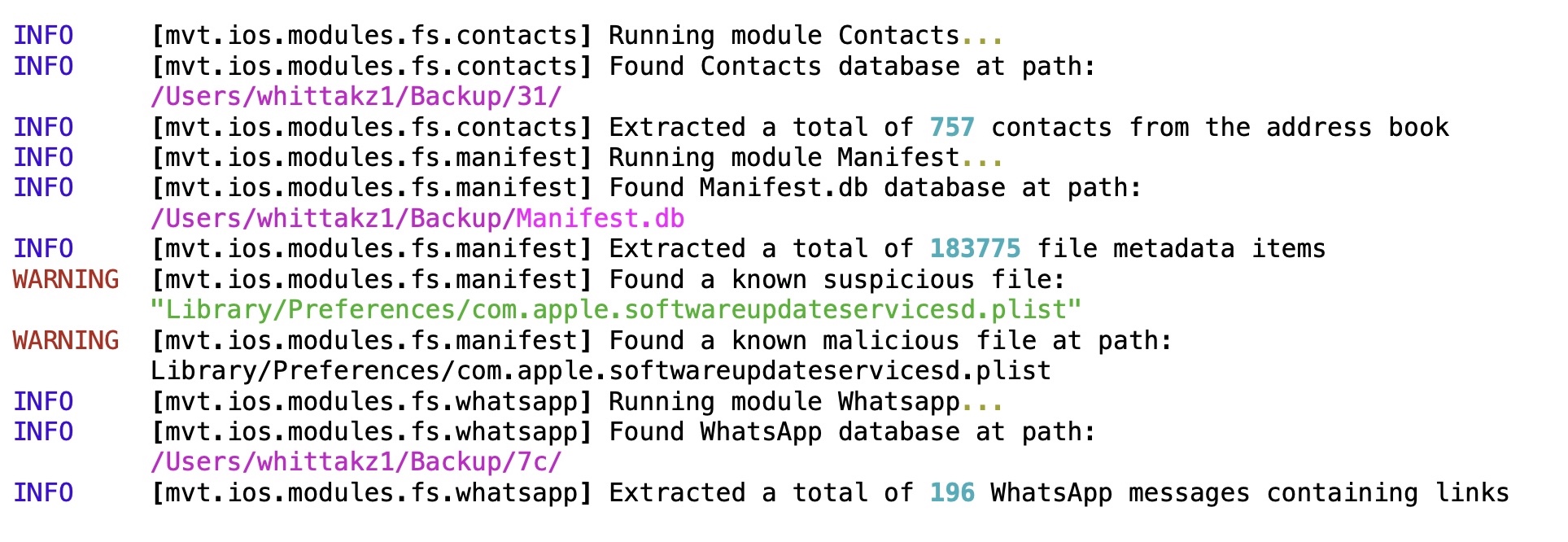

Il toolkit funziona sulla riga di comando, l’abbiamo fatto funzionare in circa 10 minuti, più il tempo per creare un nuovo backup di un iPhone.

Per preparare il toolkit per scansionare il tuo telefono alla ricerca di segni di Pegasus, dovrai inserire gli IOC di Amnesty, che ha sulla sua pagina GitHub. Ogni volta che gli indicatori di file compromessi si aggiornano, scarica e usa una copia aggiornata.

Una volta avviato il processo, il toolkit esegue la scansione del file di backup del tuo iPhone alla ricerca di eventuali prove di compromissione. Il processo ha richiesto circa un minuto o due per essere eseguito e riversare diversi file in una cartella con i risultati della scansione. Se il toolkit trova un possibile compromesso, lo dirà nei file in uscita. Nel nostro caso, abbiamo ottenuto un “rilevamento”, che si è rivelato un falso positivo ed è stato rimosso dal CIO dopo aver verificato con i ricercatori di Amnesty. Una nuova scansione utilizzando gli IOC aggiornati non ha restituito segni di compromissione.

Dato che è più difficile rilevare un’infezione Android, MVT adotta un approccio simile ma più semplice eseguendo la scansione del backup del dispositivo Android alla ricerca di messaggi di testo con collegamenti a domini noti per essere utilizzati da NSO. Il toolkit ti consente anche di cercare applicazioni potenzialmente dannose installate sul tuo dispositivo.

MVT è relativamente semplice da usare, sebbene il progetto sia open source, quindi non passerà molto tempo prima che qualcuno creerà sicuramente un’interfaccia utente per esso.

Installazione

MVT può essere installato da sorgenti o da PyPi (avrai bisogno di alcune dipendenze, controlla la documentazione ):

pip3 install mvt

In alternativa, puoi decidere di eseguire MVT e tutti gli strumenti pertinenti tramite un container Docker .

Nota: MVT viene eseguito al meglio su sistemi Linux o Mac. Attualmente non supporta l’esecuzione in modo nativo su Windows.

Utilizzo

MVT fornisce due comandi mvt-iose mvt-android. Consulta la documentazione

Licenza

Lo scopo di MVT è facilitare l’ analisi forense consensuale dei dispositivi di coloro che potrebbero essere bersaglio di sofisticati attacchi di spyware mobile, in particolare membri della società civile e comunità emarginate. Non vogliamo che MVT consenta violazioni della privacy di individui non consenzienti. Per raggiungere questo obiettivo, MVT viene rilasciato con una propria licenza

https://docs.mvt.re/en/latest/license.html

https://mvt-docs.readthedocs.io/en/latest/introduction.html

https://github.com/mvt-project/mvt