Monitoraggio efficace delle terze parti. Modalità e Tecniche per verificare la resilienza dei fornitori.

L’evoluzione delle minacce cyber correlate alle terze parti / quarti parti

Oggi qualunque organizzazione, piccola o grande che sia, opera in un contesto sempre più dinamico, interconnesso ed integrato. L’introduzione e l’utilizzo di nuove tecnologie ha allargato i confini delle singole organizzazioni, rendendo necessaria un’attività di presidio estesa a tutti i principali stakeholder, fornitori ed outsourcer inclusi. Accanto a questa rapida evoluzione tecnologica, anche gli attacchi cyber sono cresciuti in modo esponenziale: tra le nuove tipologie di attacco, la catena di fornitura diventa un target di primaria importanza per procurare impatti diretti ad una specifica organizzazione.

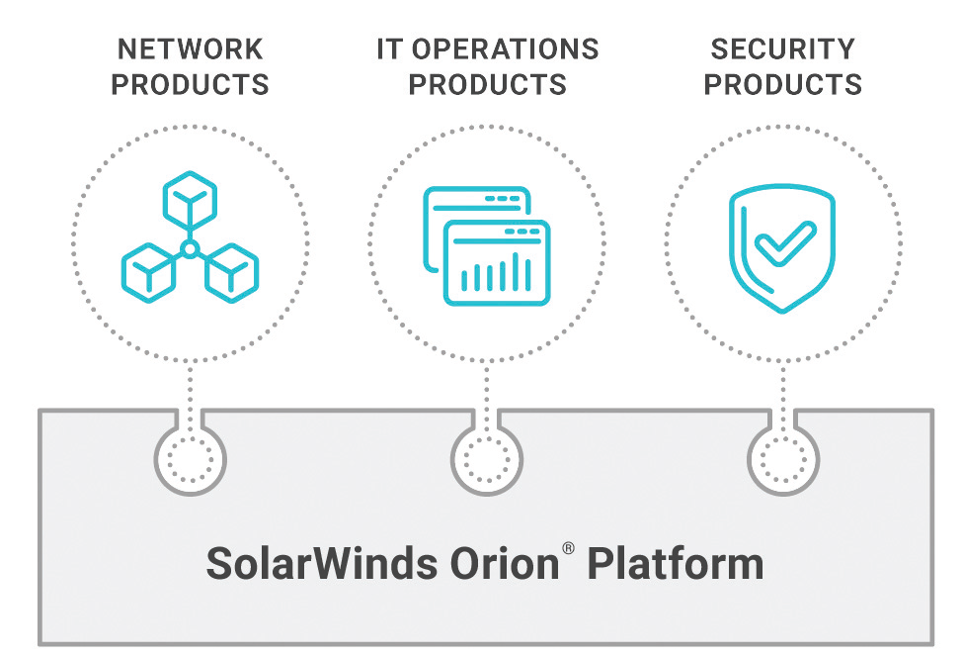

É di poche settimane fa la notizia dell’attacco hacker alla supply chain della piattaforma Orion di SolarWinds che ha consentito al gruppo hacker Cozy Bear o APT29, di spiare per mesi, più di 250 fra aziende e agenzie governative USA. Di fatto il monitoraggio dei fornitori diviene imprescindibile per garantire la sicurezza dell’azienda stessa. Le organizzazioni che hanno adottato controlli sulle terze parti sono solite circoscriverli alla fase contrattuale e di prima negoziazione. Tuttavia, in questo caso le attività di assessment a cui sottoponiamo i fornitori forniscono una fotografia statica della sicurezza.

É di poche settimane fa la notizia dell’attacco hacker alla supply chain della piattaforma Orion di SolarWinds che ha consentito al gruppo hacker Cozy Bear o APT29, di spiare per mesi, più di 250 fra aziende e agenzie governative USA. Di fatto il monitoraggio dei fornitori diviene imprescindibile per garantire la sicurezza dell’azienda stessa. Le organizzazioni che hanno adottato controlli sulle terze parti sono solite circoscriverli alla fase contrattuale e di prima negoziazione. Tuttavia, in questo caso le attività di assessment a cui sottoponiamo i fornitori forniscono una fotografia statica della sicurezza.

Tale “snapshot”, infatti, non riflette quel dinamismo quasi frenetico in cui il fornitore opera né tantomeno i rischi informatici che quotidianamente fronteggia. Senza una visione continua sul fornitore/outsourcer e sulla relativa security posture, le aziende non possono comprendere appieno i rischi indiretti che devono affrontare e che derivano dalla propria filiera di fornitori.

Per mantenere una vista quanto più precisa ed aggiornata della cyber posture dei propri fornitori e outsourcer, è necessario avvalersi di un mix tra attività “point-in-time”, tipicamente eseguita durante una valutazione contrattuale o all’inizio del contratto e tecniche continuative di valutazione.

In particolare:

- le valutazioni puntuali vengono realizzate per fornitore/outsourcer mediante un’analisi accurata e approfondita della cyber posture dello stesso. Come già accennato tale tipologia di valutazione avviene in genere in fase di prima contrattualizzazione per avere contezza dei livelli di esposizione al rischio informatico della terza parte;

- le tecniche continuative di valutazione, invece, consentono di disporre in “real time” di un quadro aggiornato della cyber posture di un fornitore o outsourcer. Tali tecniche forniscono tuttavia informazioni generiche e non di carattere specifico poiché basano le proprie considerazioni su un’analisi massiva di dati pubblici/configurazioni esposte su internet e come tali difficilmente riconducibili a fenomeni interni all’azienda oggetto di indagine.

Perché ricorrere ai Big Data per una Outside-in Assessment?

Nel corso degli ultimi anni il mercato Cyber ha visto fiorire decine di Vendor – BitSight, SecurityScorecard, RiskRecon solo per citarne alcuni – con soluzione di Big Data analytics atte a quantificare la cyber posture di una specifica realtà aziendale a partire da un mix di tecniche che sfruttano analisi dei dati pubblici disponibili in rete, tecniche di cyber intelligence ed informazioni di natura economica. Tutte queste soluzioni scansionano i vari domini web e altre fonti di informazione per correlare veri e propri set informativi ad una specifica realtà aziendale. Sicuramente queste soluzioni basate su piattaforme di Big Data analytics possono migliorare in modo esponenziale i programmi di Third Party Risk Management esistenti, senza poterli comunque sostituire.

Nel corso degli ultimi anni il mercato Cyber ha visto fiorire decine di Vendor – BitSight, SecurityScorecard, RiskRecon solo per citarne alcuni – con soluzione di Big Data analytics atte a quantificare la cyber posture di una specifica realtà aziendale a partire da un mix di tecniche che sfruttano analisi dei dati pubblici disponibili in rete, tecniche di cyber intelligence ed informazioni di natura economica. Tutte queste soluzioni scansionano i vari domini web e altre fonti di informazione per correlare veri e propri set informativi ad una specifica realtà aziendale. Sicuramente queste soluzioni basate su piattaforme di Big Data analytics possono migliorare in modo esponenziale i programmi di Third Party Risk Management esistenti, senza poterli comunque sostituire.

Un’analisi basata sui Big Data, infatti, consente di ricollegare facilmente informazioni presenti su sistemi disparati e non collegati – ad esempio social media, e-mail, messaggi di testo, transazioni finanziarie, scambi, viaggi e intrattenimento – e rivelarne affinità e correlazioni. Tuttavia, spesso le fonti informative da cui i Big Data attingono informazioni, possono non risultare aggiornate.

C’è sicuramente da aggiungere che alcune aziende fornitrici, soprattutto le PMI che costituiscono la spina dorsale dell’impianto industriale italiano, per scelta o per “obsolescenza” potrebbero generare un numero ridotto di “tracce digitali” nel web, andando così a vanificare qualunque ricorso ai Big Data.

Il consiglio pertanto è quello di avvalersi di strumenti di Big Data analytics non come unica “opzione” per valutare i fornitori, ma come ausilio per avere panoramiche di partenza sulle terze e quarte parti di cui si vuole dare contezza, da approfondire poi per mezzo di assessment specifici.

Tecniche per un monitoraggio efficace delle terze parti

Un monitoraggio continuo ed efficace atto a garantire la sicurezza delle terze parti implica una valutazione basata tanto sulla costanza delle rilevazioni quanto sull’accuratezza delle stesse. La combinazione di queste due misure consente di disporre di informazioni atte a definire la cyber posture del fornitore o outsourcer considerato. Come accennato esistono diverse tecniche utilizzabili, tra cui:

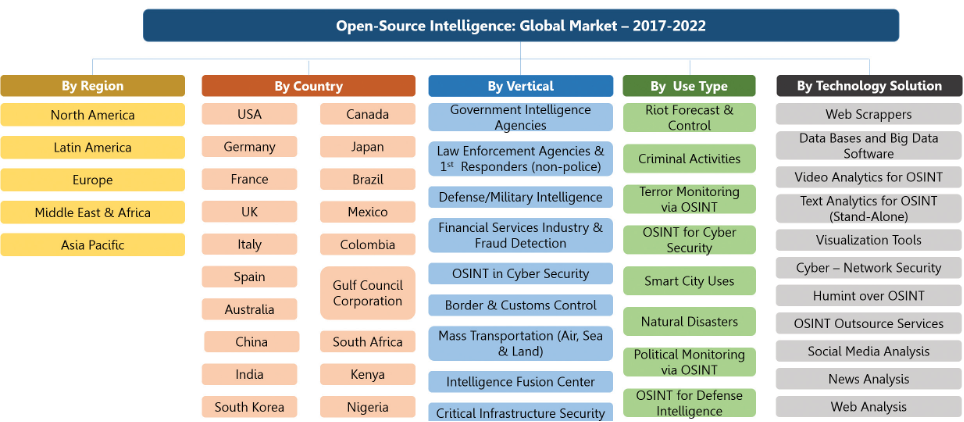

- OSINT (“Open Source INTelligence”), ovvero tutte quelle attività atte a raccogliere informazioni di pubblico dominio. Nel contesto legato al monitoraggio/gestione sicura delle terze parti, tali attività consentono di collezionare qualsiasi informazione relativa ad una specifica entità. Più in particolare informazioni relative alla cyber posture possono essere raccolte partendo da:

- analisi della configurazione SSL dei web server;

- scanning della web application del fornitore;

- test su come è configurato il dominio DNS;

- forum specialistici di hacker;

- attività di intelligence sul dark web.

- Ulteriori fonti informative, non direttamente correlate all’ambito sicurezza ma che possono fornire dati di contesto, sono certamente:

- resoconti finanziari;

- informazioni di mercato;

- social networks;

- siti web per la ricerca di lavoro / forum di recensioni aziendali o inserzioni di recruitment.

Tali fonti possono fornire campanelli di allarme, su cui basare ulteriori indagini. Ad esempio, se un report finanziario indica che i profitti di un fornitore stanno diminuendo o che sta spendendo meno del previsto in aree quali l’R&D, questo potrebbe indicare anche un taglio significativo alla spesa per la sicurezza. Le analisi eseguite per mezzo di raccolta OSINT potrebbero d’altro canto collezionare informazioni obsolete e non esatte: proprio per questo motivo è necessario perimetrare la ricerca.

- Security Rating: servizi a pagamento i cui dati si basano per lo più sulle risultanze di attività OSINT. Il valore aggiunto rispetto all’OSINT risiede nel fornire anche una valutazione generale del livello di esposizione al rischio di un determinato fornitore o outsourcer. Tali rating si basano su differenti criteri, tra cui:

- suscettibilità agli attacchi man-in-the-middle;

- suscettibilità a malware;

- validità dei certificati SSL / TLS;

- esistenza di vulnerabilità note;

- data beach noti che il fornitore ha subito.

I differenti vendor che si apprestano ad erogare una tale tipologia di servizio forniscono report dettagliati in cui illustrano i risultati e i razionali sottostanti. Nonostante la mancanza di approfondimento, tali report vengono aggiornati più volte al giorno, quindi sono in grado di fornire una rappresentazione, seppur generale, automatizzata e continuamente aggiornata del livello medio di esposizione al rischio cyber di un determinato fornitore. Ovviamente rientrando tra le metodologie che si appoggiano ai Big Data, i Security Rating forniscono una valutazione limitata circa la sicurezza del fornitore, non potendo definire con certezza se il servizio acquistato dall’azienda o il fornitore siano realmente sicuri.

I differenti vendor che si apprestano ad erogare una tale tipologia di servizio forniscono report dettagliati in cui illustrano i risultati e i razionali sottostanti. Nonostante la mancanza di approfondimento, tali report vengono aggiornati più volte al giorno, quindi sono in grado di fornire una rappresentazione, seppur generale, automatizzata e continuamente aggiornata del livello medio di esposizione al rischio cyber di un determinato fornitore. Ovviamente rientrando tra le metodologie che si appoggiano ai Big Data, i Security Rating forniscono una valutazione limitata circa la sicurezza del fornitore, non potendo definire con certezza se il servizio acquistato dall’azienda o il fornitore siano realmente sicuri.

- Soluzioni Interne di Sicurezza: molti fornitori o outsourcer accedono direttamente alla rete aziendale del cliente, il che significa che i rischi cyber che caratterizzano la terza parte possono avere impatti diretti all’interno dell’infrastruttura dei clienti serviti. Onde evitare ciò il Responsabile della Sicurezza deve prevedere degli accorgimenti che rientrano nel novero dei presidi tradizionali:

- prevedere una classificazione delle informazioni, che garantisca l’applicazione del requisito del “Need to Know”;

- prevedere soluzioni atte ad evitare data loss e data leak (DLP);

- garantire un adeguato sistema di Digital Rights Management (DRM);

- implementare un processo di gestione delle identità e degli accessi (IAM) con soluzioni di Strong Authentication (Autenticazione a due fattori);

- eseguire analisi sul traffico di rete;

- prevedere soluzioni atte alla raccolta centralizzata dei log e degli eventi generati da applicazioni e sistemi in rete (SIEM);

- prevedere un CASB, qualora siano presenti servizi in Cloud acceduti dai fornitori, in modo da applicare quei controlli specifici per la protezione del patrimonio informativo aziendale.

L’adozione di soluzioni di network discovery come di CASB permette di individuare fenomeni di Shadow IT, ovvero prodotti e servizi acquisiti o utilizzati al di fuori del processo di Procurement aziendale. L’analisi del traffico di rete, IAM, DLP e DRM consentono invece di monitorare l’accesso del fornitore e le relative attività salvaguardando l’azienda da eventuali Data Leak. Tali soluzioni seppur non forniscono “punteggio” circa la cyber posture dei fornitori, sono in grado tuttavia di produrre informazioni ed indici da integrare all’interno del più vasto processo di monitoraggio efficace delle terze parti. Ovviamente prima di “invitare” un fornitore all’interno della propria infrastruttura di rete esponendola quindi alle cyber threats che caratterizzano il fornitore, si consiglia di valutare se sia realmente necessario fornirgli i diritti di accesso o sia più conveniente fornirgli un proprio laptop con accesso limitato o una macchina virtuale su cui lavorare.

- Meccanismi di share information: nonostante nel corso degli ultimi anni tutte le principali normative hanno incluso al loro interno clausole mandatorie che sottolineano l’importanza di segnalare ai propri stakeholder, eventi/incidenti di sicurezza informatica (Circ.285, GDPR, NIS, ecc.), ancora oggi molti fornitori tendono a essere riluttanti nel fornire suddette informazioni, in particolar modo quando questi eventi di sicurezza comportano implicazioni dirette sui propri clienti. Nonostante alcuni fornitori si dimostrino trasparenti e ben disposti alla condivisione di tali informazioni, altri potrebbero condividere solo ciò che è necessario in termini di obblighi contrattuali o regolamentari. In tal caso il Responsabile della Sicurezza deve includere all’interno degli stessi contratti clausole precise che disciplinano le modalità e i tempi di condivisione non solo di eventi significativi di sicurezza, ma anche di risoluzione delle vulnerabilità critiche sui sistemi del fornitore. Proprio per rafforzare tali meccanismi, si sono venute a creare apposite organizzazioni come la Customer Security Programme (CSP) SWIFT, che fornisce ai membri della comunità SWIFT report giornalieri incentrati su transazioni di grandi dimensioni o insolite, a cui tutti i partecipanti possono accedere. Lo stesso meccanismo è adottato come requisito cogente nel contesto della PSD2.

- Self-Assessment del fornitore: rappresentano lo strumento tradizionale impiegato dalle organizzazioni per avere contezza della cyber posture dei propri fornitori. I self-assessment si configurano generalmente come fogli di calcolo excel basati su domande personalizzate sul fornitore e mappate con i principali standard di settore (ISO / IEC 27001, NIST Cyber Security Framework, ecc..). Dal punto di vista informativo tali valutazioni rientrano tra le modalità puntuali, fornendo di conseguenza una istantanea della cyber posture del fornitore. Il contenuto e la profondità dei Self-Assessment possono differire a seconda di una serie di fattori (il tipo di servizio offerto dal fornitore, la relativa dimensione, la criticità della fornitura erogata). Il principale valore aggiunto da tale tipologia di valutazione risiede nella possibilità di concentrare alcune domande su determinate aree di interesse. D’altro canto, tale modalità di valutazione riscontra vari limiti, tra cui:

- possibilità che il fornitore inserisca informazioni errate, così da sfalsare le risultanze;

- fornitori più piccoli con reparti IT composti da pochi individui potrebbero non avere la capacità di compilare il self assessment;

- fornitori di grandi dimensioni chiamati a rispondere con più team, potrebbero fornire risposte diverse sulle stesse tematiche;

- presenza di domande poche chiare.

Come già accennato tali assessment sono spesso realizzati in fase di prima contrattualizzazione per avere contezza dei livelli di esposizione al rischio informatico del fornitore. Le organizzazioni dovrebbero prevedere un processo periodico di aggiornamento di tali valutazioni, definendo la frequenza con cui procedere con tali self-assessment all’interno degli stessi contratti. Gli aggiornamenti inoltre dovrebbe soffermarsi solo su determinate aree di interesse in cui sono state identificate punti di debolezza o cambiamenti significativi.

- Presenza di certificazioni di sicurezza: Conseguire certificazioni consente di dar prova ai propri stakeholder di aver implementato adeguati presidi di sicurezza. Le certificazioni di sicurezza, infatti, dimostrano la conformità a ben noti standard di sicurezza (ISO / IEC 27001, SWIFT, PCI-DSS, ecc.), tuttavia considerare tali certificazioni come garanzia generale di sicurezza, potrebbe condurre a conclusioni errate. Tipicamente, infatti, le aziende certificano solo una quota parte dei propri sistemi. In tal caso la certificazione è da considerarsi limitata a quali/quanti sistemi rientrano all’interno del perimetro certificato.

- Valutazione della sicurezza in loco: tale modalità, che si conforma essere la più invasiva nei confronti del fornitore, rappresenta la modalità più efficace per valutare i presidi di sicurezza di un fornitore. Le valutazioni in loco sono generalmente condotte da Team di verifica terzi al fine di assicurare indipendenze e oggettività nelle rilevazioni. Ovviamente affinché si possa disporre di una valutazione onsite, deve essere prevista all’interno dei contratti una clausola specifica sul “diritto di audit”. Permettendo ispezioni onsite è possibile verificare di persona il funzionamento dei presidi di sicurezza tanto di governo quanto operativi previsti dal fornitore. Un valore aggiunto potrebbe essere dato dalla conduzione di penetration test direttamente da parte del team di verifica. Come già accennato, per garantire un monitoraggio efficace della propria filiera di fornitori, in grado di offrire sia una visione overall del livello di sicurezza garantito sia viste di dettaglio su determinate aree/servizi/fornitori critici, è raccomandabile utilizzare contemporaneamente più tecniche. Facciamo l’esempio che si voglia monitorare un fornitore certificato ISO / IEC 27001, si potrebbe:

- chiedere se la certificazione conseguita sia aggiornata, quando e quale perimetro/servizi copre;

- verificare tramite valutazioni OSINT eventuali eventi critici occorsi negli ultimi 2 anni;

- includere il fornitore all’interno delle ricerche quotidiane svolte dallo strumento di Security Rating in modo da disporre real time di un livello medio di esposizione al rischio;

- inoltrare semestralmente/annualmente un questionario self-assessment customizzato, incentrato di volta in volta su specifiche aree di interesse (es. incident management, gestione degli endpoint, ecc.);

- programmare eventualmente ispezioni onsite in caso in cui all’interno del self-assessment siano emersi punti di attenzione che necessitano un approfondimento.

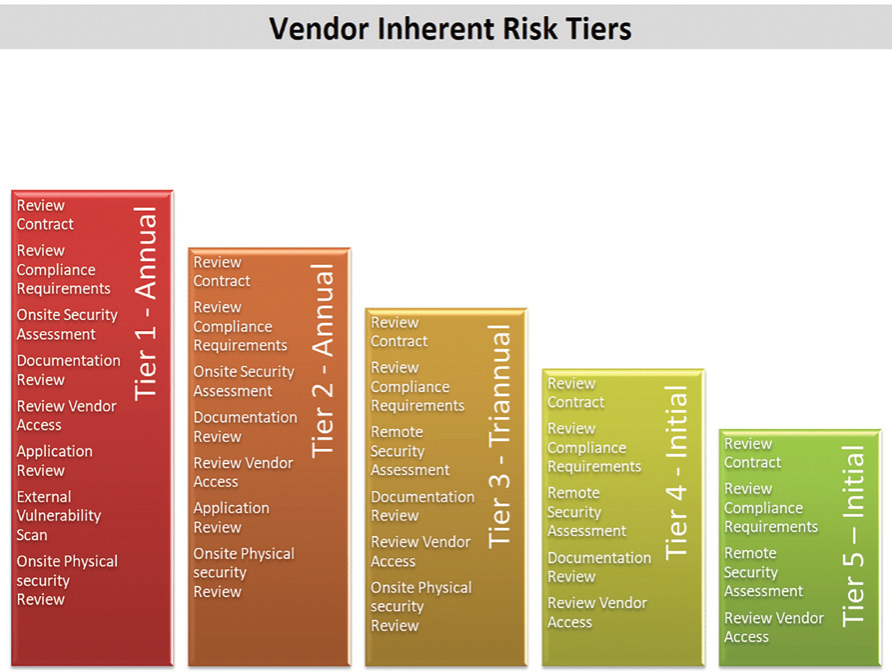

Le diverse tecniche di monitoraggio appena descritte non solo devono essere integrate assieme, così da produrre risultati significativi durante l’intero ciclo di vita dei fornitori, ma devono essere inseriti all’interno di un più vasto processo che correla la mera analisi a specifiche attività di reporting delle informazioni. Gli aspetti indispensabili da presidiare per implementare un monitoraggio efficace Come abbiamo potuto esaminare, le diverse tecniche di monitoraggio rientrano in un processo più ampio a sua volta basato su una serie di aspetti indispensabili per garantire un monitoraggio efficace delle terze parti e quarte parti. Di seguito vengono riportate tali necessità: – definire razionali tramite cui classificare e prioritizzare i propri fornitori: molte aziende, soprattutto, le più grandi, potranno vantare migliaia tra terze e quarte parti che gravitano attorno al proprio business. Un monitoraggio efficace di tutti questi fornitori potrebbe richiedere un effort non sostenibile dall’azienda, pertanto è necessario individuare in primis quelli che sono i fornitori legati ai processi critici per poi espandere gradualmente le attività di monitoraggio anche ai restanti fornitori in base alla criticità degli stessi; – revisionare periodicamente e in caso aggiornare le condizioni contrattuali stipulate con i propri fornitori.

Le diverse tecniche di monitoraggio appena descritte non solo devono essere integrate assieme, così da produrre risultati significativi durante l’intero ciclo di vita dei fornitori, ma devono essere inseriti all’interno di un più vasto processo che correla la mera analisi a specifiche attività di reporting delle informazioni. Gli aspetti indispensabili da presidiare per implementare un monitoraggio efficace Come abbiamo potuto esaminare, le diverse tecniche di monitoraggio rientrano in un processo più ampio a sua volta basato su una serie di aspetti indispensabili per garantire un monitoraggio efficace delle terze parti e quarte parti. Di seguito vengono riportate tali necessità: – definire razionali tramite cui classificare e prioritizzare i propri fornitori: molte aziende, soprattutto, le più grandi, potranno vantare migliaia tra terze e quarte parti che gravitano attorno al proprio business. Un monitoraggio efficace di tutti questi fornitori potrebbe richiedere un effort non sostenibile dall’azienda, pertanto è necessario individuare in primis quelli che sono i fornitori legati ai processi critici per poi espandere gradualmente le attività di monitoraggio anche ai restanti fornitori in base alla criticità degli stessi; – revisionare periodicamente e in caso aggiornare le condizioni contrattuali stipulate con i propri fornitori.

Le clausole contrattuali, infatti potrebbero venire meno a fronte di modifiche organizzative (es. acquisizioni o fusioni) realizzate; – prevedere clausole contrattuali che consentano di richiedere evidenze specifiche ed effettuare attività di monitoraggio dei fornitori in loco. Clausole di tal natura permettono ad una società di mantenere un governo effettivo nei confronti della propria catena di fornitori. Un ulteriore step evolutivo potrebbe prevedere la possibilità di porre in essere opportune action verso quei fornitori con un livello di presidio non in linea con le baseline definite dall’organizzazione. É importante segnalare come sempre più si stiano diffondendo anche in Italia servizi gestiti di Third Party Risk Management che consentono di delegare a terzi l’esecuzione del monitoraggio periodico delle terze parti e come, con l’evolvere della tecnologia in campo, si possa arrivare all’esecuzione di controlli sempre più approfonditi ed automatizzati anche nei confronti delle terze parti.

Autori: Paolo Carcano e Lorenzo Romaccioni