I server Microsoft Exchange senza patch vengono presi di mira dalla botnet Prometei e aggiunti all’esercito dei suoi minatori di criptovaluta Monero (XMR). Questo malware modulare può infettare sia i sistemi Windows che Linux ed è stato individuato per la prima volta l’anno scorso durante l’utilizzo dell’exploit EternalBlue per diffondersi su reti compromesse e rendere schiavi i computer Windows vulnerabili.

Il team Nocturnus di Cybereason ha recentemente scoperto che la botnet è probabilmente attiva da quasi mezzo decennio, secondo gli artefatti di Prometei inviati a VirusTotal nel maggio 2016. Sulla base di nuovi campioni di malware trovati di recente da Cybereason durante le recenti risposte agli incidenti, anche la botnet è stata aggiornata per sfruttare le vulnerabilità di Exchange Server patchate da Microsoft a marzo.

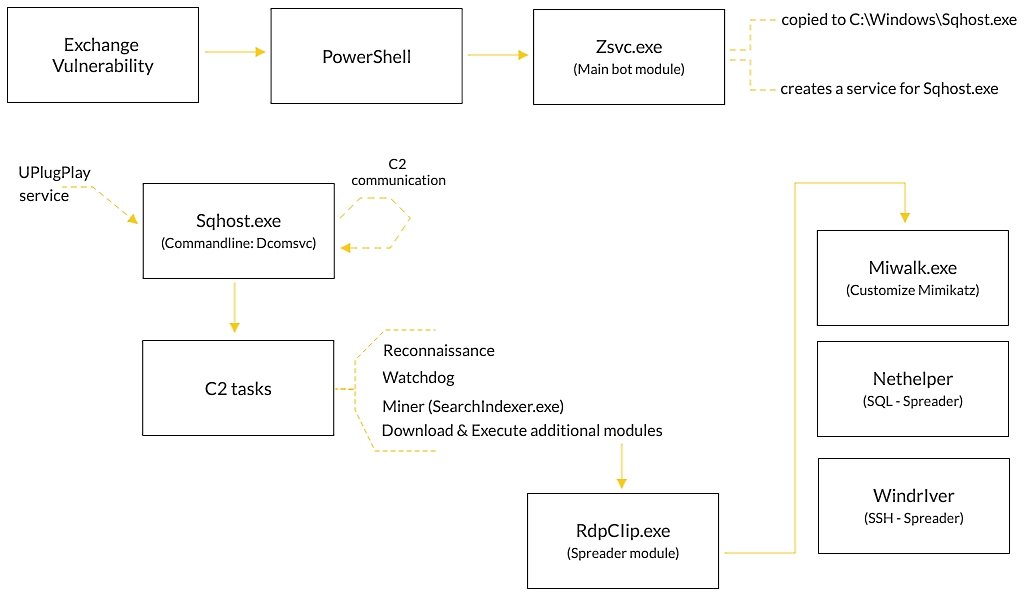

L’obiettivo principale degli attacchi di Prometei ai server Exchange è distribuire il payload di cryptomining, iniziare a guadagnare denaro per i suoi operatori e diffondersi ad altri dispositivi sulla rete utilizzando exploit EternalBlue e BlueKeep, credenziali raccolte e moduli SSH o SQL spreader.

“Quando gli aggressori prendono il controllo delle macchine infette, non solo sono in grado di estrarre bitcoin rubando potenza di elaborazione, ma possono anche esfiltrare informazioni sensibili”, ha affermato Assaf Dahan, direttore senior di Cybereason e capo della ricerca sulle minacce. “Se lo desiderano, gli aggressori potrebbero anche infettare gli endpoint compromessi con altro malware e collaborare con gruppi di ransomware per vendere l’accesso agli endpoint”.

Flusso di attacco Prometei Exchange ( Cybereason )

Botnet di cryptojacking con funzionalità backdoor

Tuttavia, il malware è stato aggiornato con funzionalità backdoor con supporto per una vasta gamma di comandi.

Questi includono il download e l’esecuzione di file, la ricerca di file su sistemi infetti e l’esecuzione di programmi o comandi per conto degli aggressori.

“Le ultime versioni di Prometei ora forniscono agli aggressori una backdoor sofisticata e furtiva che supporta una vasta gamma di attività che rendono l’estrazione di monete Monero l’ultima delle preoccupazioni delle vittime”, ha detto Cybereason Nocturnus Team.

Sebbene gli attori della minaccia dietro questa botnet siano sconosciuti, ci sono prove che parlano russo, incluso il nome della botnet, Prometei (russo per Prometheus) e il codice russo e il nome del prodotto utilizzati nelle versioni precedenti.

La ricerca di Cybereason indica anche che gli operatori di botnet sono finanziariamente motivati e probabilmente non sponsorizzati da uno stato-nazione.

“Come osservato nei recenti attacchi Prometei, gli attori delle minacce hanno cavalcato l’onda delle vulnerabilità di Microsoft Exchange scoperte di recente e le hanno sfruttate per penetrare nelle reti mirate”, ha aggiunto il Cybereason Nocturnus Team.

“Questa minaccia rappresenta un grande rischio per le organizzazioni, poiché gli aggressori hanno il controllo assoluto sulle macchine infette e, se lo desiderano, possono rubare informazioni, infettare gli endpoint con altri malware o persino collaborare con bande di ransomware vendendo l’accesso agli infetti endpoint.”

Oltre il 90% dei server Exchange vulnerabili ora dispone di patch. I difetti CVE-2021-27065 e CVE-2021-26858 sfruttati da Prometei sono stati sfruttati anche da diversi gruppi di hacker sostenuti dalla Cina e altri gruppi di hacking per distribuire shell web, ransomware e malware di cryptomining . Secondo le statistiche condivise da Microsoft il mese scorso , circa il 92% di tutti i server Exchange locali connessi a Internet interessati da queste vulnerabilità sono ora dotati di patch e al sicuro dagli attacchi.

Redmond ha anche rilasciato uno strumento EOMT (Exchange On-premise Mitigation Tool) con un clic per aiutare i proprietari di piccole imprese a mitigare rapidamente i bug di sicurezza anche senza l’aiuto di un team di sicurezza dedicato.

In aggiunta a ciò, Microsoft Defender Antivirus protegge automaticamente i server Exchange senza patch dagli attacchi in corso mitigando automaticamente le vulnerabilità.