In questa intervista Arturo di Corinto, psicologo cognitivo, esperto di innovazione tecnologica, collaboratore di quotidiani e riviste di settore che svolge un’intensa attività di insegnamento affronta un particolare aspetto della sicurezza: quello legato al rapporto tra la supply chain e l’articolata catena di clienti e fornitori che costituisce l’ecosistema di riferimento per tutte le aziende che operano in mercati complessi.

Sicurezza e supply chain. Professore, come si declina questo rapporto, sempre più al centro delle attenzioni del management?

Si tratta di un tema complesso. Gestire il rischio sicurezza per la supply chain è cruciale per aziende e istituzioni che erogano servizi o realizzano prodotti che integrano nelle proprie soluzioni componenti forniti da terze parti. Se questo tipo di servizio è il core business dell’azienda se ne coglie subito l’importanza per il management. Trattandosi però di un tipo rischio che deriva dalle relazioni coi propri fornitori, diretti e indiretti, la sua cattiva gestione può avere conseguenze sia su scala nazionale che internazionale. Ce lo ha dimostrato l’attacco alla supply chain di SolarWinds che ha avuto come conseguenza l’esposizione di dati, informazioni e sistemi in tutto il mondo, anche in settori delicati, come quello nucleare negli USA. Ma il tema riguarda molto da vicino tutte le aziende che per la Direttiva europea NIS (Network and Information Security) sono Operatori di Servizi Essenziali o Fornitori di Servizi Digitali.

Una catena di fornitori poco attenta alla tutela del business e alla riservatezza dei dati può diventare un punto di debolezza per la sicurezza dell’impresa?

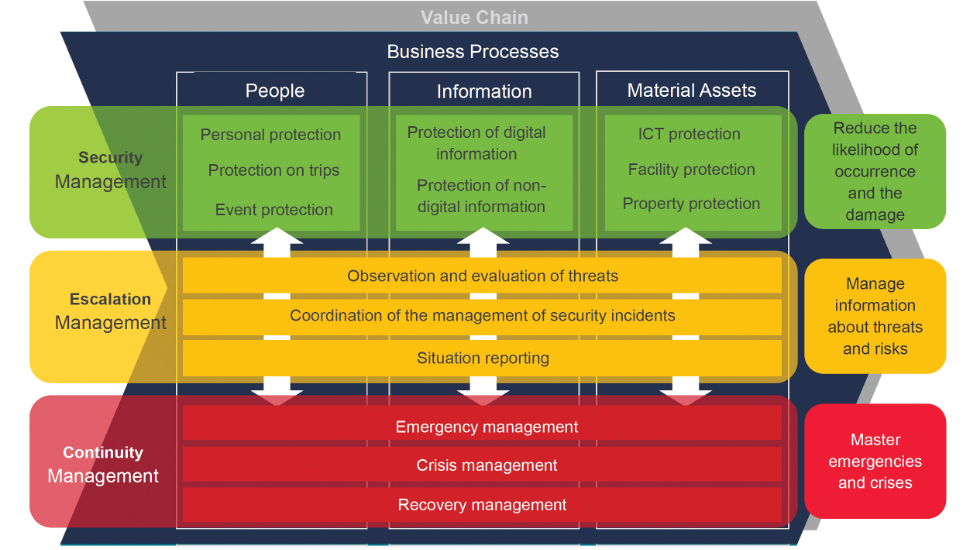

Ogni rapporto di fornitura di prodotti e servizi tra aziende – design, ricerca, implementazione, verifica, distribuzione, manutenzione, test – dipende dall’infrastruttura ICT, sia per i servizi erogati all’utente finale sia, più in generale, per i processi produttivi. Attaccare l’infrastruttura ICT significa di fatto pilotare la supply chain per fini illeciti o criminali.

Quali tipologie di rischio si associano alle cosiddette “terze parti”?

Quali tipologie di rischio si associano alle cosiddette “terze parti”?

Il rischio è direttamente proporzionale alla complessità della supply chain, al target e alla capacità operativa degli attaccanti. Per contrastare il cyber risk associato alla supply chain bisogna identificare e contestualizzare i “modelli di attacco” (Threat model) anche a seguito di un’azione di cyber threat intelligence. Per capirci: quando parliamo di attacchi alla supply chain si passa dalla contraffazione degli apparati all’esfiltrazione dei dati, una condizione che deve imporre un deciso innalzamento della soglia di attenzione insieme a un potenziamento degli strumenti di monitoraggio.

In che cosa consiste l’attività di monitoraggio?

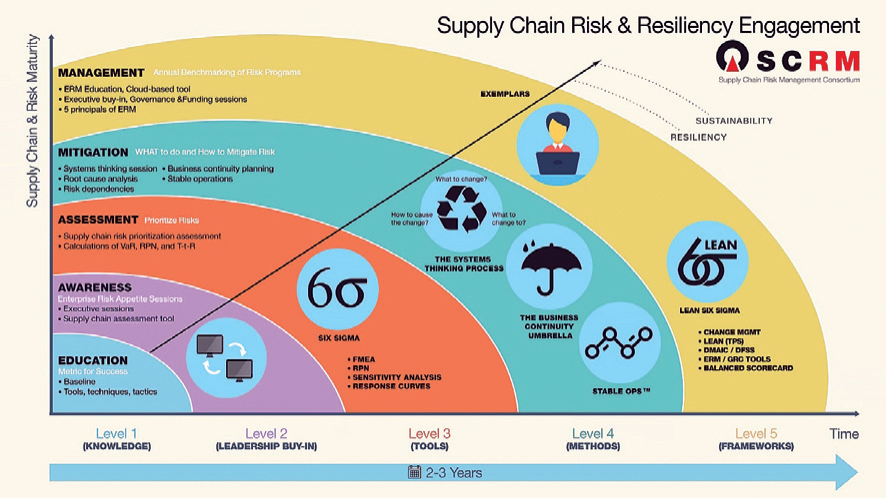

In letteratura si parla di varie opzioni di protezione e il monitoraggio è solo una di queste. La sequenza ideale procede dalla Gestione dell’identità alle azioni di ripristino. Un’organizzazione si può definire resiliente, laddove si definisce resiliente per la capacità di mettere in atto una corretta “Gestione dell’identità” attraverso questi passaggi: il personale viene identificato, le sue credenziali autenticate, e infine viene autorizzato ad accedere alle risorse di produzione e distribuzione, in base al proprio ruolo e ai propri compiti. Poi ci sono i Programmi di addestramento e la sensibilizzazione del personale che servono a incrementare la consapevolezza e la capacità di prevenzione e reazione agli incidenti di sicurezza. Molto importante è la definizione delle policy di sicurezza, cioè dei processi e delle procedure di protezione dei processi produttivi e distributivi (Information Protection Processes and Procedures).

Possiamo spiegare, in sintesi, per quale ragione?

Perché da queste dipendono le procedure di manutenzione, che sono di enorme importanza e che vanno pianificate e controllate secondo le policy di sicurezza. È infatti necessario applicare quelle soluzioni tecniche necessarie a proteggere le comunicazioni che intercorrono tra fornitori e clienti per arrivare al Response Planning, il piano di risposta agli incidenti informatici veri e propri. Solo in un secondo momento può intervenire il monitoraggio con un’attività detta di Security Continuous Monitoring, che si espleta quando l’infrastruttura ICT e gli asset aziendali vengono attivamente monitorati per rilevare eventuali incidenti di sicurezza in corso o passati. Nel caso di un attacco portato a segno vanno, in particolare, eseguite le attività di ripristino in maniera coordinata con le parti interessate, sia interne che esterne.

Responsabilità condivisa e rischio reputazionale

Il rischio reputazionale va trattato con gli stessi strumenti che vengono utilizzati per tutelare la sicurezza di servizi e prodotti?

Bisogna considerare che il rischio reputazionale è sempre altissimo, ma una comunicazione onesta e trasparente fa la differenza. Ormai tutti sappiamo che non esiste il rischio zero nel cyberspace, quindi l’affidabilità di un’azienda non può fondarsi sull’assunto presuntuoso che caratterizza la posizione di chi è convinto di non subire attacchi o nella negazione di un incidente, quanto sulla capacità di gestire correttamente l’incidente e di coinvolgere gli stakeholder nel loro ruolo di soggetti interessati dall’incidente stesso.

Bisogna considerare che il rischio reputazionale è sempre altissimo, ma una comunicazione onesta e trasparente fa la differenza. Ormai tutti sappiamo che non esiste il rischio zero nel cyberspace, quindi l’affidabilità di un’azienda non può fondarsi sull’assunto presuntuoso che caratterizza la posizione di chi è convinto di non subire attacchi o nella negazione di un incidente, quanto sulla capacità di gestire correttamente l’incidente e di coinvolgere gli stakeholder nel loro ruolo di soggetti interessati dall’incidente stesso.

Nell’intrattenere rapporti commerciali esiste un particolare rischio che è quello relativo al sistema paese con cui ci si confronta. Quando ci si confronta con organizzazioni che operano oltre frontiera come si definisce il perimetro delle responsabilità?

A giudicare dalla cronaca recente dei cyber attacchi, le aziende non sono tutte sufficientemente attrezzate su questo versante così delicato. Oggi con la Nis e la legge sul Perimetro Nazionale di Sicurezza Cibernetica le cose stanno cambiando. La Golden Power stessa ci aiuta a definire il concetto di responsabilità, ma l’errore è dietro l’angolo e i problemi causati dalla dipendenza da sistemi legacy penalizza le aziende meno avvertite.

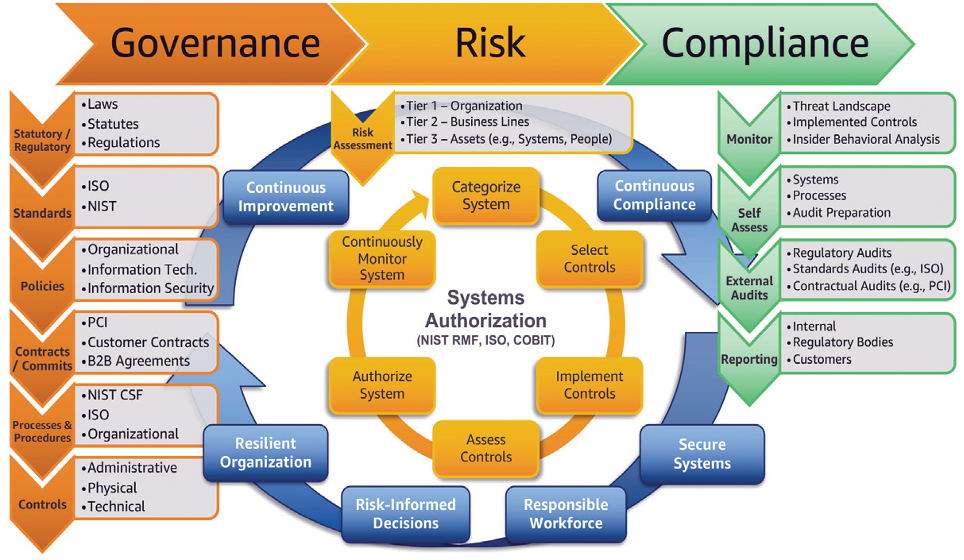

L’Enterprise Governance Risk and Compliance è una disciplina che sta prendendo piede. Le norme, quelle relative alla certificazione, ma non solo, sono adeguate a garantire la sicurezza della supply chain in tutto il suo sviluppo e articolazione?

Non bastano ma aiutano. Piuttosto mi chiederei perché così poche realtà sono certificate e perché lo sono solamente in certi contesti. Anche qui, mi auguro che le nuove norme possano determinare un cambiamento culturale profondo, che è quello di cui abbiamo maggiormente bisogno.

Autore: Massimiliano Cannata