La romantica immagine del “fortino” circondato da un fossato con coccodrilli ed un ponte levatoio quale unica strategia difensiva è un qualcosa di non molto lontano da quello che diverse organizzazioni applicano come propria strategia di sicurezza cibernetica. Un approccio sicuramente “low budget”, ma decisamente rischioso e poco efficace. Le offensive cibernetiche, se opportunamente finanziate e progettate, sono in grado di paralizzare servizi digitali, organizzazioni ed in alcuni casi anche intere nazioni. Tra gli addetti ai lavori nel campo della sicurezza cibernetica, esiste un aneddoto che recita più o meno così: “esistono due tipi di organizzazioni: quelle che sono state compromesse e quelle che ancora non lo sanno”.

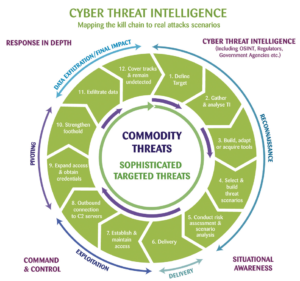

La sfida reale per le aziende e gli enti pubblici è quella di porre in campo le migliori soluzioni e processi di prevenzione per rendere il costo dell’attacco cibernetico particolarmente alto a chi lo effettua da un lato e dall’altro svolgere attività di monitoraggio dei propri sistemi ed infrastrutture tecnologiche per identificare, nel minor tempo possibile, di essere diventate target e di aver avuto un problema di sicurezza a cui dover immediatamente rispondere.

In questo contesto la Cyber Threat Intelligence (CTI) e la condivisione di informazioni provenienti da questa disciplina giocano un ruolo chiave. Non è un caso che colossi come Google, Microsoft ed Amazon abbiano investito pesantemente negli ultimi anni in questi settori sia per finalità di protezione interna ma anche per sviluppare modelli di protezione per i propri clienti finali.

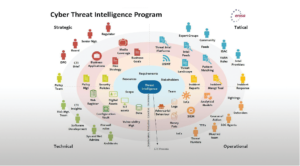

La CTI è una disciplina molto complessa ed articolata che si occupa di analizzare dati provenienti da molteplici fonti per produrre informazioni strutturate di intelligence che possono essere di tipo Strategico, Tattico ed Operativo. Tali informazioni, dipendentemente dalla loro natura, concorrono nel rendere gli strumenti difensivi capaci di riconoscere minacce cibernetiche che possono avere impatto sul proprio perimetro digitale e nel supportare le decisioni degli stakeholder, rappresentando un vero e proprio “game changer”.

Lo ha sostenuto pubblicamente anche il Segretario Generale della NATO, Jens Stoltenberg, nel suo discorso alla NATO Cyber Defence Pledge Conference 2022 che si è tenuto recentemente alla Farnesina, comunicando che: “l’Ucraina ha accesso alla piattaforma di condivisione delle minacce cibernetiche della NATO dove esperti condividono informazioni sulle minacce in tempo reale”.

Grazie alla Cyber Threat Intelligence e alle azioni di information sharing il Computer Emergency Response Team (CERT) del governo ucraino è riuscito a disinnescare il sabotaggio per mano cibernetica di alcune subcentrali elettriche in Ucraina, perpetrato dall’unità dei servizi di intelligence militare di Mosca conosciuta come Sandworm, spingendo la Russia a cambiare strategia ed utilizzare i tradizionali armamenti cinetici per mettere fuori uso le infrastrutture energetiche e di approvvigionamento idrico, non essendoci spazio per agevoli incursioni digitali.

La compagine istituzionale italiana sul tema dell’information sharing è particolarmente proiettata in avanti, da diversi anni questo tipo di azione viene svolta dal CNAIPIC della Polizia Postale e delle Comunicazioni che ha fatto di questo tema uno dei suoi punti fermi a supporto delle attività di prevenzione. Strada poi intrapresa più recentemente anche dal CERT di AGID ed in modo più strutturato dallo CSIRT Italia, della neonata Agenzia per la Cybersicurezza Nazionale.

Le informazioni di intelligence sulle minacce, se prodotte in modo puntuale e condivise in tempo reale permettono di prevenire compromissioni, individuarle quando già presenti ed attribuire le offensive. Tutto questo a patto che il ricevente abbia una infrastruttura tecnologica di sicurezza moderna in grado di utilizzare il dato e renderlo operativo nel minor tempo possibile.

Le informazioni di intelligence sulle minacce, se prodotte in modo puntuale e condivise in tempo reale permettono di prevenire compromissioni, individuarle quando già presenti ed attribuire le offensive. Tutto questo a patto che il ricevente abbia una infrastruttura tecnologica di sicurezza moderna in grado di utilizzare il dato e renderlo operativo nel minor tempo possibile.

Il processo di evoluzione nazionale sui temi della Cybersicurezza, trainato dal Perimetro di Sicurezza Cibernetica ma anche dal GDPR e dalle ulteriori normative di carattere europeo che l’Italia si sta apprestando a ratificare, mostra un’importante rincorsa all’ammodernamento tecnologico ed un fondamentale inserimento di risorse umane specializzate da parte delle così dette “infrastrutture critiche” e dei grandi player privati. Un processo ormai vitale da cui non si può più tornare indietro che vedrà progressivamente, nei prossimi cinque anni, un aumento del livello di sicurezza delle infrastrutture informatiche nazionali da un lato e una crescita esponenziale del costo, in termini di skills e strumenti, per chi invece effettua attacchi informatici.

Fenomeno non ancora presente e/o visibile nel tessuto delle Piccole e Medie Imprese. Tuttavia, considerando anche il recente progetto di creazione dei CERT Regionali e l’impegno dei grandi gruppi industriali nel far evolvere la postura di sicurezza della propria supply chain, è plausibile ed auspicabile pensare che quanto osservato sulle primarie aziende ed istituzioni nazionali possa “rimbalzare”, se pur con le dovute proporzioni, anche su questo importante segmento solo apparentemente periferico e secondario.

Autore: Emanuele Gentili