CrowdStrike collabora con i leader di settore Okta e Zscaler per supportare il nuovo Zero Trust Advancement Center

I problemi di sicurezza che oggi riguardano le organizzazioni, in realtà, non si sono evoluti molto negli ultimi trent’anni. Password deboli e condivise, configurazioni errate e vulnerabilità sono problematiche che hanno tormentato l’industria per anni e che persistono tuttora. Ciò che è cambiato è la velocità e il livello di sofisticatezza su cui gli avversari di oggi fanno leva per rafforzare queste – apparenti – debolezze.

C’è una percezione errata secondo cui fermare i malware significa fermare le minacce. Questo è importante, ma non è sufficiente, perché – secondo quanto si evince dal Global Threat Report 2022 di CrowdStrike – gli avversari continuano ad aumentare i loro attacchi malware-free: il 62% di tutti gli attacchi, infatti, è privo di malware e caratterizzato da attività di “hands-on-keyboard” degli avversari. Gli attaccanti sono abili a sfruttare le credenziali dell’utente e l’identità, superare i sistemi di difesa legacy, muoversi lateralmente attraverso l’infrastruttura, abusare dei sistemi ed infine eseguire i loro attacchi.

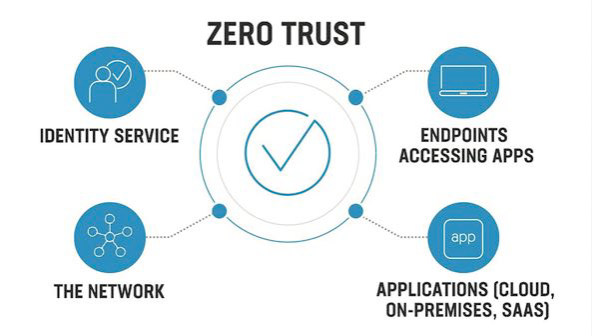

Nelle aziende moderne, le identità e le credenziali dell’utente si intrecciano con i dispositivi che si è soliti usare, con i servizi in cloud a cui si accede e i dati ne fluiscono attraverso. Questa intersezione rappresenta il punto in cui si concentra il rischio aziendale. Le strategie di sicurezza Zero Trust assicurano il livello di protezione necessario a garantire la sicurezza dell’infrastruttura e dei dati nelle organizzazioni odierne. Ciò, tuttavia, richiede all’industria la capacità di compiere passi significativi verso tale approccio.

Per tali ragioni, CrowdStrike ha deciso di collaborare con i leader di settore Okta e Zscaler per supportare la Cloud Security Alliance nel lancio dello Zero Trust Advancement Center, un’importante iniziativa che darà alle organizzazioni le intuizioni, la formazione e la comunità richiesti per implementare le strategie Zero Trust.

Perché lo Zero Trust e perché adesso

Gli attacchi basati sull’identità sono diventati uno dei principali strumenti dei nemici informatici. Attacchi di alto profilo e fortemente sofisticati come SUNBURST, che si è propagato a cascata attraverso migliaia di partner e organizzazioni della supply chain, sfruttano l’architettura di autenticazione sottostante e permettono agli autori delle minacce di mascherarsi come dipendenti legittimi, muoversi lateralmente e raggiungere le destinazioni prese di mira.

Allo stesso tempo, il passaggio ad una forza lavoro distribuita ha creato una nuova ed enorme superficie di attacco che gli avversari cercano di sfruttare. Oggi, infatti, i dipendenti lavorano attraverso reti differenti e da diversi luoghi di lavoro, è dunque sempre più complesso mantenere la visibilità e rendere sicuri gli endpoint dagli attacchi informatici. I workload in cloud continuano ad essere adottati ad un ritmo mai visto e potrebbero superare gli endpoint nei prossimi cinque anni. Ne consegue un aumento significativo del rischio aziendale, dove un’infiltrazione su un endpoint o workload può mettere l’azienda a rischio violazione.

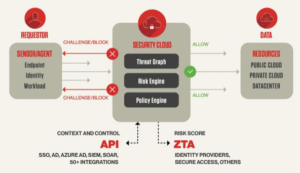

Lo Zero Trust è un approccio che può minimizzare l’impatto di una violazione fornendo all’azienda una visione olistica dell’identità autorizzata. Applicando una convalida continua, in tempo reale e automatizzata basata sul rischio per l’accesso a qualsiasi risorsa, sia essa in cloud, on-premise o ibrida e attraverso qualsiasi tipo di tecnologia (inclusi i sistemi legacy e i dispositivi non gestiti), le organizzazioni possono ridurre o fermare notevolmente il movimento laterale e l’escalation dei privilegi durante una compromissione.

La metodologia Zero Trust è un concetto che può essere distorto. Per anni, i vendor hanno provato a ridefinire lo Zero Trust per allinearsi alle loro attuali capacità di prodotto. Tuttavia, lo Zero Trust non è una soluzione puntuale. Si tratta di costruire una strategia di difesa in profondità affinché tutte le risorse abbiano perimetri basati sull’identità che sono continuamente monitorati per i comportamenti degli utenti e gli attributi dei dispositivi per garantire che l’accesso con il minor numero di privilegi alle risorse aziendali sia continuamente applicato. Questo deve avvenire a prescindere da dove utenti, applicazioni e dispositivi sono posizionati o localizzati. Lo Zero Trust è fondamentalmente dinamico e, per essere efficiente, richiede un approccio moderno alla sicurezza.

I singoli prodotti e le soluzioni di sicurezza informatica top di gamma non saranno più in grado di mantenere il passo con l’ambiente odierno. Ai clienti non dovrebbe essere richiesto di cambiare i loro investimenti ogni volta che arriva una nuova minaccia. Ciò di cui hanno bisogno è una migliore piattaforma di sicurezza che consenta loro di lavorare meglio e di ridurre i requisiti di personale, in cui ogni fornitore si può concentrare sulle proprie competenze.

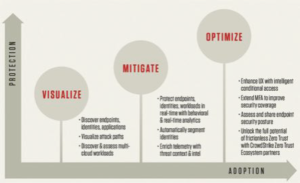

Ecco perché CrowdStrike ha costruito un ecosistema Zero Trust robusto e con integrazioni semplici, estendendolo con leader di settore come Okta e Zscaler per collaborare e proteggere i clienti dalle minacce attuali e future.

Cosa riserva il futuro

La nascita del concetto “Zero Trust” risale ad un decennio fa, ma il suo momento è adesso. Nel 2021, l’amministrazione Biden ha emesso un ordine esecutivo che sottolinea l’uso di capacità come il rilevamento e la risposta degli endpoint (EDR) e Zero Trust. Proprio queste misure aiuteranno ad affrontare le minacce sofisticate che oggi hanno un impatto su quasi tutti i settori.

CrowdStrike ha recentemente annunciato una partnership con la Cybersecurity and Infrastructure Security Agency (CISA) per implementare la piattaforma CrowdStrike Falcon e proteggere gli endpoint e i workload critici della CISA e quelli di più agenzie federali. Una dimostrazione di come l’industria può rendere operativo lo Zero Trust e costruire sul progresso degli standard esistenti di Zero Trust come il NIST 800-207.

La collaborazione con la Cloud Security Alliance e i partner Zscaler e Okta si propone di accelerare l’implementazione di standard di settore Zero Trust completi che preparano i clienti al successo nell’applicazione di un approccio “Trust No One, Verify Always” per proteggere un ambiente di minacce sempre più complesso.

Autore: Luca Nilo Livrieri