Una buona strategia di cyber security ha bisogno di tre componenti. Competenza, reattività, consapevolezza del rischio.

Maura Frusone è un profilo brillante di donna manager, alle prese con temi di frontiera per la vita delle imprese. A lei fanno capo diverse responsabilità nel settore Marketing, sviluppo del business e nella gestione del Canale dei Partner e dei Distributori per Kaspersky, player globale leader nel campo della sicurezza informatica. Maura ha sempre sentito il fascino delle tecnologie occupandosi fin dagli “albori” di e-commerce, per poi “immergersi” nell’universo dei software gestionali. “Nel breve giro di pochi anni – spiega nell’intervista – è sorprendente come sia cambiato profondamente il ruolo della cybersecurity non solo all’interno delle aziende, ma anche per la vita dei comuni cittadini. La dinamica di un’evoluzione prepotente impone una grande reattività della tecnologia e una grande preparazione del fattore umano. Sono queste componenti che rendono il mio lavoro in Kaspersky gratificante, le sfide sono continue, così come le occasioni di misurarsi con l’innovazione, che in sé rappresentano il volto più affascinante di ogni avventura professionale”.

Dott.ssa Frusone, l’evoluzione tecnologica impone un aggiornamento continuo delle strategie di intervento e di contrasto. Quali profili di rischio e quali tipologie di minacce devono essere fronteggiati con la massima priorità?

Attualmente la principale minaccia con cui devono vedersela le imprese è rappresentata dagli attacchi ransomware, si tratta di malware utilizzati per criptare i dati al fine di richiedere un riscatto. Bisogna considerare che i gruppi criminali che si nascondono dietro a questi attacchi hanno negli ultimi tempi spostato la loro attenzione dagli utenti privati alle aziende, come dimostrano molti casi che la cronaca recente ha puntualmente riferito, e che hanno interessato l’ambito sanitario. Fatti molto gravi perché entra evidentemente in gioco non solo il patrimonio di informazioni riservate e di denaro, ma anche la vita delle persone. Negli ultimi due anni i comuni attacchi ransomware sono stati sostituiti da quelli che noi abbiamo definito ransomware 2.0. Siamo di fronte ad attacchi sempre più mirati che utilizzano un processo di estorsione che non si basa più solo sulla crittografia, ma implica anche la pubblicazione online di dati riservati. Non è solo la reputazione aziendale che viene messa a repentaglio. Se i dati pubblicati violano norme come l’HIPAA o il GDPR, è possibile che vengano intraprese anche azioni legali, con delle conseguenze che vanno oltre le perdite finanziarie.

Gli attacchi che ci sta descrivendo presentano tipologie molto sofisticate, difficili da individuare e neutralizzare. Per i security manager vita dura non crede?

Di certo lo scenario è complesso. In questa fase è molto importante che le aziende implementino tutte le buone pratiche in materia di sicurezza informatica poiché il ransomware è spesso solo la fase finale di una violazione della rete. Nel momento in cui il ransomware viene implementato, l’attaccante ha già eseguito una ricognizione della rete, identificato i dati confidenziali e provveduto all’esfiltrazione. Identificare l’attacco in una fase iniziale, prima che gli attaccanti raggiungano il loro obiettivo finale, permette, infatti, un notevole risparmio economico.

Quali azioni bisogna metter in campo per migliorare il livello di protezione degli asset?

Come prima cosa, è necessario migliorare il livello di sicurezza dei singoli endpoint, quindi assicurarsi del fatto che siano dotati di soluzioni tecnologiche in grado di individuare malware non noti, con una componente di rilevamento euristica molto evoluta ed in grado di fornire una protezione “behavior-based”. Queste soluzioni tecnologiche devono essere accompagnate da tecnologie EDR che permettono ai team di IT security di effettuare delle azioni immediate, almeno per differenziare gli incidenti più gravi da quelli generici. Talvolta anche l’adozione di soluzioni e tecnologie Anti-Ransomware, che sono state sviluppate negli ultimi anni contro i ransomware generici, si è rivelata molto efficace, proprio per la capacità che hanno di bloccare la possibile cifratura delle macchine. Un altro strumento di difesa fondamentale è la preparazione. È importante verificare di non avere sistemi vulnerabili esposti, o sistemi con credenziali deboli. Altro aspetto che non va trascurato: bisogna effettuare attività di vulnerability assessment e di penetration testing periodici, per cercare di capire quelle che sono le criticità delle aziende e porvi rimedio. Risulta, inoltre, molto utile, una pianificazione attenta per quanto riguarda le azioni di incident response. Nel caso, infatti, di incidenti informatici di una certa gravità, avere un preciso piano di risposta può fare la differenza, rivelandosi come un fattore decisivo per la riduzione dei danni.

Qual è, a suo giudizio, il livello di preparazione delle aziende in un ambito come la sicurezza divenuto ormai decisivo per lo sviluppo del business?

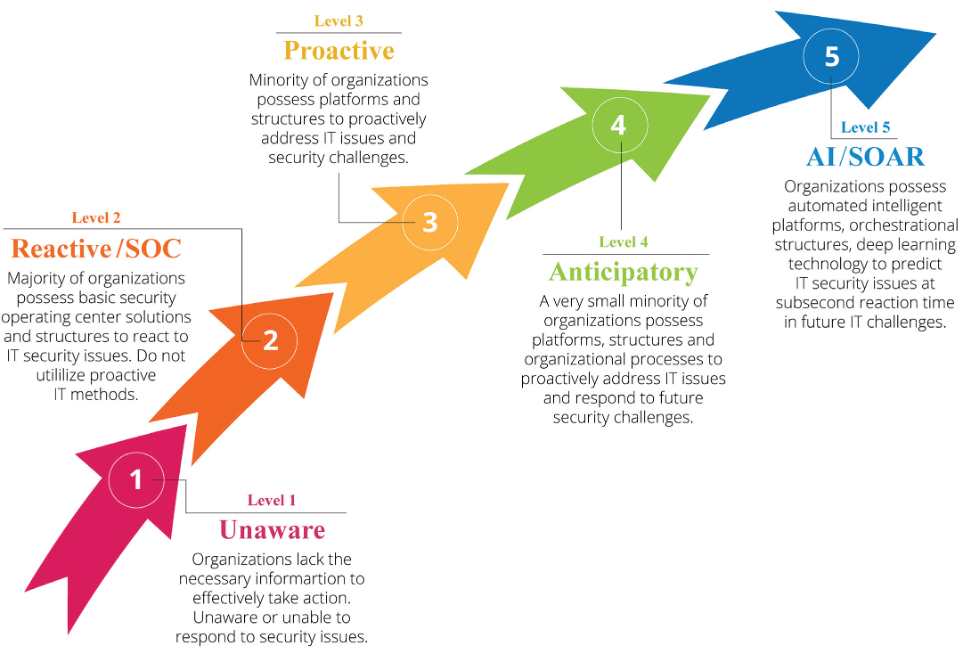

La cultura della cybersecurity è cresciuta negli ultimi due anni, insieme alla consapevolezza dei rischi e delle perdite che un’azienda può subire a fronte di un attacco cyber. Il livello di competenza in questo ambito si mantiene, però, eterogeneo, spesso correlato alle dimensioni dell’azienda e alla crucialità del dato che gestiscono. Le aziende di fascia Enterprise hanno dei team interni di esperti di sicurezza che nella maggior parte dei casi usano degli strumenti di threat intelligence molto evoluti che hanno lo scopo d’individuare le minacce al primo stadio e analizzarle. Diverso il caso delle PMI, che non dispongono di questa competenza al loro interno, si affidano a strumenti automatizzati che hanno una detection evoluta e permettono di gestire eventuali incidenti.

La cultura della cybersecurity è cresciuta negli ultimi due anni, insieme alla consapevolezza dei rischi e delle perdite che un’azienda può subire a fronte di un attacco cyber. Il livello di competenza in questo ambito si mantiene, però, eterogeneo, spesso correlato alle dimensioni dell’azienda e alla crucialità del dato che gestiscono. Le aziende di fascia Enterprise hanno dei team interni di esperti di sicurezza che nella maggior parte dei casi usano degli strumenti di threat intelligence molto evoluti che hanno lo scopo d’individuare le minacce al primo stadio e analizzarle. Diverso il caso delle PMI, che non dispongono di questa competenza al loro interno, si affidano a strumenti automatizzati che hanno una detection evoluta e permettono di gestire eventuali incidenti.

Autore: Massimiliano Cannata