Le best practices per la protezione dei sistemi, delle informazioni e dei processi informatizzati hanno negli ultimi 10 anni subito forti evoluzioni, in una continua rincorsa alla contemporanea evoluzione delle minacce. Queste ultime oggi sono incarnate da una platea di attori molto diversificata: dal semplice criminale informatico, ad organizzazioni profondamente strutturate in grado di accedere a budget quasi illimitati (si pensi alle advanced persistent threat che agiscono per conto di attori statuali). Tali organizzazioni agiscono all’interno di un mercato nascosto, e per molti aspetti illegale, dove tecnologie e competenze avanzatissime sono a disposizione del miglior offerente, per gli scopi che questo ritiene più opportuni.

La crescita di queste realtà ha causato negli ultimi 10 anni il continuo aumento della asimmetria tra chi attacca e chi si difende, tanto che oggi anche avversari dalle capacità non elevate sono in grado di provocare danni ingenti. Le cronache hanno recentemente riportato(1) numerosi casi di piccole città statunitensi i cui sistemi informatici sono stati “presi in ostaggio” da criminali che, con tecnologie non particolarmente avanzate (una variante dei ben noti ransomware), hanno interrotto l’erogazione di moltissimi servizi informatizzati delle municipalità colpite, improvvisamente riportando al medioevo informatico comunità che contano milioni di cittadini. Nonostante queste tipologie di attacchi siano oggi ben note, ed esistano tecnologie in grado di prevenirne, o almeno mitigarne efficacemente l’impatto, il loro contrasto richiede un livello di consapevolezza dei rischi e di preparazione a livello organizzativo che è purtroppo ancora assente in molte realtà.

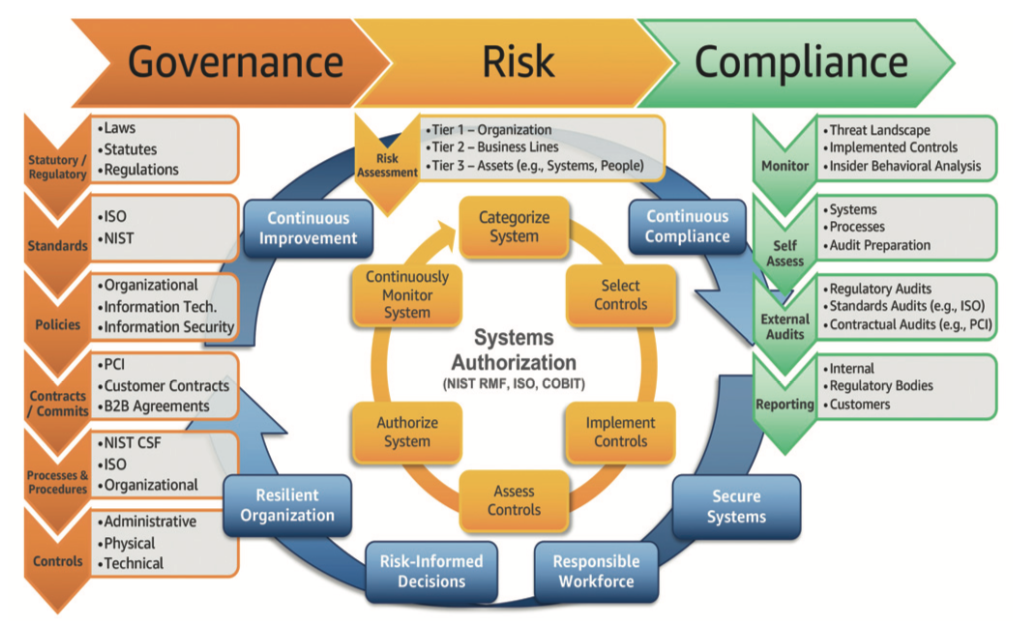

Ridurre l’asimmetria tra chi attacca e chi si difende è un processo che richiederà del tempo, e che inevitabilmente passerà attraverso ulteriori evoluzioni delle best practice di settore, ma quantomeno oggi la comunità che si occupa di sicurezza informatica è d’accordo sul fatto che sia necessario applicare una strategia ibrida fondata su tre pilastri fondamentali:

la consapevolezza del rischio cyber, la protezione degli asset attraverso tecnologie avanzate ed una adeguata governance della sicurezza. Nessuno di questi tre pilastri, anche se sviluppato in modo avanzato, da solo può garantire un efficace contrasto alle odierne minacce; al contrario, solo una matura e bilanciata adozione di misure che coprano tutti e tre questi aspetti risulta sempre più spesso vincente.

Governance della sicurezza

La governance della sicurezza(2) è un tema che, seppur non nuovo, sta oggi acquisendo sempre maggiore importanza a causa dell’allargamento della platea di organizzazioni che la adottano come parte della propria strategia di difesa cyber. In particolare, “governare la sicurezza” significa adottare tutte le misure necessarie a trasformare il problema della sicurezza degli asset informatizzati in un processo maturo, misurabile, ripetibile ed in grado di evolvere con le minacce.

In questo contesto la comunità internazionale ha sviluppato negli anni diversi framework che possono essere adottati come strumenti per l’implementazione di pratiche efficaci di governo della sicurezza. Tali framework hanno diversa natura; alcuni sono nati in ambito tecnico e propongono quindi soluzioni che al personale tecnico sono rivolte; altri adottano un approccio maggiormente gestionale delle problematiche di sicurezza, avendo quindi come target il management ed i processi organizzativi interni alle realtà che decidono di adottarli. Alcuni di questi framework sono certificabili attraverso più o meno complesse procedure di auditing; altri prevedono invece meccanismi di self-assessment non certificabili. Qualunque sia l’approccio utilizzato, tutti i framework condividono un unico obiettivo di alto livello: strutturare l’adozione e la gestione delle best practice di sicurezza attraverso un processo ben definito ed uniforme, potenzialmente condivisibile tra realtà che adottano gli stessi framework.

Il Framework Nazionale

Il Framework Nazionale per la Cybersecurity e la Data Protection(3), in particolare, rappresenta una soluzione pensata per adattarsi in modo duttile alle diversità del panorama italiano, costituito da realtà di diversa natura (es. pubbliche amministrazioni, imprese private, enti di diversa natura) e di diversa dimensione (dalle PMI alle grandi imprese).

Il Framework Nazionale per la Cybersecurity e la Data Protection(3), in particolare, rappresenta una soluzione pensata per adattarsi in modo duttile alle diversità del panorama italiano, costituito da realtà di diversa natura (es. pubbliche amministrazioni, imprese private, enti di diversa natura) e di diversa dimensione (dalle PMI alle grandi imprese).

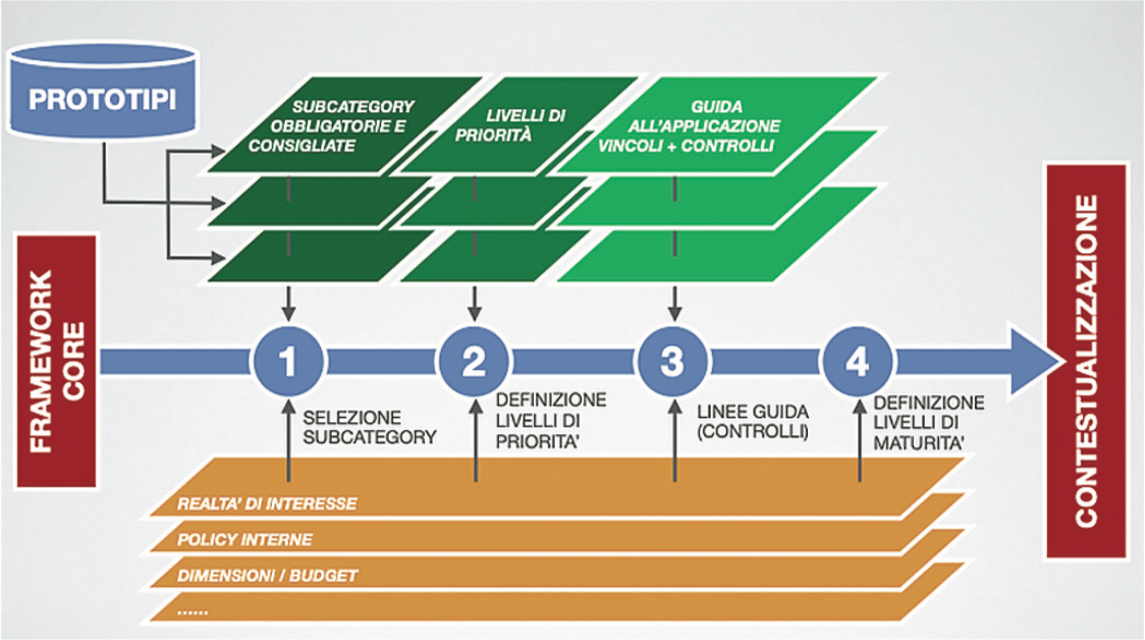

Il Framework Nazionale nasce sulla base del NIST Cybersecurity Framework, ampiamente riconosciuto a livello internazionale, del quale eredita sia l’approccio basato sul rischio, che la struttura tecnica. All’interno del Framework Nazionale sono definite 117 attività abilitanti per la sicurezza, organizzate in cinque principali function: identify, protect, detect, respond, recover. Le cinque function coprono uno spettro estremamente ampio ed eterogeneo di attività che spaziano dai processi di gestione dei dati sensibili, alla protezione della supply chain. Per questo motivo, per essere applicato in modo efficace, il Framework Nazionale deve essere inizialmente contestualizzato al dominio in cui lo si vuole utilizzare.

Questa operazione di “contestualizzazione” (Figura 1) richiede di tenere in considerazione gli eventuali ulteriori vincoli che il dominio impone nella selezione delle singole attività abilitanti che nello stesso hanno senso. Ad esempio, per una azienda che eroga servizi software attraverso una piattaforma cloud-based gestita da un fornitore esterno, potrebbe non avere senso considerare un’attività legata all’uso di “meccanismi di controllo dell’integrità per verificare l’integrità del hardware” (attività identificata nel Framework Nazionale come PR.DS-8); d’altra parte la stessa attività è invece prioritaria per il fornitore della piattaforma cloud-based attraverso cui i servizi dell’azienda sono erogati.

Tra i vincoli più importanti che è necessario tenere in considerazione durante la fase di contestualizzazione del Framework Nazionale ci sono quelli legati alla compliance rispetto a regolamenti di settore, nazionali e non. Per facilitare questo aspetto, il Framework Nazionale si è recentemente dotato di uno strumento a supporto chiamato “prototipo di contestualizzazione”. Un prototipo rappresenta una selezione ragionata di attività abilitanti legata ad uno specifico regolamento o standard. In fase di contestualizzazione, diversi prototipi possono essere applicati al framework per identificare in modo semplice quali attività non dovranno essere escluse dalla contestualizzazione per supportare successivamente la compliance rispetto ai regolamenti di interesse. Il corretto uso dei prototipi semplifica fortemente l’attività di contestualizzazione del framework e fornisce la possibilità di definire un processo di contestualizzazione comune a tutte le realtà appartenenti a specifici settori regolamentati. Dato l’interesse e il vasto campo applicativo, il primo prototipo di contestualizzazione ad oggi offerto dal Framework Nazionale è quello relativo al GDPR. È stato inoltre pianificato lo sviluppo di ulteriori prototipi di interesse generale che saranno rilasciati tra la fine del 2019 e l’inizio del 2020.

Il Framework Nazionale per la Cybersecurity e la Data Protection è il frutto di una libera collaborazione tra organizzazioni private, pubblica amministrazione e centri di ricerca, con il supporto del Dipartimento Informazioni per la Sicurezza della Presidenza del Consiglio dei Ministri. Il mantenimento e l’evoluzione dello stesso sono curate dal Centro di Ricerca in Cyber Intelligence e Information Security (CIS) dell’Università degli Studi di Roma La Sapienza, in collaborazione con il Laboratorio Nazionale di Cyber security del CINI. Il Framework Nazionale e le risorse ad esso connesse sono liberamente disponibili alla pagina https://www.cybersecurityframework.it.

Il Framework Nazionale nel settore finanziario

Gli operatori del settore finanziario hanno storicamente sempre investito notevoli risorse sulla sicurezza informatica, mostrando una maturità nell’affrontare questo tema comune a poche altre realtà. Questo è probabilmente conseguenza del fatto che questo settore è stato tra i primi ad abbracciare negli anni ’60-’80 la rivoluzione informatica, riuscendo quindi a coglierne le opportunità ma anche i rischi. Gli operatori finanziari stanno oggi mostrando un forte interesse nel Framework Nazionale, visto non tanto come strumento di elezione per implementare le proprie strategie di governance della sicurezza, già mature, ma piuttosto come strumento attraverso cui definire dei profili di sicurezza “target” condivisi e con cui auto- valutarsi rispetto a questi obiettivi.

In particolare, i ricercatori del CIS stanno oggi collaborando con diversi istituti bancari all’interno di un gruppo di lavoro il cui obiettivo finale è quello di costruire sul Framework Nazionale una metodologia di assessment che permetta a questi attori di confrontarsi e valutarsi volontariamente sulle strategie di sicurezza da loro adottate.

Per raggiungere questo obiettivo il gruppo sta oggi lavorando alla definizione di tutti i prototipi di contestualizzazione necessari per cogliere la specificità di questo settore, fortemente regolato. I prototipi che verranno prodotti terranno in considerazione normative di carattere generale (come la circolare 285 di Banca d’Italia), normative inerenti servizi specifici (come la Direttiva (EU) 2015/2366 per i pagamenti) e normative trasversali che interessano potenzialmente anche alcuni soggetti del settore finanziario (come la Direttiva (UE) 2016/1148 sulla sicurezza delle reti e dei sistemi informativi). A valle di questa attività, ed entro la fine del 2019, il gruppo definirà una metodologia di assessment che usi il Framework Nazionale come suo cardine centrale.

Tutti i frutti di questa collaborazione, quando pronti, saranno liberamente distribuiti, proprio con l’intento di favorirne l’adozione da parte di tutta la comunità.

Autore: Leonardo Querzoni

1 New York Times, “Ransomware Attacks Are Testing Resolve of Cities Across America”, 2019 – https://www.nytimes.com/2019/08/22/us/ransomware-attacks- hacking.html

2 In questo articolo con il termine “sicurezza” si fa sempre riferimento alla sicurezza degli asset informatizzati.

3 Successivamente anche solo “Framework Nazionale”.