SCENARI GEOPOLITICI ATTUALI – Nel 2010 Sergey Ulasen della società di sicurezza informatica bielorussa VirusBlockAda, consulente per la cybersecurity, scoprì su infrastrutture tecnologiche operanti in Iran un nuovo virus che fu chiamato “Stuxnet”, il quale colpiva impianti industriali di tipo SCADA (Supervisory Control And Data Acquisition) basati sul protocollo PLC. Diversi esperti di cybersecurity analizzarono e scoprirono che era stato progettato per attaccare segretamente la centrale nucleare iraniana di Natanz, e in particolare il sistema delle centrifughe per l’arricchimento dell’uranio, facendole lavorare sotto soglia operativa, ritardandone così il processo di arricchimento, fondamentale per la preparazione di ordigni nucleari. La natura del virus era tale, infatti, da poter controllare e manipolare le apparecchiature industriali senza essere rilevato. L’ipotesi più accreditata, confermata poi da fonti autorevoli, fu che Stuxnet, era stato sviluppato tramite una collaborazione tra le agenzie, l’NSA americana e Unit 8200 israeliana, raggiungendo con successo gli obiettivi prefissati.

La situazione geopolitica globale attuale è la risultante di un nuovo frenetico riposizionamento delle potenze economico-militari mondiali, dalle più grandi alle più piccole, dopo il secondo mandato di Trump a presidente degli Stati Uniti d’America, potenze a caccia di nuovi mercati e “terre rare” ovvero risorse per sviluppi tecnologici strategici soprattutto nel continente africano ma anche in Ucraina e Sud America. Da un lato assistiamo alla cercata pace tra Ucraina e Russia, pubblicamente voluta da Trump e con un’Europa confinata a giocare un ruolo marginale (almeno in apparenza), ricordiamo che l’Europa è attualmente tenuta fuori dai negoziati di pace in Arabia Saudita. Dall’altro la stabilizzazione del conflitto araboisraeliano con un Iran sempre più minaccioso, dotato di un considerevole arsenale missilistico e droni (UAV) molto efficaci. L’Iran è da considerare una nuova potenza nucleare emergente nell’area medio orientale, in netta competizione e deterrenza nei confronti di Israele. Ricordiamo inoltre al lettore che Israele, nel 2019, fu la prima nazione al mondo a rispondere in modalità cinetica agli attacchi cyber lanciati dagli hacker di Hamas, abbattendo con un missile la palazzina di Gaza dove operava il gruppo in questione.

Tralasciando per un momento l’attacco dei miliziani di Hamas al rave party dell’ottobre 2023 (10) e l’escalation di morte e distruzione che ne è conseguita: bombardamenti israeliani a Gaza ridotta ormai ad un cumulo di macerie con decine di migliaia di morti civili, poi gli attentati contro personaggi di spicco delle milizie di Hamas e l’esplosione simultanea dei cercapersone avvenuta nel settembre 2024 cui seguirono, nell’ottobre delle stesso anno , piogge di missili iraniani su Israele per lo più intercettati dal sistema US Iron Dome. Come antefatto riportiamo che i vertici militari della Repubblica Islamica dell’Iran, nel gennaio 2024 divennero più audaci e per la prima volta nella storia rivendicarono attacchi missilistici con razzi di lunga gittata, compiuti nel Kurdistan iracheno, nella Siria nord-occidentale e nord-orientale e nel Pakistan nord-orientale. Alcune basi americane della Siria e dell’Iraq furono colpite provocando numerosi feriti. Stiamo parlando dello stesso Iran apertamente schierato con Hamas e Hezbollah che da alcuni anni fornisce armi e appoggio ai combattenti Houti dello Yemen, i quali compiono attacchi con droni iraniani alle navi commerciali occidentali in transito da e verso il Mar Rosso.

Trump si è sempre schierato contro l’Iran e contro gli Houti yemeniti dando appoggio ad Israele nel confitto contro Hamas ed Hezbollah e imponendo a marzo 2025 due azioni specifiche:

- Trasformare la costa marina prominente la striscia di Gaza in un luogo attrattivo per investimenti nel settore turistico, con nuovi alberghi e numerosi visitatori lungo le sponde del Mediterraneo. Famoso il suo filmato creato con l’IA generativa. (https://youtu.be/PslOp883rfI)

- Portare avanti attacchi alle postazioni Houti sino alla totale riapertura delle rotte commerciali marittime nel Mar Rosso.

Sempre nella stessa area geopolitica, in Arabia Saudita, l’azione “contro corrente” del principe Mohammed bin Salman, manifestatamente eclatante nei confronti dell’amministrazione Biden sembrerebbe oggi svanita del tutto, dopo l’ascesa al potere di Trump e la scelta, insieme a Putin, della capitale Riad come sede dei negoziati di pace per Russia-Ucraina.

L’Arabia Saudita risulta essere ad oggi il primo partner commerciale dei Paesi BRICS (Brasile, Russia, India, Cina, Sudafrica) (5) che, ricordiamo, si prefiggono una multipolarità economica indipendente, contro una visione strettamente unipolare e globalista della precedente amministrazione USA e della BCE. L’Arabia Saudita è ora candidata a farne parte, come pure Iran ed Emirati Arabi Uniti (EAU), ma se da un punto di vista strettamente economico le scelte saudite non incontrano più elementi ostativi, anche in virtù di una possibile quanto morbida apertura di Trump ai BRICS, dal punto di vista militare le basi militari dell’US Army sono operative sul territorio saudita. Il Principe saudita aveva precedentemente minacciato Biden di chiuderle ma ora con l’assunzione a paese scelto da Russia e Stati Uniti per i negoziati di pace, tutto sembrerebbe volgere per il meglio nei rapporti USA – Arabia Saudita e USA – Russia. Ricordiamo al lettore che l’ingresso del Regno Saudita nei BRICS è favorito non solo da un risentimento antiamericano dei paesi del Golfo e dell’Africa, ma anche dalle crescenti relazioni economico-commerciali sempre più forti con la Cina, come risulta dall’ultimo Arab-Chinese Business Forum, nonché dalla ripresa delle relazioni diplomatiche con l’Iran mediate proprio da Pechino.

L’Arabia Saudita risulta essere ad oggi il primo partner commerciale dei Paesi BRICS (Brasile, Russia, India, Cina, Sudafrica) (5) che, ricordiamo, si prefiggono una multipolarità economica indipendente, contro una visione strettamente unipolare e globalista della precedente amministrazione USA e della BCE. L’Arabia Saudita è ora candidata a farne parte, come pure Iran ed Emirati Arabi Uniti (EAU), ma se da un punto di vista strettamente economico le scelte saudite non incontrano più elementi ostativi, anche in virtù di una possibile quanto morbida apertura di Trump ai BRICS, dal punto di vista militare le basi militari dell’US Army sono operative sul territorio saudita. Il Principe saudita aveva precedentemente minacciato Biden di chiuderle ma ora con l’assunzione a paese scelto da Russia e Stati Uniti per i negoziati di pace, tutto sembrerebbe volgere per il meglio nei rapporti USA – Arabia Saudita e USA – Russia. Ricordiamo al lettore che l’ingresso del Regno Saudita nei BRICS è favorito non solo da un risentimento antiamericano dei paesi del Golfo e dell’Africa, ma anche dalle crescenti relazioni economico-commerciali sempre più forti con la Cina, come risulta dall’ultimo Arab-Chinese Business Forum, nonché dalla ripresa delle relazioni diplomatiche con l’Iran mediate proprio da Pechino.

Chiaro è che le relazioni internazionali non prescindono dal contenimento economico esercitato dagli Stati Uniti verso Cina, Europa, Russia e altri paesi (alleati e non alleati) in virtù degli obiettivi del MAGA (Make America Great Again) trumpiano attraverso logiche di deterrenza sia economica (dazi) sia militare. Sul fronte interno USA non possiamo omettere la proclamata guerra trumpiana al Deep State neocons, alla corruzione dilagante e alle derive gender della precedente amministrazione. Tutto questo si inserisce in un contesto geopolitico in continua evoluzione che coinvolge in primis il Medio Oriente con la velata volontà di Trump a creare i presupposti per un riavvicinamento degli States verso le politiche economiche dei BRICS dopo che la pace tra Russia e Ucraina sarà raggiunta non escludendo le aree calde asiatiche del mar meridionale cinese, di Taiwan.

GEOPOLITICA CYBER – Sappiamo bene che le tensioni internazionali si riflettono direttamente sulle strategie di cybersecurity dei paesi coinvolti e loro alleati: il 70% delle organizzazioni riconosce un impatto significativo della geopolitica sulle proprie scelte di sicurezza. L’analisi di scenari geopolitici e di cyber intelligence è inoltre diventata cruciale per prevenire attacchi futuri e attribuire responsabilità; come dimostrato dai recenti casi di attacchi cinesi contro gli Stati Uniti, contrastati sia dal punto di vista cyber sia con sanzioni mirate. Le crisi globali inoltre (es. pandemia, cambiamento climatico, conflitti di varia natura) hanno reso urgente una stringente cooperazione internazionale, ma la frammentazione degli interessi nazionali dei singoli attori ostacola soluzioni condivise. Al contempo, l’evoluzione delle minacce cyber spinge verso l’adozione di strumenti che integrano analisi geopolitiche e di intelligence per diffondere alert preventivi in modalità condivisa. Stati Uniti, Russia e Cina emergono pertanto come protagonisti di un conflitto cibernetico globale, con reciproci attacchi mirati a infrastrutture critiche, istituzioni governative e settori strategici. La Cina ha dimostrato capacità avanzate attraverso operazioni come quelle della rete “Volt Typhoon”, che ha infiltrato sistemi statunitensi a Guam e in altri Paesi.

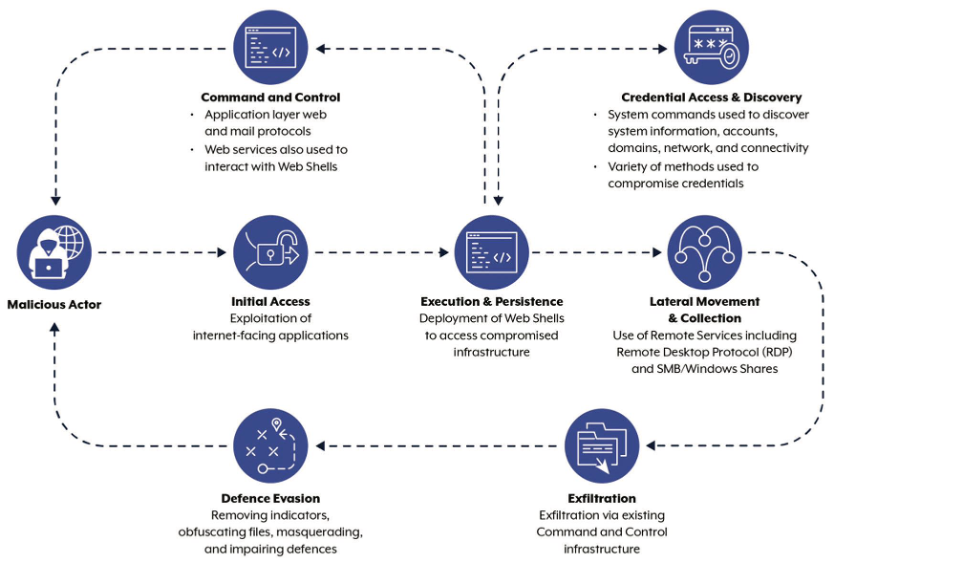

“Volt Typhoon” è una organizzazione APT (Advanced Persistent Threat) filo Repubblica Popolare Cinese attiva dal 2021, che ha preso di mira principalmente organizzazioni di infrastrutture critiche sia negli Stati Uniti sia nei suoi territori. Il targeting e il modello di comportamento di Volt Typhoon sono stati valutati come pre-posizionamento per consentire i movimenti laterali verso risorse di tecnologia operativa (OT) per potenziali esfiltrazioni di dati e successivi attacchi distruttivi. Volt Typhoon, nel 2024, ha evidenziato la furtività nelle operazioni utilizzando web shell, codici binari living-off-theland (LOTL) (14), attività manuali e credenziali rubate (4).

La Corea del Nord sta invece impiegando migliaia di hacker per finanziare il regime di Kim Jong-un attraverso attacchi ransomware e furti di criptovalute, che generato miliardi di euro all’anno.

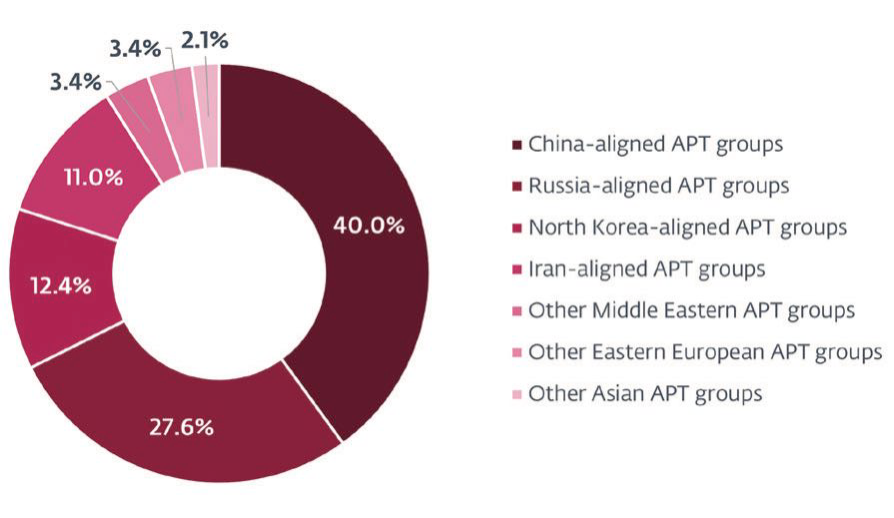

Russia e Ucraina invece rappresentano un caso emblematico: il conflitto ha scatenato un’escalation di attacchi state-level (+24% nel 2022) e operazioni di information warfare (+119,2%), spesso legate a campagne di disinformazione. Come dicevamo, in affiancamento alle agenzie governative abbiamo i famigerati gruppi APT alcuni con spiccata propensione ad azioni filo governative e geopolitiche (https://attack.mitre.org/groups/). Dall’inizio della guerra in Ucraina, ad esempio, sono emersi vari gruppi identificati come “hacktivisti nazionalisti”, in particolare da parte russa, in forza allo scontro tra Kiev e Mosca.

Tra queste entità, il gruppo filo-russo NoName057(16) ha suscitato interesse attraverso il Progetto DDoSia, uno sforzo collettivo filo russo volto a condurre attacchi DDoS (Distributed Denial-of-Service) su larga scala, prendendo di mira entità (società private, ministeri e istituzioni pubbliche) appartenenti a paesi che sostengono l’Ucraina, prevalentemente Stati membri della NATO. A partire dal 2024, il Progetto DDoSia e il gruppo che lo gestisce (Sekoia.io) continua a monitorare in modo proattivo l’infrastruttura di comando e controllo (C2) acquisita per meglio finalizzare gli attacchi DDoS. In particolare, ha implementato un sistema automatizzato per la raccolta di dati dai target in tempo reale e il monitoraggio regolare dei canali di comunicazione in cui NoName057(16) rivendica la responsabilità dei suoi attacchi (11)(12).

I gruppi APT allineati alla Cina sono per lo più concentrati sulle infrastrutture critiche del Giappone ma anche occidentali e hanno fatto sempre più affidamento sul controllo malevolo delle VPN (Virtual Private Network) di tipo open source e sulle piattaforme per mantenere l’accesso alle reti delle vittime. Sono quindi stati rilevati utilizzi estensivi anomali di VPN da parte del già citato gruppo APT Volt Typhoon, osservando il transito di Webworm tramite backdoor sul SoftEther VPN Bridge e sui computer di organizzazioni governative europee e server SoftEther VPN presso operatori di telecomunicazioni in Africa. (vedi Volt Typhoon, BRONZE SILHOUETTE, Vanguard Panda, DEV-0391, UNC3236, Voltzite, Insidious Taurus, Group G1017 | MITRE ATT&CK®).

In questo report emerge chiara l’attività dei gruppi APT nord coreani (12,4%) e iraniani (11,0%) rispettivamente al terzo e quarto posto.

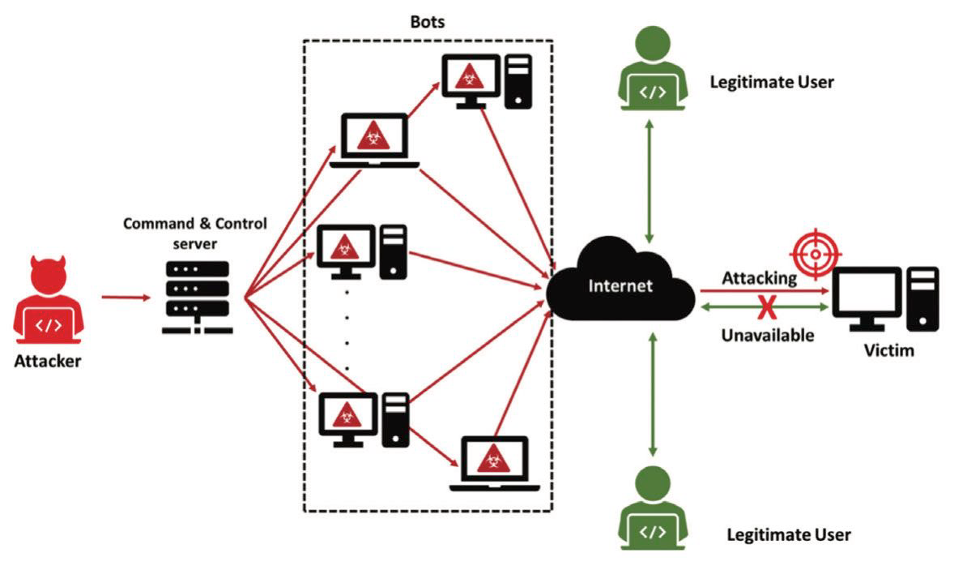

ATTACCHI DDoS – Gli attacchi cyber alle infrastrutture critiche, in particolare gli attacchi DDoS (Distibuted Denial of Service), hanno un impatto significativo sulla geopolitica globale. Questi attacchi possono essere utilizzati come strumenti di coercizione politica e strategia militare, influenzando la stabilità economica e la sicurezza nazionale dei paesi coinvolti.

Settori come energia, sanità e trasporti, sono diventati bersagli privilegiati per attacchi che minano la sicurezza nazionale e la vita quotidiana. La digitalizzazione accelerata ha aumentato la vulnerabilità di questi sistemi, con conseguenze potenzialmente catastrofiche. L’intelligenza artificiale generativa sta inoltre rivoluzionando gli attacchi, permettendo la creazione di malware più sofisticati e campagne di phishing personalizzate. Parallelamente, lo scontro tecnologico tra Cina e Stati Uniti alimenta una corsa agli armamenti cibernetici, con attacchi finalizzati al furto di knowhow o al sabotaggio di rivali economici. In sintesi, un tipico attacco DDoS è un tentativo ostile di bloccare il normale traffico di un server, di un servizio informatico o rete internet sovraccaricandoli con flussi di traffico proveniente da più font in contemporanea. Per generare un DDoS è necessario:

Settori come energia, sanità e trasporti, sono diventati bersagli privilegiati per attacchi che minano la sicurezza nazionale e la vita quotidiana. La digitalizzazione accelerata ha aumentato la vulnerabilità di questi sistemi, con conseguenze potenzialmente catastrofiche. L’intelligenza artificiale generativa sta inoltre rivoluzionando gli attacchi, permettendo la creazione di malware più sofisticati e campagne di phishing personalizzate. Parallelamente, lo scontro tecnologico tra Cina e Stati Uniti alimenta una corsa agli armamenti cibernetici, con attacchi finalizzati al furto di knowhow o al sabotaggio di rivali economici. In sintesi, un tipico attacco DDoS è un tentativo ostile di bloccare il normale traffico di un server, di un servizio informatico o rete internet sovraccaricandoli con flussi di traffico proveniente da più font in contemporanea. Per generare un DDoS è necessario:

- Creare una botnet: utilizzo il malware per creare una rete di dispositivi infettati, chiamata botnet. Questi dispositivi possono includere smartphone, computer, router e dispositivi IoT;

- Inviare istruzioni: Una volta creata la botnet, i criminali inviano istruzioni ai dispositivi infettati per generare traffico verso il sistema preso di mira;

- Sovraccaricare il sistema: Il traffico generato dalla botnet sovraccarica il sistema, impedendo agli utenti legittimi di accedere ai servizi.

Si distinguono le seguenti tipologie di attacco:

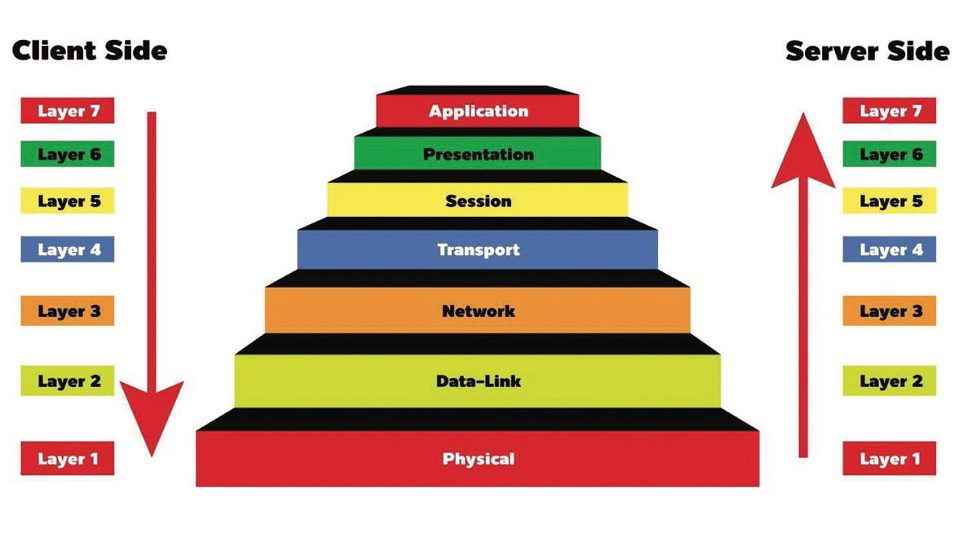

- Attacchi volumetrici: Sono diretti ai livelli 3 e 4 del modello OSI e sovraccaricano il sistema con un afflusso di traffico, esaurendo la larghezza di banda disponibile;

– DNS Flood: Utilizza server DNS aperti per inviare una grande quantità di risposte DNS al target;

– UDP Flood: Inonda le porte dell’host target con pacchetti UDP.

- Attacchi al protocollo: Sfruttano punti deboli nello stack del protocollo di livello 3 e 4, come l’attacco SYN;

- Attacchi a livello di applicazione: Colpiscono le applicazioni Web, ad esempio con attacchi HTTP flood, che sovraccaricano il server con richieste http;

– Slowloris: Mantiene aperte più connessioni HTTP sul server preso di mira, assorbendo le risorse;

- Distributed Reflected Denial of Service (DRDoS): Utilizza server esterni per inviare risposte al bersaglio, amplificando l’effetto. Per proteggersi, è importante utilizzare servizi di mitigazione DDoS, come quelli offerti da ottimi apparati di rete e firewall che possono rilevare e bloccare il traffico di attacco. Inoltre, è fondamentale attestare questi apparati difensivi sfruttando una banda superiore a quella dalla quale si ricevono gli attacchi dopodiché mantenere aggiornati i sistemi e le reti per prevenire la creazione di botnet.

| Country | APT Group Name / Alias | Primary Motive | Key Targets |

| China | APT1 (Comment Crew), APT3 (Buckeye), APT10 (Stone Panda), APT41 (Winnti), Volt Typhoon | Cyberespionage, Economic Gain | Government, defense, telecom, healthcare, tech |

| Russia | APT28 (Fancy Bear), APT29 (Cozy Bear), Sandworm, Noname57(16) | Cyberespionage, Political Influence | Governments, NATO, critical infrastructure |

| Iran | APT33 (Elfin), APT34 (OilRig), APT39 (Chafer) | Cyberespionage, Regional Influence | Energy, financial services, government, telecom |

| North Korea | APT37 (Reaper), APT38 (Lazarus Group) | Financial Theft, Cyberespionage | Banks, cryptocurrency exchanges, defense |

| USA | Equation Group (linked to NSA) | Cyberespionage | Global infrastructure, communication systems |

| Vietnam | APT32 (OceanLotus) | Cyberespionage, Political Influence | Government, private sector, dissidents |

| Pakistan | APT36 (Transparent Tribe) | Cyberespionage, Political Influence | Indian government, defense sector |

| India | SideWinder, Dark Basin | Cyberespionage, Political Influence | Pakistan, China, Bangladesh, NGOs |

| Kazakhstan | Nomadic Octopus | Cyberespionage, Regional Influence | Central Asian governments |

| Turkey | StrongPity | Cyberespionage | Dissidents, Kurdish groups, government agencies |

| South Korea | Kimsuky | Cyberespionage | North Korean defectors, NGOs, journalists |

| Syria | Syrian Electronic Army | Political Influence, Hacktivism | Media, political opponents |

| Israel | OilRig (linked to Iran-Israel conflict) | Cyberespionage | Regional adversaries |

Tab.1 – Principali gruppi APT nel mondo. Fonte: Comprehensive List of APT Threat Groups, Motives, and Attack Methods (8)

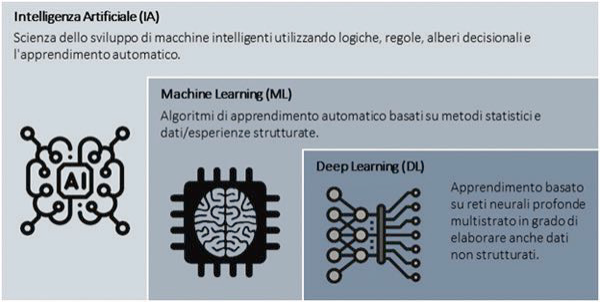

INTELLIGENZA ARTIFICIALE GENERATIVA E ATTACCHI DDOS – L’Intelligenza Artificiale generativa (GenAI) è un tipo di intelligenza artificiale in grado di creare contenuti originali come testi, immagini, audio, video, codice software o musica, partendo da richieste specifiche (prompt) e sfruttando modelli statistici addestrati su enormi quantità di dati. GenAI è basata su modelli di deep learning come i foundation models o i modelli linguistici di grandi dimensioni (LLM) che analizzano distribuzioni probabilistiche dei dati di addestramento per generare output coerenti.

L’Intelligenza Artificiale generativa introduce inoltre nuove dinamiche:

L’Intelligenza Artificiale generativa introduce inoltre nuove dinamiche:

- Supporto agli attaccanti:

- Democratizzazione delle conoscenze: Utenti senza competenze tecniche possono sfruttare strumenti di IA generativa per ottenere istruzioni dettagliate su come eseguire attacchi DDoS, bypassando limiti di comprensione tecnica;

- Personalizzazione degli attacchi: L’IA aiuta a identificare vulnerabilità specifiche delle reti, adattando gli attacchi per massimizzare l’impatto;

- Creazione di contenuti persuasivi: Strumenti come ChatGPT generano email di phishing o messaggi di riscatto più convincenti, aumentando l’efficacia degli attacchi ibridi (es. DDoS + ransomware).

2. Casi emblematici. TaskRabbit (2018): Un attacco DDoS assistito da IA ha compromesso i dati di 3,75 milioni di utenti, dimostrando come l’automazione possa amplificare la portata degli attacchi.

3. Asimmetria tecnologica. Gli attaccanti sfruttano l’IA per ottimizzare gli attacchi, mentre le autorità faticano a contrastarli efficacemente, soprattutto nell’analisi linguistica delle comunicazioni.

4. Contromisure. Le difese basate sull’utilizzo della stessa tecnologia IA consentono:

- Il monitoraggio predittivo: sistemi di IA analizzano pattern di traffico per identificare attacchi in tempo reale;

- L’addestramento di modelli: le Reti Neurali addestrano dataset su attacchi storici per riconoscere minacce emergenti;

- La collaborazione tra settori: ovvero condivisione di dati e best practice tra aziende e istituzioni per contrastare minacce coordinate.

Un Trattato Internazionale Per La Non Proliferazione Di Armi Cyber

Gli attacchi informatici, come quelli DDoS, possono compromettere il funzionamento di reti energetiche, sistemi di trasporto e comunicazioni, centri ospedalieri creando caos e instabilità. Questo tipo di attacchi possono essere particolarmente devastanti per le infrastrutture critiche, come centrali elettriche o sistemi di approvvigionamento idrico, inoltre, le stesse nazioni possono utilizzare le cyberarmi come forma di pressione politica.

Ad esempio, durante il conflitto russo-ucraino, la Russia ha utilizzato attacchi informatici per influenzare la sicurezza energetica europea. Gruppi di hacker filorussi come NoName057 hanno condotto attacchi DDoS contro siti istituzionali e aziende strategiche in Italia, dimostrando come questi attacchi possano essere utilizzati per destabilizzare la sicurezza informatica di un paese.

Ad esempio, l’attacco alla rete elettrica ucraina del 2015, eseguito tramite il malware BlackEnergy 3, ha mostrato come gli attacchi informatici possano essere utilizzati per compromettere le infrastrutture critiche di un paese, causando blackout e interruzioni dei servizi pubblici. Gli attacchi cyber possono quindi aumentare le tensioni tra le nazioni, portando ad un’escalation delle misure di sicurezza e delle contromisure. Senza considerare che adesso (per l’Occidente) il Cyberspace è da intendersi come il quinto dominio della conflittualità e avendo Israele nel 2019 interscambiato le aree di conflitto rispondendo cineticamente ad attacchi cyber, gli stessi scenari di conflitto possono degenerare, e nel caso occidentale, si potrà intervenire invocando l’articolo 5 del trattato NATO.

Inoltre nella nuova dottrina nucleare russa, la nuova policy afferma che la Russia potrebbe lanciare armi nucleari in risposta a un attacco sul suo territorio da parte di uno Stato non armato nuclearmente, se sostenuto da uno armato nuclearmente. Questi nuovi scenari di conflitto stanno diventando particolarmente significativi nei rapporti tra Stati Uniti, Cina e Russia, dove gli attacchi informatici sono diventati un elemento chiave della strategia geopolitica di questi paesi.

Per affrontare queste sfide, è fondamentale una cooperazione internazionale efficace. Le nazioni non devono limitarsi a condividere informazioni, sviluppare protocolli di sicurezza e lavorare insieme per proteggere le infrastrutture critiche devono invero sviluppare trattati internazionali vincolanti sulla cybersicurezza per stabilire standard minimi di sicurezza e regolamentare l’uso dell’intelligenza artificiale nel cyberspazio. In buona sostanza il mio auspicio è che l’ONU (o chi per essa) predisponga a stretto giro un trattato di non proliferazione di armi cyber con tanto di agenzie pubbliche internazionali di monitoraggio e controllo sulla falsa riga di quanto già accaduto per le armi nucleari strategiche.

Autore: Francesco Corona

Biografia utile

(1) Infrastrutture Critiche e Geopolitica: un’introduzione alla vulnerabilità globale – AIIC (Associazione Italiana esperti in Infrastrutture critiche): https://www.afcearoma.it/news/capitolo-di-roma/infrastrutture-critichee- geopolitica-un-introduzione-alla-vulnerabilita-globale-aiic-associazioneitaliana- esperti-in-infrastrutture-critiche

(2) Rapporto Clusit 2024 sulla sicurezza ICT in Italia: https://www. quotidianosanita.it/allegati/allegato1739271220.pdf

(3) Attacchi DDoS nel contesto dell’intelligenza artificiale generativa: un’indagine sperimentale: https://www.teichmann-it.com/it/ pubblicazioni/Attacchi-DDoS-nel-contesto-dellintelligenza-artificialegenerativa. html

(4) Volt Typhoon: https://attack.mitre.org/groups/G1017/

(5) Così i Brics aprono nuove strade per i Paesi del Medio Oriente: https:// formiche.net/2024/11/brics-medio-oriente-med-dialogues/#content

(6) ESET APT Activity Report Q2 2024–Q3 2024 (www.eset.com )

(7) List of APT Threat Groups, Motives, and Attack Methods : https://www. cisa.gov/news-events/cybersecurity-advisories/aa24-190a

(8) Comprehensive List of APT Threat Groups, Motives, and Attack Methods : https://www.socinvestigation.com/comprehensive-list-ofapt- threat-groups-motives-and-attack-methods/#:~:text=Here%20is%20 a%20list%20of%20Advanced%20Persistent%20Threat,are%20typically%20 state-sponsored%20or%20highly%20organized%20cybercriminal%20 groups

(9) Applicazione dell’intelligenza artificiale nelle imprese: https://www. handelskammer.bz.it/it/servizi/digitalizzazione/conoscenze-pratiche/ articoli-specializzati/applicazione-dellintelligenza-artificiale-nelleimprese

(10) I razzi sul rave. La strage di Hamas al festival israeliano : https://www. ilfoglio.it/esteri/2023/10/09/video/i-razzi-sul-rave-la-strage-di-hamas-alfestival- israeliano-5760460/

(11) Progetto DDoSia NoName057(16): aggiornamenti 2024 e cambiamenti comportamentali : https://blog.sekoia.io/Noname05716- Ddosia-project-2024-updates-and-behavioural-shifts/

(12) NoName057 Threat Actor Profile: https://www.quorumcyber.com/ wp-content/uploads/2024/04/TI-NoName057-Threat-Actor-Profile-1.pdf

(13) Che cos’è il modello ISO/OSI e perché è fondamentale nelle telecomunicazioni: https://www.fastweb.it/fastweb-plus/digital-devsecurity/ che-cos-e-il-modello-iso-osi/

(14) Living Off The Land (LOTL) Attacks And Techniques: https://www. fortinet.com/it/resources/cyberglossary/living-off-the-land-lotl