Due parole chiave: implementazione e conformità.

Il GDPR ha cambiato l’approccio alla compliance privacy da parte delle imprese? Quali sono le azioni da attuare per essere pronti ad affrontare l’efficacia del GDPR alla data del 25 maggio 2018? È possibile definire un framework per attuare e comprovare la conformità? E come si sviluppa un piano operativo per la sua implementazione? Il seguente articolo si pone come obbiettivo di rispondere in modo pratico ai precedenti quesiti.

Il GDPR introduce un cambiamento di grandissima portata, che trasforma radicalmente l’approccio alla privacy che le imprese devono avere. Non si tratta soltanto di un tema tecnologico, ma è una sfida che coinvolge tutta l’organizzazione dell’impresa.

L’adeguamento non richiede solo nuove soluzioni tecniche, ma è una sfida che coinvolge aspetti organizzativi, di governance e legali e, in generale, comporta un nuovo modo di operare e di affrontare le responsabilità connesse alla protezione dei dati e dei diritti e delle libertà fondamentali delle persone fisiche, anche sviluppando in ogni area aziendale nuove competenze e professionalità.

Bisogna insomma sapere collegare aspetti legali e possibili soluzioni tecniche ed organizzative, per essere in grado di:

- identificare gli interventi necessari, assegnando le relative responsabilità;

- pianificare ed ottimizzare gli interventi con una prospettiva che ne copra l’intero ciclo di vita;

- misurare e dimostrare se e quanto le iniziative hanno portato i risultati attesi;

- recuperare gli investimenti pregressi (effettuati per l’adeguamento a normative specifiche o per certificazioni e accreditamenti).

Questo richiede un approccio multidisciplinare (legale, governance, tecnico, organizzativo), con l’obiettivo di definire un unico schema integrato (“framework”) di implementazione del GDPR che l’impresa possa attuare nel continuo in un contesto di autonomia.

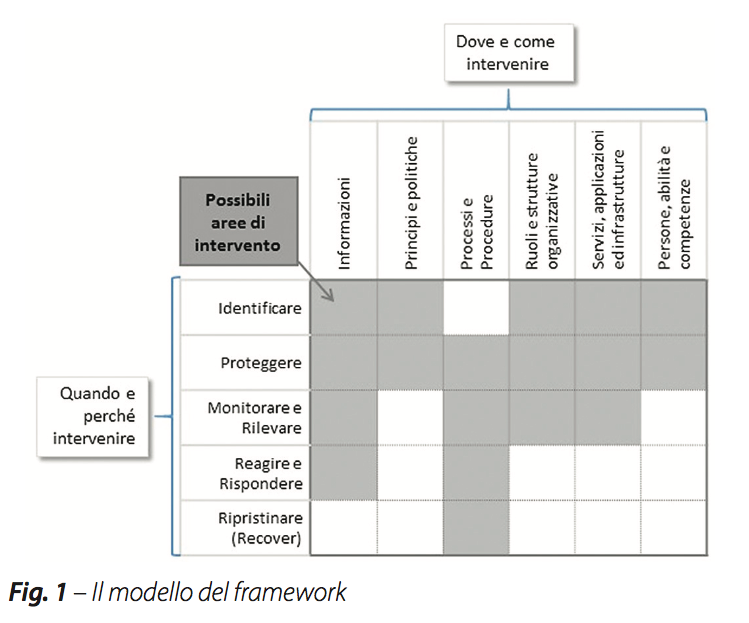

Per facilitare un approccio sistematico e potere pianificare e documentare quanto fatto in modo ottimale, abbiamo costruito un modello1 che elenca e classifica le varie attività secondo due dimensioni:

- La tipologia dell’intervento: si tratta di raccogliere

- informazioni, di definire policy o processi, di assegnare ruoli… La fase nella quale, in un ideale ciclo di vita della conformità al GDPR, l’intervento stesso può essere collocato: acquisizione iniziale di informazioni sul contesto in cui si opera, costruzione di tutele, pianificazione di monitoraggi o risposte ad eventi, recupero o ripristino da incidenti…

Abbiamo quindi collocato nelle “caselle” di incrocio le attività dedotte da una analisi del GDPR.

Vantaggi e benefici

Questo tipo di approccio comporta una serie di vantaggi e benefici, fra i quali:

- ridurre la complessità ed operare efficacemente, in modo sequenziale e sistematico, seguendo, se possibile ed utile, standard e buone pratiche

- garantire risultati in linea con quanto richiesto dalle norme, avendo sempre presente un “obiettivo guida”

- operare in modo integrato con altre iniziative dell’organizzazione / azienda in cui si opera, in particolare per quanto riguarda la sicurezza

- adottare un effettivo approccio risk-based: considerando, ad esempio, le possibili conseguenze sugli interessati di una non conformità

- operare in modo proattivo con azioni preventive, in grado di rilevare e correggere situazioni anomale e coerenti con quanto richiesto dalla norma in termini di protezione dei dati fin dalla progettazione e protezione per impostazione predefinita.

Dopo una prima analisi è anche possibile valutare quanto l’organizzazione ha già realizzato:

- per il rispetto di normative precedenti nell’ambito della protezione dei dati personali (ad esempio il D.Lgs 196/03)

- per il rispetto di altre norme in vigore in altri ambiti (ad esempio normativa sulla safety)

- per il rispetto di standard già adottati dall’organizzazione (ad esempio ISO 9001)

- applicando buone pratiche finalizzate alla tutela di altri asset, quali ad esempio il knowhow aziendale o più in generale alla tutela degli asset aziendali tangibili e intangibili.

Fra gli altri, un approccio di questo tipo si presta particolarmente bene per produrre linee guida per settori specifici.

Dove e come intervenire

Le possibili aree di intervento e le loro principali caratteristiche sono:

1 – Informazioni

La conformità al GDPR e la possibilità di dimostrarla si basa sulla disponibilità di informazioni aggiornate, complete, facilmente interpretabili e raggiungibili.

2 – Principi e politiche

Costituiscono il principale veicolo per affermare e comunicare gli indirizzi, le scelte e le istruzioni aziendali a chiunque operi nel contesto dell’organizzazione.

3 – Processi e procedure

Un PROCESSO è costituito da un insieme di PROCEDURE che, partendo da opportuni input, genera risultati concreti (documenti, reports o servizi, risposte a richieste degli interessati…).

L’individuazione dei processi implica una chiara, preventiva (e dimostrabile) assegnazione dei RUOLI e delle RESPONSABILITÀ (RACI).

Ne possono venire misurate (e dimostrate) le prestazioni (capability-maturity), ad esempio attraverso l’uso di KEY INDICATOR di processo (in genere leadindicators) o di risultato (lagindicators)

Ne possono venire misurate (e dimostrate) le prestazioni (capability-maturity), ad esempio attraverso l’uso di KEY INDICATOR di processo (in genere leadindicators) o di risultato (lagindicators)

4 – Ruoli e strutture organizzative

Soggetti ed unità organizzative interne od esterne all’azienda operano con preciso mandato che identifica compiti, responsabilità e potere decisionale.

5 – Servizi/applicazioni e infrastrutture

Strumenti, spesso informatizzati, che nell’ambito di specifici processi sono in grado di fornire opportune funzionalità (pseudonimizzazione, accesso diretto ai dati, gestione registro dati, elaborazioni e reportistica…).

6 – Persone, abilità e competenza

Disponibili all’interno o all’esterno dell’azienda e in possesso dei requisiti per ricoprire i ruoli previsti.

Raggruppare gli interventi secondo una sequenza naturale

La moderna governance suggerisce di strutturare gli interventi secondo il loro naturale “ciclo di vita”: conside- rando la correlazione che esiste tra di loro ed evidenziando quali obiettivi vanno raggiunti prima di passare alla fase successiva.

Le funzioni del Piano di implementazione

Gli interventi individuati possono venire organizzati secondo una sequenza logica: ogni attività è chiaramente correlata ad un obiettivo (il “perché”) da raggiungere, ed in questi termini va interpretata.

1 – Identificare: Funzione legata alla comprensione del contesto nel quale si opera: i dati personali, le risorse utilizzate ed i trattamenti critici per il business ed i rischi derivanti per i diritti e le libertà delle persone fisiche. Non vanno trascurati coloro che al di fuori della nostra organizzazione, vengono in qualche modo in contatto con i dati personali che noi trattiamo e di cui siamo responsabili. Tale comprensione permette di definire risorse ed investimenti in linea con la strategia di gestione dei rischi di non conformità e con gli obiettivi aziendali.

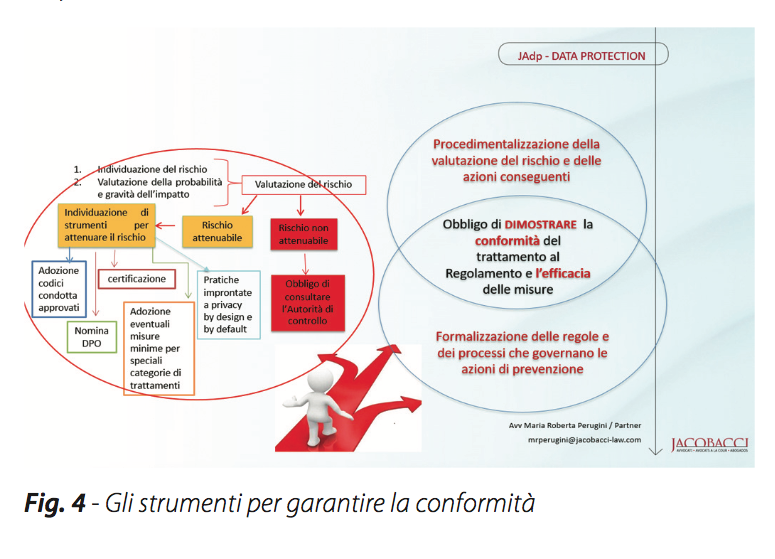

2 – Proteggere: Questa funzione è associata all’implemen- tazione delle misure fondamentali per la protezione dei dati personali. Tali misure vanno dalla dichiarazione dei principi che vogliamo seguire, all’assegnazione delle responsabilità, all’integrazione con altre funzioni aziendali che già esistono (sicurezza informatica, sviluppo applicativo sicuro, formazione…), ampliandole, se necessario, per tenere conto dei requisiti del GDPR. Va infine considerata l’adozione delle tecnologie specifiche per la protezione dei dati personali. Valutiamo anche i rischi e i potenziali impatti di incidenti ai quali i dati personali sono esposti.

3 – Rilevare e Monitorare: Sviluppare e attuare la capacità di identificare:

il verificarsi di un evento che impatti sulla sicurezza informatica. Probabilmente anche in questo caso non dovremo partire da zero, ma piuttosto integrare i protocolli di gestione incidenti e i corsi di formazione con gli opportuni riferimenti alla protezione dei dati personali le modifiche che coinvolgano: - trattamenti (interessati, dati trattati…) – risorse informatiche - processi aziendali - ….

4 – Rispondere: Dobbiamo anche essere preparati e pronti ad intervenire. Quando? Innanzi tutto se un interessato vuole far valere un proprio diritto, quale ad esempio la portabilità dei dati che lo riguardano. Considerando le potenziali conseguenze, la tempestività non è opzionale! Naturalmente tutto questo andrà fatto seguendo precisi protocolli che evitino, ad esempio, di ledere i diritti di altri. Se poi capita un incidente, una perdita di dati, dovremo essere preparati e rispondere in modo tempestivo e corretto, seguendo protocolli definiti e condivisi. Si deve inoltre essere in grado di rispondere ad una richiesta di un’Autorità di controllo, RENDICONTANDO quanto messo in atto per il rispetto della normativa.

5 – Ripristinare (Recover): La Funzione è associata alla definizione e attuazione dei piani per il ripristino dei processi che trattano dati personali. Tale funzione va quindi integrata con quelle di Business Continuity e Disaster Recovery che garantiscono la resilienza dei sistemi e delle infrastrutture e, in caso di incidente, consentono il recupero tempestivo delle business operations. L’attività di ripristino deve tuttavia essere considerata una eccezione, in quanto le organizzazioni devono aumentare la loro resilienza adottando soluzioni che garantiscano l’alta affidabilità dei propri sistemi informativi.

Conclusioni

Il framework illustrato si è rivelato efficace nella definizione di un piano operativo di intervento completo, che permette di coinvolgere e responsabilizzare da subito l’azienda – sia nella fase di implementazione delle misure di adeguamento al GDPR sia nella successiva fase di mantenimento nel continuo della piena conformità ai requisiti normativi, che acquisisce al riguardo una elevata autonomia operativa.

Le fasi operative dell’implementazione e del mantenimento

1.FORMAZIONE

Oggetto della formazione

- Sintesi del GDPR. In particolare: a. confronto con D. Lgs. 196/03: da misure minime a “risk based approach” nuovi ruoli e responsabilità: accountability e privacy by design e by default

- Individuazione e riutilizzo degli investimenti pregressi (certificazioni e accreditamenti acquisiti)

- Proposta del modello informatizzato per la mappatura dei trattamenti di dati personali in essere

Obiettivi della formazione Condurre l’impresa a:

- effettuare correttamente la raccolta e la mappatura delle informazioni necessarie alla Gap Analysis

- essere parte attiva nello sviluppo del piano di primo adeguamento al GDPR

- gestire in autonomia l’implementazione nel continuo del GDPR. Modalità della formazione Attività di workshop – in house –: la formazione come guida

per un corretto percorso di conformità.

2.GAP ANALYSIS

- Mappare le singole “accountabilities” per poterne verificare sistematicamente l’applicazione nel contesto analizzato, definendo per ognuna: a. applicabilità ed importanza (profiling) grado di implementazione (capability maturity) attuale e desiderato (Gap individuale) c. dimostrabilità (riferimento a pratiche / politiche, standard adottati, certificazioni, sigilli, codici di condotta, ecc.) d. ownership

- Strutturarle secondo una logica di tempi (sequenze: cosa fare prima, cosa dopo) e di aree di intervento (informazioni da raccogliere, procedure da definire, ruoli da assegnare ecc.)

- Raggruppare gli scostamenti individuati (Gap individuali) con l’obiettivo di definire un piano di adeguamento complessivo (attività, tempi e responsabilità

3.PIANO DI ADEGUAMENTO

Verificare, implementare e documentare le azioni pianificate al punto precedente

4.PIANO DI MANTENIMENTO

- Definire un piano di mantenimento dei livelli di “capability / maturity” individuati (es. prevedendo audit, test, verifiche di variazioni legislative)

- Definire un piano per la reportistica utile a dimostrare la conformità

- Definire un piano di verifica periodica

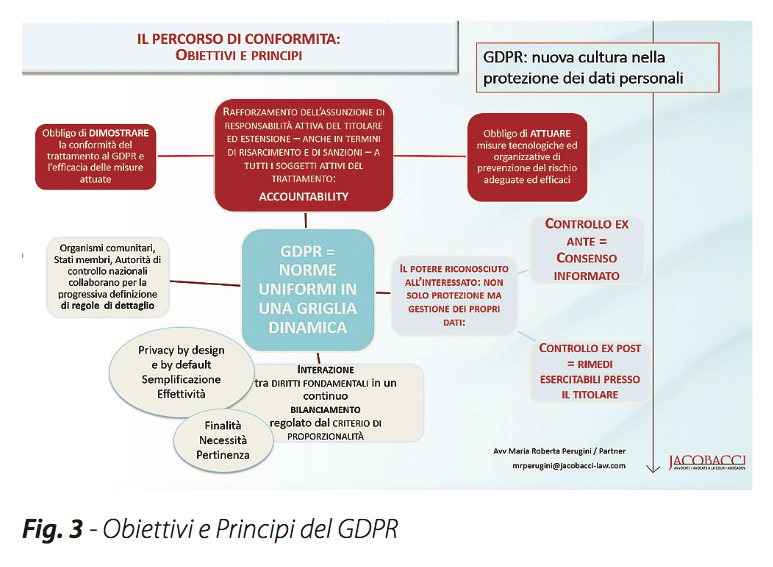

Il principio base è quello della responsabilizzazione, in primo luogo, del titolare del trattamento (cioè l’impresa e chi la rappresenta), cui la legge chiede di garantire, ed essere in grado di dimostrare (accountability) che il trattamento è effettuato conformemente al GDPR, in un’ottica di privacy by design: quest’ultimo principio, alla base del GDPR, costituisce la premessa “culturale” per affrontare il relativo percorso di conformità. Per fare un esempio si è accountable, non di rispettare un limite di velocità, ma di ridurre gli incidenti stradali: why e non how.

Gli strumenti per garantire e dimostrare questa conformità possono essere i più diversi e non bastano adempimenti formali, ma il titolare oggi si deve assumere la responsabilità di scegliere autonomamente strumenti realmente efficaci per rispettare le norme, tarando queste scelte sulla propria concreta realtà aziendale.

Gli strumenti per garantire e dimostrare questa conformità possono essere i più diversi e non bastano adempimenti formali, ma il titolare oggi si deve assumere la responsabilità di scegliere autonomamente strumenti realmente efficaci per rispettare le norme, tarando queste scelte sulla propria concreta realtà aziendale.

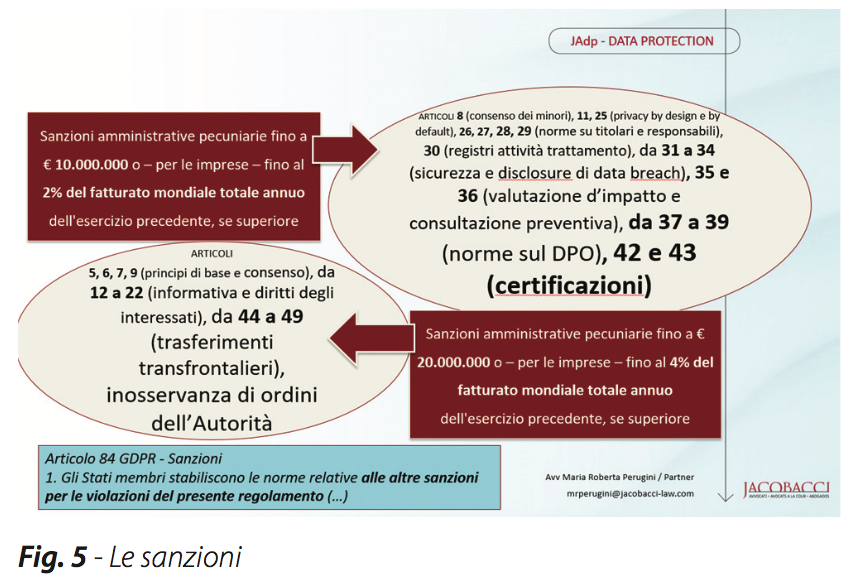

L’eventuale violazione del Regolamento causa l’attivazione di un impianto sanzionatorio estremamente rafforzato rispetto alla disciplina previgente, nell’ottica di applicare sanzioni che siano “effettive, proporzionate e dissuasive”: sono previste sanzioni amministrative pecuniarie articolate ed economicamente assai gravose (fino a 20 milioni di euro e al 4% del fatturato annuo di gruppo).

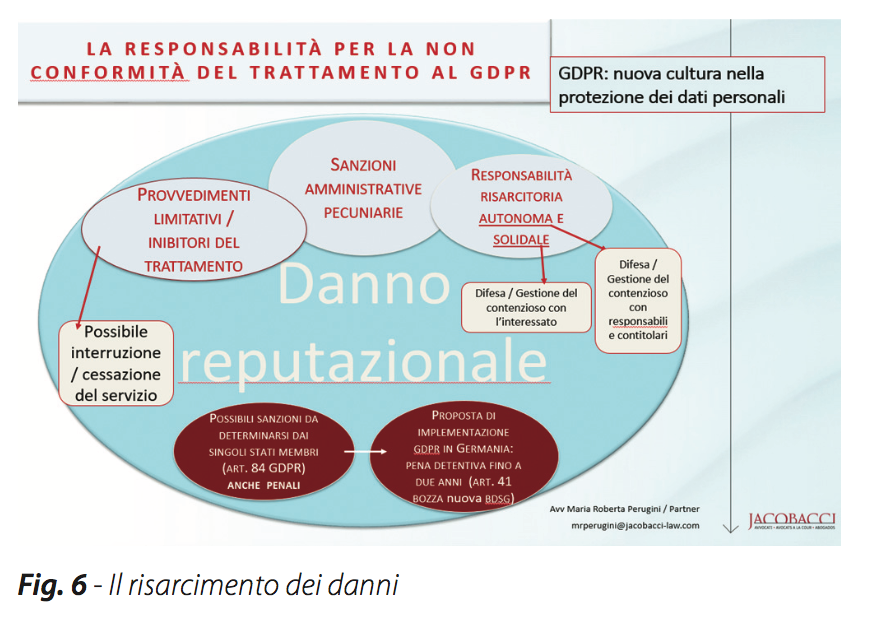

Un approccio diverso e maggiormente responsabilizzante riguarda anche la responsabilità risarcitoria nei confronti dell’interessato: il danno è risarcibile quando è provocato da un trattamento non conforme al Regolamento, ossia da eventi dannosi che sono dipesi da scelte di attuazione del Regolamento errate o negligenti per quanto riguarda il titolare e, quanto al responsabile, da violazione delle norme ad esso specificamente rivolte o da mancato adempimento delle istruzioni legittime del titolare.

A ciò si aggiunge la solidarietà della responsabilità risarcitoria tra tutti i soggetti cui sono imputabili il trattamento e la responsabilità del danno da esso causato, a garanzia dell’effettivo risarcimento dell’interessato.

1 Tratto da: GDPR: Nuova privacy La conformità su misuraG.Butti. A. Piamonte ITER (www.iter.it/gdpr)

Giancarlo Butti e Maria Roberta Perugini