Una importante ricerca sui nuovi dispositivi di domotica di ESET, azienda dedicata allo sviluppo di soluzioni di sicurezza, ha evidenziato una importante falla di sicurezza nelle videocamere digitali D-Link.

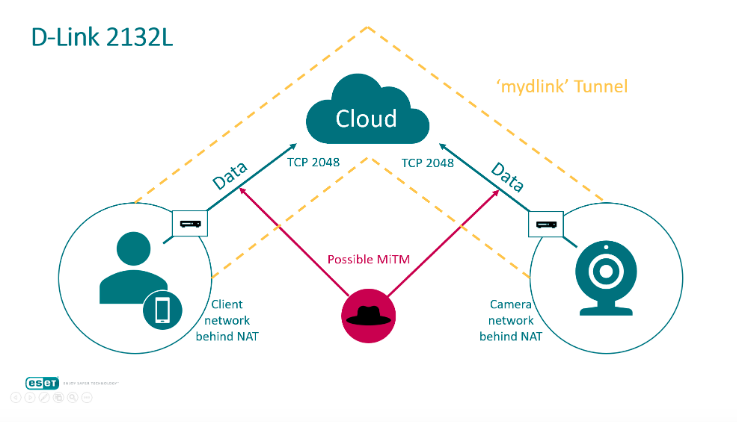

Il problema più serio con la telecamera Cloud D-Link DCS-2132L è la trasmissione non crittografata del flusso video. Funziona in modo non criptato su entrambe le connessioni – tra la telecamera e il Cloud e tra il Cloud e l’app per la visualizzazione lato client – fornendo un terreno fertile per attacchi man-in-the-middle (MitM) e consentendo agli intrusi di spiare i video delle vittime.

L’app per la visualizzazione e la videocamera comunicano tramite un server proxy sulla porta 2048, utilizzando un tunnel TCP basato su un protocollo proprietario D-Link.

Tuttavia lo scambio non assicura la crittografia di richieste di indirizzi IP e MAC della videocamera, informazioni sulla versione, flussi audio e video e informazioni dettagliate sulla videocamera. Il problema risiede in un file interno che gestisce le richieste HTTP del sito di D-Link. Tutte le richieste HTTP da 127.0.0.1 infatti vengono elevate a livello amministratore, garantendo a un potenziale utente malintenzionato l’accesso completo al dispositivo.

Il traffico di rete tra l’app per la visualizzazione e il Cloud o tra il Cloud e la telecamera, quindi il flusso di dati della connessione TCP sulla porta server (Cloud) 2048 può essere facilmente intercettato per visualizzare le richieste HTTP dei pacchetti video e audio.

Il traffico di rete tra l’app per la visualizzazione e il Cloud o tra il Cloud e la telecamera, quindi il flusso di dati della connessione TCP sulla porta server (Cloud) 2048 può essere facilmente intercettato per visualizzare le richieste HTTP dei pacchetti video e audio.

Un altro problema importante riscontrato in questa videocamera è nascosto nel plug-in del browser “myDlink services”, che gestisce il traffico dei dati e la riproduzione del video dal vivo nel browser del client, ma è anche incaricato di inoltrare le richieste per i flussi di dati video e audio attraverso un protocollo di tunneling (Con HTTP tunneling si intende la trasmissione di dati privati attraverso una rete pubblica come Internet ). Ciò permette ai criminali informatici di sostituire il firmware legittimo con la propria versione corrotta o contenente una back-door. Sfruttando questo tunnel è possibile accedere all’intero sistema operativo, quindi qualsiasi applicazione o utente sul computer della vittima può semplicemente accedere all’interfaccia web della telecamera tramite una semplice richiesta (solo durante lo streaming video live) a hxxp: //127.0.0.1: RANDOM_PORT / .

Attualmente, i problemi relativi al plug-in “mydlink services” sono stati risolti dal produttore

Fonte: https://blog.eset.it/category/malware/

Leggi anche:

Baby monitor e videocamere. Qualcuno potrebbe spiarti in casa