Thomas Hobbes, un filosofo inglese, sostenne, e giustamente, che la conservazione della pace dipende dalla scienza… o dalla conoscenza. La celebrazione dei primi giorni di Internet ha lasciato ben presto il posto al timore e alle ambizioni distruttive di ottenere un vantaggio sugli altri corrompendo la rete. Non ci volle molto perché gli esseri umani adottassero il comportamento delle accuse e delle critiche. Quindi, siamo tutti d’accordo sul fatto che l’uso di Internet è uno dei fattori più critici per lo sviluppo economico globale e la sicurezza internazionale. Potremmo quindi facilmente affermare che ciò richiede un accordo unanime sulla necessità di una maggiore cooperazione internazionale per aumentare la stabilità e la sicurezza nel cyberspazio. Tuttavia, anche se questo non è ancora completamente in atto e stiamo ancora lavorando su questo, potremmo tornare ai nostri libri di testo e alle best pratice e condividere il modo in cui affrontiamo le varie minacce da professionisti nei tempi più emozionanti in cui viviamo.

CONTROLLI IT: Le impostazioni di base

I controlli informatici generali IT sono in uso da molto tempo. La mia carriera è iniziata con questi controlli di base, che sono ancora utilizzati e continuano a maturare. Questi controlli sono molto importanti e rappresentano un ottimo punto di partenza per ogni organizzazione per valutare la cyber hygiene.

È necessario iniziare con i controlli per comprendere e formulare i punti di vista di base sulla sicurezza di un’organizzazione. Non esiste una soluzione o una soluzione una tantum per tentare di implementare tool costosi senza prima controllare e comprendere l’assetto tecnico dell’organizzazione.

Esaminare il panorama attuale e vedere dove sono i problemi. Se avete terze parti con cui lavorate, verificate la presenza di tali controlli; se non esistono, non esitate a presentarli voi stessi. Se non avete mai fatto nulla di simile, iniziate dalle revisioni trimestrali.

Inoltre, se l’azienda con cui state stipulando un contratto è già abbastanza grande, è probabile che saranno in grado di fornirvi più materiale. Tali esempi sono la certificazione ISO, il reporting SOC 1, SOC 2 e molti altri rapporti relativi all’audit su cui potrete fare affidamento. La chiave è avere una ragionevole certezza che i controlli e la sicurezza delle informazioni della vostra organizzazione siano presi in considerazione, in una certa misura, quindi una sicurezza «ragionevole».

La prima cosa è identificare i controlli critici ponendosi alcune domande fondamentali:

1. Se il controllo fallisse, avrebbe un impatto sull’informativa finanziaria?

2. Controllo preventivo che non presenta il controllo investigativo?

3. Controllo investigativo che non presenta controllo preventivo?

I metodi di prova da considerare per tale esercizio sarebbero indagini sugli owner di processo e di controllo o sui membri chiave del team di gestione, un’ispezione della relativa documentazione di controllo, la reperformance dell’operazione di controllo utilizzando transazioni selezionate e l’osservazione del processo o della procedura di controllo in azione.

L’esecuzione di una combinazione di due o più dei quattro metodi può essere necessaria per testare ciascun controllo e i mezzi più efficaci per testare l’efficacia operativa. L’evidenza a supporto della conclusione del management in merito all’efficacia operativa è più affidabile se derivata da una combinazione dei metodi di prova.

Esaminiamo ora i requisiti iniziali. Facciamo riferimento a COBiT, per esempio. Per tale esercizio, soprattutto se non è mai stato fatto prima, consiglio COBiT light e i suoi tre pilastri: change management, operations management e ensuring system security.

Questo implica mettere in dubbio ogni controllo, porre le domande giuste internamente e contattare i fornitori per comprendere la loro posizione di sicurezza in base all’applicabilità.

Iniziare con le policy, i metodi di autenticazione, la gestione degli accessi, la sicurezza della rete, i log di monitoraggio e le domande giuste da porre:

- Guardare le policy esistenti.

- Cercare tutte le possibili policy che si adattino ai controlli attuali. Tali criteri potrebbero essere criteri di sicurezza della rete, sicurezza fisica, sicurezza del sistema operativo, criteri di sicurezza delle applicazioni, criteri di sicurezza del database, criteri di sicurezza del cloud e criteri di accesso degli utenti.

- Verificare l’esistenza della password e le regole della password. Assicurarsi che tali requisiti per la password corrispondano ai requisiti della policy dell’organizzazione.

- Verificare periodicamente la presenza di regole per la modifica della password dal sistema e assicurarsi che tali requisiti corrispondano a quelli della policy esistente.

- Rivedere e garantire la validità degli accessi privilegiati.

Network Security Governance

Per comprendere la network security governance, confermare l’esistenza di criteri e principi di sicurezza di rete per l’accesso e la sicurezza alla rete, consiglierei di prendere un campione di server e workstation da una sezione trasversale di business unit e dipartimenti e verificare se esistono programmi di protezione da software dannoso installati e abilitati sui dispositivi in rete. Se è presente, controllare il nome e la versione dei programmi. Controllare anche se sono presenti programmi configurati per filtrare il traffico in entrata, come e-mail e download, per proteggere da informazioni non richieste (ad es. spyware, e-mail di phishing). Dato l’aumento delle e-mail di phishing, soprattutto durante l’era del COVID, garantire che tali controlli vengano eseguiti è della massima importanza.

Quando si tratta di patch, consiglio di controllare se le patch di sicurezza vengono applicate automaticamente e regolarmente ai programmi o quando diventano disponibili. Se vengono applicate tali patch, verificare che non possano essere manomesse, il che significa che utenti non autorizzati non possono disabilitare tali programmi e che le patch siano centralizzate tramite un server specializzato.

Quando si tratta di patch, consiglio di controllare se le patch di sicurezza vengono applicate automaticamente e regolarmente ai programmi o quando diventano disponibili. Se vengono applicate tali patch, verificare che non possano essere manomesse, il che significa che utenti non autorizzati non possono disabilitare tali programmi e che le patch siano centralizzate tramite un server specializzato.

Questo mi porta ad un altro punto importante: verificare che l’accesso a un server sia limitato agli utenti IT autorizzati, così come la sua gestione della configurazione sia riservata agli utenti IT autorizzati. Potreste chiedervi quali prove o esistenza di controlli cercare qui, e vi consiglio di cercare il registro degli accessi al data center e di controllare la revisione trimestrale degli utenti autorizzati. Applicherei gli stessi principi anche ai visitatori.

Per comprendere la postura delle organizzazioni potremmo considerare molti altri controlli del COBIT, pertanto consiglio ai lettori un approfondimento di tale framework.

Cloud: il vecchio, buono e spaventoso cloud

Le valutazioni del rischio cloud sono diventate più importanti negli ultimi dieci anni, poiché dipendiamo quotidianamente dal cloud. Dagli smartphone che usate ai dispositivi intelligenti in casa, dipendiamo dal cloud più che mai. Riuscite a immaginarvi senza cloud al giorno d’oggi?

Tuttavia, come proteggersi sul lavoro quando si sceglie una soluzione cloud. Ci sono diversi modi per affrontare questo argomento. Dipende principalmente dalle informazioni condivise con il provider di terze parti. Cosa condividerete con il provider, è la prima domanda che dovresti porre.

La condivisione di informazioni strettamente riservate dipenderà dalle normative e dalle policy di un’organizzazione. La condivisione delle informazioni personali dello staff va un gradino sopra e le normative dei paesi differiscono in modo significativo, come i requisiti GDPR dei paesi dell’UE.

L’aspetto più cruciale di tali valutazioni del rischio è coinvolgere il DPO (Data Protection Officer), il vostro team legale e il team CISO e Information Security.

La valutazione iniziale dovrebbe porre domande come:

- A cosa servirà la terza parte

- L’azienda è responsabile di fornire il business case e di rispondere in dettaglio a tutte le domande

- Che tipo di informazioni avremmo sul cloud

- In questo caso sarebbe necessario disporre già di una buona policy di classificazione delle informazioni per comprendere la riservatezza dei documenti che verranno inseriti nel cloud.

Information security policy

Se esistono policy di sicurezza applicabili ai servizi forniti? Se è così, allora vanno lette e comprese. Anche i service provider le dovrebbero rispettare. E’ necessario garantire e verificare l’esistenza di varie policy di sicurezza e procedure operative, ad esempio la policy per la gestione dei firewall dovrebbe essere:

– Documentata,

– In uso, e

– Nota a tutte le parti.

Organizzazione dell’information security

Queste sono alcune importanti domande quando si esaminano le terze parti:

– Qual è la tua organizzazione in materia di sicurezza (ad es. avete un responsabile della sicurezza, a cui riferire/fare escalation)?

– Sicurezza delle risorse umane

– Quali sono i controlli in background effettuati sul personale con potenziale accesso ai dati dell’organizzazione?

– I dipendenti sono formati per non scegliere password fatte sulla base di dati personali che potrebbero essere pubblicamente accessibili?

– La policy di sicurezza viene rivista e approvata per completezza, integrità e accuratezza ogni anno?

Sicurezza fisica

La sicurezza fisica è sicuramente una parte importante della sicurezza delle informazioni. Qui potremmo porre le seguenti domande, al fine di comprendere la postura di sicurezza fisica:

– Quanto e quale personale ha un potenziale accesso ai dati dell’organizzazione?

– Come viene limitato l’accesso alle aree sensbili o contenenti i dati dell’organizzazione?

– L’accesso a questi locali è monitorato 24 ore su 24, 7 giorni su 7? L’accesso è dato e deciso?

-L’accesso alle porte di rete inutilizzate è disabilitato o sono presente barriere fisiche per prevenire accessi non autorizzati? Criteri per questo?

-L’accesso alle porte di rete inutilizzate è disabilitato o sono presente barriere fisiche per prevenire accessi non autorizzati? Criteri per questo?

– Con quale frequenza viene verificato l’integrità e l’accuratezza dell’accesso?

– Come e chi informa dell’accesso ai dati dell’organizzazione da parte di nuovi dipendenti o di quelli che hanno lasciato l’azienda? I visitatori di queste strutture sono sempre registrati e accompagnati?

– Le nostre procedure di risposta alle emergenze sono documentate e accessibili?

– Le apparecchiature IT business-critical sono supportate da UPS e periodicamente testate?

– Esistono procedure per la distruzione sicura delle stampe cartacee? Si evitano di stampare i dati sensibili se non vi è alcuna necessità operativa per la stampa di tali documenti?

– Se l’attrezzatura deve essere rimossa dai locali aziendali, esiste una procedura efficiente per tracciare il movimento di tale attrezzatura?

Operations security

Nel campo dell’operations security si potrebbero considerare domande come:

– In che modo i dati dell’organizzazione vengono separati dai dati degli altri clienti (infrastruttura e backup)?

– Quali controlli per la prevenzione del data leakage sono in atto (ad es. presso i gateway e gli endpoint)?

– Quale livello di monitoraggio protettivo (ad es. security accounting e audit) viene eseguito sui servizi dell’organizzazione?

– Utilizzate una qualsiasi forma di tecnologia di security event information management (SEIM), un Intrusion Detection System (IDS) o un Intrusion Prevention System (IPS)? Se sì, quali e come sono configurati?

– Quali sono i controlli a disposizione per impedire l’accesso non autorizzato/la manomissione dei log?

– Qual è il periodo di conservazione dei log? (assicuratevi di rispettare le normative governative, se applicabili)

– Quali controlli di protezione dal malware sono in atto sugli endpoint (ad es. desktop/laptop), e-mail e gateway Web?

– Con quale frequenza vengono aggiornate le firme antivirus?

– Qual è l’approccio alla gestione delle vulnerabilità, ad esempio, come monitorate le potenziali vulnerabilità?

– Con quale frequenza eseguire la scansione delle vulnerabilità sulla rete e sulle applicazioni

– Qual è il vostro processo di correzione della vulnerabilità?

– Come viene contattata l’organizzazione se è necessario un cambiamento urgente?

– Quali parametri di sicurezza e informazioni di gestione vengono forniti all’organizzazione come parte dei servizi?

Acquisizione, sviluppo e manutenzione del sistema

L’acquisizione, lo sviluppo e la manutenzione del sistema svolgono un importante ruolo nel garantire la cyber security posture nelle vostre organizzazioni.

Porre domande come queste:

– Seguite un processo formale di risk assessment per determinare i requisiti di sicurezza dei vostri servizi? In tal caso, dovete fornire i dettagli della metodologia.

– Seguite OWASP (www.owasp.org) o le linee guida equivalenti per lo sviluppo di applicazioni sicure?

– Qual è il vostro processo di test e accettazione per i vostri servizi, comprese eventuali nuove applicazioni?

– Quale livello di test di sicurezza viene eseguito come parte di questo?

– Come vi assicurate che tutti i dati dell’organizzazione siano stati cancellati dalla vostra infrastruttura alla fine del ciclo di vita/fine del servizio?

Sicurezza della rete

In qualità professionisti, un altro ruolo fondamentale che si gioca come CISO è comprendere la sicurezza della rete di terze parti. Ricordare che siamo protetti solo quanto è protetto il nostro anello più debole con cui abbiamo a che fare. Porsi domande quali:

– La rete stessa è protetta da procedure di autenticazione oltre alla protezione dei sistemi sulla rete?

– Sono state adottate misure per impedire che sistemi non autorizzati possano essere facilmente collegati alla rete?

– Il traffico di rete viene regolarmente monitorato per stabilire schemi di utilizzo normali?

– Viene eseguito periodicamente un analizzatore wireless per individuare eventuali dispositivi wireless non autorizzati che potrebbero essere stati collegati alla rete?

– Esiste un processo automatico per mettere in quarantena i sistemi che potrebbero essere stati contaminati da informazioni false senza spegnerli?

– Sulla rete vengono utilizzati sistemi di rilevamento e/o prevenzione delle intrusioni?

– Le firme vengono regolarmente aggiornate su entrambi?

– L’azienda utilizza il sistema di content filtering per controllare with “hostile active x, javascript, e java applets?

-

Pensare ai noti attacchi DDoS attuali. I passaggi cruciali per garantire la remediation e vedere cosa stanno facendo anche le terze parti consistono nel verificare le loro capacità merito a: ”

– Rafforzamento della larghezza di banda

– Segmentazione sicura di reti e data center Implementazione mirroring e failover

– Applicazioni e protocolli configurati per la resilienza

– Rafforzamento della disponibilità e delle performance attraverso risorse come le content delivery networks (CDN) (CDNS).

Sicurezza delle comunicazioni

Occupiamoci di noi stessi con domande come:

– Come viene garantita la sicurezza nella trasmissione dei dati?

– Come viene fornito l’accesso remoto al personale amministrativo supporto?

– Quali misure di disponibilità utilizzate per proteggerti da minacce ed errori?

– Utilizzi più ISP? Hai la protezione DDoS e, in caso affermativo, come?

Rapporti con i fornitori

Vi accertate di capire in che modo le terze parti (i vostri sub-fornitori) possono accedere ai dati dell’organizzazione e come? Verificate i requisiti imposti ai vostri sub-fornitori per informarvi di un incidente di sicurezza informatica?

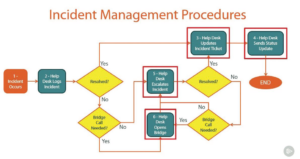

Information security incident management

Il contratto con terze parti è la vostra Bibbia. Ma per avere un contratto valido è necessario porre le domande giuste e definire i requisiti dopo aver compreso le operazioni e i requisiti della propria organizzazione.

Le domande dovrebbero essere:

– Qual è la vostra procedura per gestire un incidente di sicurezza informatica?

– In quali condizioni l’organizzazione sarà informata di un incidente e la notifica all’organizzazione avverrà entro un determinato periodo?

– Come conterreste ed eliminereste un’infezione malware sui vostri sistemi/servizi e quale sarebbe l’impatto sui vostri clienti?

– Quale priorità verrà data al ripristino dei servizi dell’organizzazione in caso di incidente (ad esempio, se sono interessati più clienti, quale posto ha un’organizzazione nell’ordine di ripristino)?

– Quale supporto potete fornire per le indagini sugli incidenti forensi es. da parte di un rappresentante dell’organizzazione)?

– In quali condizioni fornireste l’accesso ai vostri audit log?

Compliance

Molte delle domande che vorreste fare potrebbero potrebbero essere già presenti negli audit indipendenti di terze parti. Quindi chiedete se hanno già tali audit in atto. Domande, come ad esempio:

– Le vostre operazioni sono soggette a processi formali di compliance?

- Se sì, quali (ad es. SAS70, ISO27001)?

– A quali condizioni le terze parti, comprese le agenzie governative nazionali, possono accedere ai dati dell’organizzazione?

– Potrebbe informare l’organizzazione di tale accesso?

– Quali azioni di ricorso (ad es. compensazione finanziaria, risoluzione anticipata dei contratti, ecc.) sono disponibili in caso di incidente informatico?

– Come eseguite il miglioramento continuo dei processi e dei controlli di sicurezza?

Ulteriori informazioni

Chiedete ai fornitori di mostrarvi qualsiasi altra informazione che ritenete possa essere utile all’organizzazione per comprendere gli approcci e controlli per la prevenzione, il rilevamento e la risposta agli incidenti informatici nei servizi che forniscono.

EBA ICT Guidelines

Le linee guida dell’EBA stabiliscono requisiti per gli enti creditizi, le imprese di investimento e i service providers di pagamento sulla mitigazione e la gestione dei loro rischi legati alle tecnologie dell’informazione e della comunicazione (ICT) e mirano a garantire un approccio coerente e solido in tutto il mercato unico.

Le linee guida dell’EBA stabiliscono requisiti per gli enti creditizi, le imprese di investimento e i service providers di pagamento sulla mitigazione e la gestione dei loro rischi legati alle tecnologie dell’informazione e della comunicazione (ICT) e mirano a garantire un approccio coerente e solido in tutto il mercato unico.

Sappiamo tutti che la complessità delle tecnologie dell’informazione e della comunicazione (ICT) e i rischi per la sicurezza sono in aumento e la frequenza degli incidenti relativi alle ICT e alla sicurezza (compresi gli incidenti informatici), insieme al loro potenziale impatto negativo significativo sul funzionamento operativo delle istituzioni finanziarie. A causa dell’interconnessione delle istituzioni finanziarie, gli incidenti legati alle ICT e alla sicurezza che rischiano di causare potenziali impatti sistemici sono casi molto frequenti.

Pertanto, le linee guida dell’EBA hanno risposto a questo problema descrivendo in dettaglio come le autorità di vigilanza dovrebbero coprire le ICT e i rischi per la sicurezza nell’ambito della vigilanza, specificando come le istituzioni finanziarie dovrebbero gestire l’esternalizzazione e descrivendo le aspettative per le ICT e la gestione dei rischi per la sicurezza per le istituzioni finanziarie.

Queste linee guida stabiliscono come gli istituti finanziari dovrebbero gestire le ICT e i rischi per la sicurezza a cui sono esposti. Inoltre, tali linee guida cercano di fornire agli istituti finanziari, a cui le linee guida si applicano, una migliore comprensione delle aspettative di vigilanza per la gestione dei rischi ICT e per la sicurezza. Iniziate esaminando le valutazioni di applicabilità a tali linee guida e le tue esigenze normative e di conformità organizzative.

Formazione e awareness

In questa sezione vorrei trattare il fattore di compliance più critico.

Se vogliamo essere protetti al 100%, dobbiamo disconnetterci – completamente! Ora, dubito che questo sarebbe possibile per chiunque. Immaginatevi senza Internet, notizie, programmi preferiti che guardate o senza aver più la possibilità di parlare con familiari e amici in tutto il mondo.

Poiché le minacce informatiche e gli attacchi continuano ad aumentare e a diversificarsi in natura, i CISO sono sempre più impegnati nel proteggere le risorse di informazioni critiche nell’organizzazione. Inoltre, il loro compito è quello di proteggere i beni più preziosi delle loro organizzazioni. I CISO devono garantire che ogni dipendente riceva una awareness completa sui vari protocolli di sicurezza da seguire. Oltre alle varie strategie di sicurezza implementate, è anche responsabilità del CISO condurre regolarmente programmi di Security Awareness.

“Gli esseri umani sono l’anello più debole e i CISO devono ricordare che siamo tutti forti quanto il nostro anello più debole.”

Ricordiamoci che gli attacchi social engineering sono un mix di competenze tecniche ma anche debolezze umane. Questa è la priorità numero uno per i CISO in quanto offre ai cybercriminali e agli hacker una facile possibilità di accedere alla rete di informazioni. Pertanto, i CISO devono educare i dipendenti su:

Ricordiamoci che gli attacchi social engineering sono un mix di competenze tecniche ma anche debolezze umane. Questa è la priorità numero uno per i CISO in quanto offre ai cybercriminali e agli hacker una facile possibilità di accedere alla rete di informazioni. Pertanto, i CISO devono educare i dipendenti su:

- Come riconoscere una potenziale e-mail di phishing

- Come controllare e confermare i link prima di fare clic

- Come verificare se un allegato è sicuro

- Come verificare se l’e-mail proviene da una fonte attendibile

- Come utilizzare le barre degli strumenti antiphishing

- Perché è fondamentale cambiare e diversificare regolarmente le password dei propri account di social media e di altri account online

- Perché è essenziale non utilizzare la posta elettronica di lavoro per gli account personali

- Utilizzo dei social media per la comunicazione aziendale

- Quali policy esistono all’interno di un’organizzazione e cosa richiedono esattamente.

Educare il personale e creare awareness

Tutti i dipendenti, compresi gli esterni che lavorano per l’organizzazione, sono la prima linea di difesa. Proteggono la fortezza per cui lavorano. Prendiamo l’esempio del Covid-19, dove inizialmente avremmo potuto affrontare meglio i rischi operativi. Pensiamo all’impatto psicologico sulle persone confinate in casa, che dipendono da Internet per qualsiasi interazione sociale, per lavorare in smart working e ai bambini, esposti a un maggiore rischio di dipendenza da Internet diventando facile preda per gli attacchi di tipo phishing e dei siti Web compromessi.

Nonostante avvisi e i le avvertenze tramite comunicazioni e-mail, circolari e programmi di formazione, è ancora possibile vedere persone che utilizzano password deboli o la stessa password per tutti gli account. Pertanto, i CISO devono includere regole per la creazione di password sicure nei loro programmi di awareness security. Di conseguenza, i dipendenti devono essere formati sulle best practice e sulle adeguate misure da adottare quando si tratta di gestire e-mail e scaricare allegati.

Nonostante avvisi e i le avvertenze tramite comunicazioni e-mail, circolari e programmi di formazione, è ancora possibile vedere persone che utilizzano password deboli o la stessa password per tutti gli account. Pertanto, i CISO devono includere regole per la creazione di password sicure nei loro programmi di awareness security. Di conseguenza, i dipendenti devono essere formati sulle best practice e sulle adeguate misure da adottare quando si tratta di gestire e-mail e scaricare allegati.

Si stima che l’80% – 90% degli attacchi di phishing avvenga tramite allegati e-mail e URL dannosi. Pertanto, un semplice clic su un URL dannoso è sufficiente per attivare un attacco di phishing indipendentemente dai sofisticati protocolli di sicurezza o software.

Barracuda Networks, leader mondiale nel networking, sicurezza, e-mail e protezione dei dati, ha condotto un’interessante indagine. I risultati del sondaggio mostrano che quasi il 7% delle persone ha risposto di non aver mai ricevuto alcuna formazione sulla sicurezza e il 29% ha risposto che la formazione veniva condotta solo una volta all’anno.

Corsi annuali di aggiornamento

Oltre la security awareness fornita a tutti i dipendenti dell’organizzazione, consiglierei di far seguire corsi di aggiornamento annuali alle persone sul lato dell’implementazione, agli amministratori e ai proprietari di aziende (soprattutto di applicazioni critiche).

Questi corsi aiuteranno principalmente ad aggiornare le conoscenze sulle policy e le procedure di sicurezza delle informazioni che devono essere seguite. Uno degli aspetti critici di questi corsi di aggiornamento annuali è che devono essere progettati tenendo conto delle attuali policy e procedure di sicurezza. I CISO devono garantire che questi corsi siano aggiornati alle policy più recenti, per timore che ciò possa causare confusione e problemi significativi.

Inoltre, dovrebbero essere sviluppati corsi su misura per i compiti più critici dell’organizzazione, dove ad esempio la rilevanza dell’organizzazione è la più alta. Le simulazioni di phishing e la formazione di questi dipendenti in seguito alla simulazione apporta un valore eccellente a tali organizzazioni.

Quindi è chiaro che in questa era digitale dinamica e in continua evoluzione, il valore e l’importanza di educare il personale, condurre revisioni di esperti e documentazione sistematica non possono essere più enfatizzati.

Revisioni trimestrali della sicurezza tecnica

Per completare l’articolo e le raccomandazioni, vorrei ricordare ai lettori le pratiche di assessment della sicurezza. La prassi dovrebbe essere eseguita almeno su base annuale e può aiutare principalmente a identificare le vulnerabilità nel sistema. È inoltre fondamentale condurre revisioni trimestrali della sicurezza per valutare lo scenario di sicurezza attuale. Se queste revisioni venissero eseguite in modo efficace, aiuterebbe a identificare i rischi residui. Il rischio residuo indica il numero massimo di attacchi informatici che si possono aggirare e superare. Se il numero rientra nei livelli accettabili, non è necessario premere il tasto d’emergenza. Altrimenti, è il momento di intraprendere un’azione seria per collegare tutte le vulnerabilità nel sistema.

Le organizzazioni non possono fare affidamento solo sui rapporti annuali di risk assessment in questo mondo iperconnesso. Alcune aziende arrivano addirittura al punto di condurre revisioni indipendenti da due diversi fornitori per garantire la sicurezza delle proprie risorse di informazioni digitali.

Ogni componente software e hardware dell’organizzazione necessita di manutenzione a intervalli regolari per mantenerlo aggiornato e proteggerlo dalle violazioni della sicurezza da parte degli hacker. Include tutti i server, desktop, router, software, ecc., e occorre prestare attenzione per applicare regolarmente tutte le patch più recenti e mantenerle aggiornate. Una revisione trimestrale della sicurezza aiuterà a identificare queste anomalie e a proteggere la vostra organizzazione, impedendo agli hacker di accedere alla vostra rete.

Conclusioni

Man mano che più dispositivi sono connessi all’Internet of Things, la società dovrà affrontare sempre più sfide cyber. Noi, come professionisti, dovremmo cooperare tra le nostre comunità fidate e assistere nelle sfide che inevitabilmente arriveranno, o sono già arrivate, per intervenire. Un ottimo inizio per tale condivisione sono gli articoli che scriviamo e i gruppi che si creano tra i nostri ambienti di fiducia.

Autore: Jelena Zelenovic Matone