“Charlotte” è solo uno dei tanti casi di ingegneria sociale che ho trattato recentemente in una mia breve indagine.

Nel nostro mondo virtuale, tutto parte ormai dall’immagine che, se scelta bene, porta con sé una fortissima componente emotiva. L’esempio che andremo ad analizzare è reale. Trattasi di Charlotte, una bella donna bionda, sorridente, che ci ha chiesto di poter entrare nella mia cerchia di contatti su LinkedIn. Era un invito di secondo livello, il che vuol dire che qualcuno tra i miei contatti ha già accettato Charlotte. Ciò significa, se fossimo tutti attenti, vorrebbe significare – in linea di massima – che il mio contatto conosce Charlotte.

Ricevo quindi una mail di Charlotte via LinkedIn, che vuole connettersi con me. Vado quindi a guardare il suo profilo che si rivela impressionante. La giovane professionista ha molte competenze e una ricca esperienza professionale. Non c’è quindi in apparenza nulla di sospetto nel suo curriculum che dovrebbe perciò incitarmi ad accettarla nella mia cerchia di contatti.

Come “vittima” potenziale che ha però conoscenze in cyber security nel campo delle reti sociali, osservo sin dall’inizio che il profilo di Charlotte è quasi troppo ricco, troppo bello per essere reale. Un dettaglio in particolare attrae la mia attenzione: non vi è nessuna raccomandazione da terzi, né scritta, né semplicemente approvata nella lista delle competenze professionali individuali scelte dalla signora.

nessuna raccomandazione da terzi, né scritta, né semplicemente approvata nella lista delle competenze professionali individuali scelte dalla signora.

Mi chiedo di conseguenza se questo profilo corrisponde a una persona reale o se è stato appositamente creato per essere usato in operazioni di ingegneria sociale. In pratica, nel secondo caso l’obiettivo è riuscire a guadagnare la fiducia delle persone che accettano l’invito portandole, pian piano, a non

mettere in dubbio le mail future che“Charlotte”invierà loro direttamente e non via LinkedIn inducendoli a cliccare– se tutto va bene per i furfanti – proprio sui link raccomandati dalla “giovane professionista” nelle sue mail.

mettere in dubbio le mail future che“Charlotte”invierà loro direttamente e non via LinkedIn inducendoli a cliccare– se tutto va bene per i furfanti – proprio sui link raccomandati dalla “giovane professionista” nelle sue mail.

Nel mio ruolo di analista, facilmente riesco a verificare se il profilo è di una persona reale. Inserisco la foto del profilo di Charlotte nel motore di ricerca di immagini di Google. E lì ho una prima sorpresa: il ritratto della giovane donna appare su numerosi siti internet, alcuni brasiliani, altri inglesi. Tutti questi siti, attivi e onesti, hanno in comune di essere nello stesso e unico campo di attività: quello del coaching, delle formazioni e dei servizi destinati a donne che desiderano avere successo professionalmente.

L’immagine è dunque stata scelta con grandissima cura, per il suo carattere meramente emotivo destinato a mirare in particolare a uomini d’affari; è una bella donna bionda, giovane, attraente e in più molto intelligente grazie agli elementi sapientemente scelti per costruire il suo curriculum: è proprio una professionista dal successo incontestabile.

Sempre usando solo il semplicissimo Google, introduco nel motore di ricerca parti intere del curriculum inserendole tra virgolette. Dopo solo tre banali ricerche, vedo che “Charlotte” ha fatto copia-incolla di molte frasi esistenti. Da Wikipedia, ritroviamo la medesima descrizione esatta – ma più lunga – della azienda dove dice di lavorare, mentre proprio da LinkedIn viene fuori il profilo di una certa Vivian Ying, che ha un percorso lavorativo identico, con frasi e competenze professionali in tutto e per tutto uguali.

A questo punto è importante determinare chi, tra Charlotte e Vivian, è una persona reale. Guardo attentamente il profilo di Vivian. Innanzitutto, vedo che Vivian è già nella mia lista di contatti e cioè mi fornisce una prima prova che “chi” che ha creato “Charlotte” ha anche fatto ricerche sui miei contatti per meglio studiare gli interessi comuni che mi legano alle persone che ho accettato.

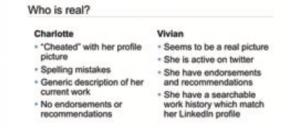

Il curriculum di Charlotte è proprio identico a quello di Vivian! Solo l’ultima riga, quella che comporta l’indirizzo mail, è stata cambiata. Per capire meglio i dettagli della“trappola-Charlotte”, paragoniamo ora i due profili. Abbiamo già dimostrato che“Charlotte”ha un profilo costituito da una foto rubata, da un percorso professionale fatto di copia-incolla e da un curriculum integralmente plagiato.Però, se osserviamo più attentamente, scoveremo pure un po’ di errori di ortografia, constateremo che le descrizioni del suo lavoro attuale sono molto – troppo – generiche, una leggerezza raddoppiata dal fatto che l’inesistente personaggio non è professionalmente raccomandato da nessuno.

costituito da una foto rubata, da un percorso professionale fatto di copia-incolla e da un curriculum integralmente plagiato.Però, se osserviamo più attentamente, scoveremo pure un po’ di errori di ortografia, constateremo che le descrizioni del suo lavoro attuale sono molto – troppo – generiche, una leggerezza raddoppiata dal fatto che l’inesistente personaggio non è professionalmente raccomandato da nessuno.

Da parte sua, Vivian ha una foto reale, è attiva anche su Twitter, ha decine di raccomandazioni e soprattutto, dimostra di avere un iter professionale in cui ogni singolo elemento viene confermato da una semplice ricerca sui siti ufficiali della società dove lavora e delle aziende dove ha lavorato in passato.

Poiché abbiamo stabilito con massima certezza che Charlotte non è una persona reale, rifiutiamo evidentemente la sua richiesta di entrare nella nostra cerchia di contatti.

Ma perché esistono così tante “Charlotte” su LinkedIn? Vi sono diverse ragioni che sono complementari tra loro. Tramite questa rete professionale, chi si nasconde dietro alle varie “Charlotte” lo fa per scoprire le competenze delle loro vittime e rivenderle a dei reclutatori o più su, a ditte specializzate nell’ ”head-hunting” al servizio delle grandi organizzazioni. Al peggio, e molto più frequentemente, queste tecniche sono utilizzate da criminali per raccogliere le informazioni dei contatti della vittima per poi mandare mail di spam con contenuti sempre più pericolosi senza attirare troppi sospetti. Infine, questo metodo non va sottovalutato come un’operazione di intelligence e di profiling dei bersagli: la fase di information gathering è spesso la prima necessaria per lanciare cyber-attacchi di successo sia contro una vittima e suoi contatti, sia più frequentemente, contro la società nella quale la vittima e molti dei suoi contatti lavorano.

In conclusione, dobbiamo tutti aumentare il nostro livello di vigilanza quando usiamo le reti sociali. Idealmente, quando riceviamo un invito da parte di uno sconosciuto, dovremmo sempre verificare che si tratti di una persona reale usando il metodo che abbiamo presentato, denominato nel gergo usato dagli specialisti in sicurezza “sanity checking”. Non bisogna dimenticare che si può pure chiedere alla persona che vi invita quali sono i motivi per i quali desidera conoscervi; per quanto banale, è il miglior metodo possibile perché gli “scammers”, di solito non rispondono mai. Come ultima raccomandazione direi che, come misura cautelativa, non si dovrebbe mai accettare inviti da persone che non si conoscono e che, soprattutto, hanno profili ben troppo “generici”.