GoldBrute il nuovo nome che gli specialisti hanno dato alla nuova campagna di attacchi Brute-Force che sta coinvolgendo più di 1.5 milioni di server RDP sparsi per tutto il mondo e accessibili pubblicamente su Internet.

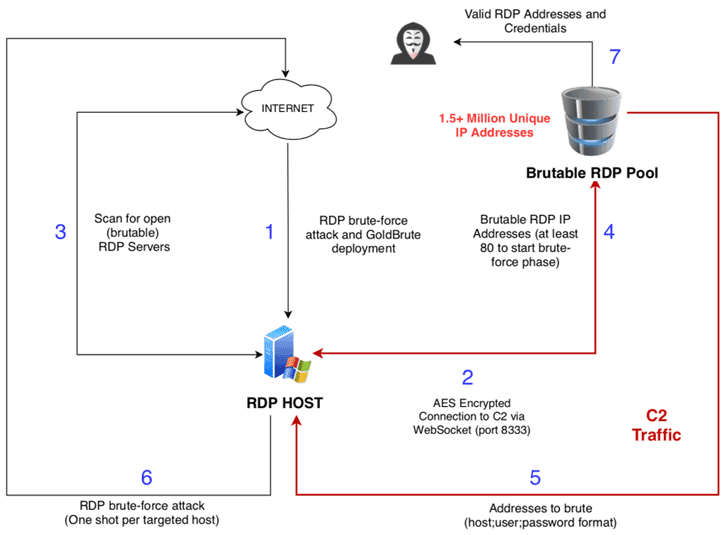

Come Avviene l’attacco i 7 passaggi:

Passaggio 1 – Dopo aver attaccato un server RDP con tecniche brute force, l’utente malintenzionato installa sulla macchina un malware botnet GoldBrute basato su JAVA.

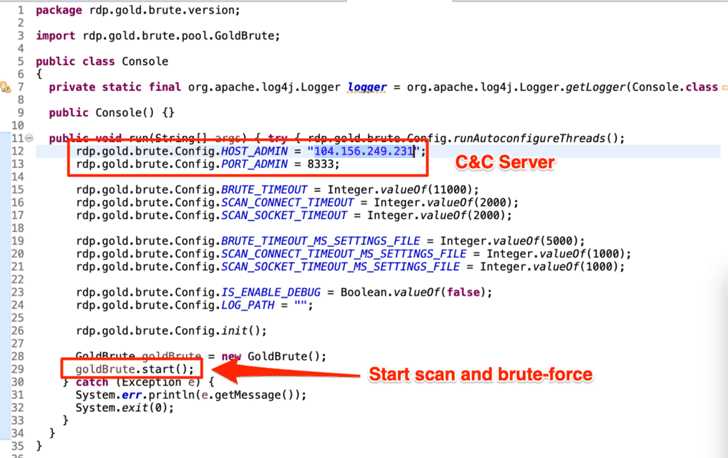

Passaggio 2: per controllare le macchine infette, gli utenti malintenzionati utilizzano un server di comando e controllo fisso e centralizzato che scambia comandi e dati tramite una connessione WebSocket crittografata AES.

Passo 3 e 4 – Ogni macchina infetta riceve quindi la sua prima attività: esegue la scansione e registra un elenco di almeno 80 nuovi server RDP accessibili pubblicamente che possono essere forzati.

Passo 5 e 6 – Gli aggressori assegnano quindi a ciascuna macchina infetta un unico insieme di combinazione nome utente e password come seconda attività, costringendoli a compiere continui tentativi di accesso contro l’elenco di destinazioni RDP preche il sistema infetto riceve continuamente dal server C & C.

Passo 5 e 6 – Gli aggressori assegnano quindi a ciascuna macchina infetta un unico insieme di combinazione nome utente e password come seconda attività, costringendoli a compiere continui tentativi di accesso contro l’elenco di destinazioni RDP preche il sistema infetto riceve continuamente dal server C & C.

Passaggio 7: in caso di tentativi riusciti, la macchina infetta riporta le credenziali di accesso al server C & C.

Al momento non è chiaro esattamente quanti server RDP siano già stati compromessi e che partecipino agli attacchi brute-force contro altri server RDP su Internet.

Ecco una rappresentazione grafica dell’attacco GoldBrute-Force

Avevamo già parlato di una grave compromissione dei sistemi Windows per quanto riguarda i server RDP ma nonostante il colosso informatico avesse rilasciato le apposite patch di sicurezza per correggere l’errore, sembrerebbe che l’attacco stia ancora mietendo vittime

L’RDP è più comunemente conosciuto come Remote Desktop Protocol, un protocollo di rete proprietario sviluppato da Microsoft, che permette la connessione remota da un computer a un altro in maniera grafica. Il protocollo di default che utilizza la porta TCP e UDP 3389.Un attaccante grazie a questo bug potrebbe essere in grado di eseguire codici arbitrari sul sistema di destinazione o installare programmi; visualizzare, modificare o eliminare dati; creare nuovi account con diritti utente completi ovviamente con tutte le dirette conseguenze di sicurezza che tali azioni comportano.

Fonte: https://isc.sans.edu/forums/diary/GoldBrute+Botnet+Brute+Forcing+15+Million+RDP+Servers/25002/