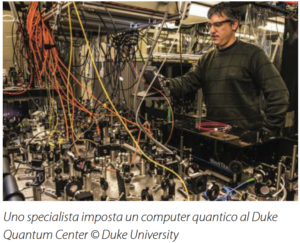

Non abbiamo dubbi sul fatto che il futuro dell’automazione, ma anche dell’AI e della sicurezza sarà quantico. Tuttavia, i server quantici e l’informatica quantica sono (e saranno per molto tempo) estremamente costosi e richiedono specialisti di altissimo livello per il loro funzionamento.

Pertanto, se non si è una grande azienda (ad esempio, una top 200 di Forbes), investire in server e arruolare programmatori quantici è semplicemente impossibile.

Di conseguenza, i servizi quantici di alto livello sono e saranno forniti come “pay per service” da pochissime aziende informatiche “above the top”, cioè principalmente dalle GAFAM e dai loro concorrenti cinesi – indipendentemente da chi sia il produttore del hardware quantico -, a cui si possono aggiungere alcune decine di aziende statunitensi, britanniche, europee, russe e israeliane.

Il problema con le GAFAM e i loro concorrenti asiatici rimarrà per ogni tipo di piccola, media o grande impresa e può essere riassunto nella semplice domanda “ci si può fidare di loro anche se si pagano i loro prodotti? “.

Le enormi preoccupazioni sollevate in tutta l’UE dopo la pubblicazione del rapporto ufficiale del governo olandese lo scorso febbraio, e dei consecutivi rapporti del mese di marzo, sulle carenze in materia di privacy in Teams, OneDrive Sharepoint e Azure AD di Microsoft, seguiti a giugno dal rapporto svizzero dell’Incaricato Federale della protezione dei dati e della trasparenza (1), confermano ancora una volta atteggiamenti e comportamenti scorretti dei GAFAM (e delle loro controparti asiatiche). Queste pratiche corrispondono esattamente a quanto studiato tecnicamente da Shoshana Zhuboff (2) e, filosoficamente, da Slavoj Zizek (3).

Crittografia avanzata come alternativa

L’ultimo rapporto del NIST, redatto da N. Moha (4), che esamina le attuali fasi di sviluppo delle tecniche di crittografia avanzata nell’ottica di una futura standardizzazione – una nuova versione dell’Advanced Encryption Standard (NIST-AES) del 2001 – dimostra che ci vorrà ancora tempo, perché sono stati rilevati non pochi problemi di sicurezza in ciascuno dei nuovi prodotti di ricerca sottoposti a un’analisi avanzata da parte di oltre 80 aziende statunitensi. Dal rapporto emergono livelli deboli di resilience soprattutto nelle fasi di parametrazione ed implementazione dei prodotti.

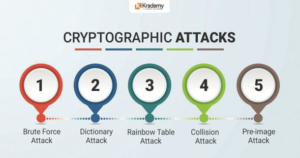

Nel frattempo, i più grandi gruppi di criminalità informatica (e non solo quelli state-sponsored) non aspettano e quasi tutti i prodotti disponibili sul mercato possono essere decifrati, come è stato recentemente dimostrato (5). Tutto dipende soltanto da quanto un’azienda vuole investire per sapere tutto sul suo concorrente, secondo la serie di offerte (illegali) di “pay-perservice”, allineate in funzione del livello di crittografia e degli strumenti di sicurezza utilizzati dalla società target.

Principali tipi di attacchi contro sistemi di crittografia, esclusi queli legati al

fattore umano © Krademy

Anche la tokenizzazione dei dati cifrati, che fornisce sicuramente una delle migliori alternative, è recentemente diventata oggetto di molte ricerche che ne hanno rivelato i “contro” (6) : i token vanno affidati ai migliori specialisti tecnici e non bisogna mai dimenticare che ogni tecnica di tokenizzazione ha una vita molto breve prima di diventare “attaccabile”.

Quindi… quali saranno le possibili nuove strade della crittografia e quindi dell’automazione avanzata? La ruota non deve essere reinventata ogni anno, e le migliori aziende di sicurezza lo hanno capito da decenni. Il diventare sempre più transdisciplinari le ha portate, a volte con grande successo, ad applicare concetti già presenti nella filosofia greca nelle conquiste tecniche fatte ad uso di altre scienze durante il “siècle des lumières”, cioè l’Ottocento.

Fu proprio in quel periodo che Max Karl Ernst Ludwig Planck inventò il termine quanta per spiegare il mistero delle unità discrete scambiate da una radiazione elettromagnetica quando interagisce con la materia, dando vita alla costante di proporzionalità h, denominata “costante di Planck”, base stessa della vecchia teoria quantica

Tra la ricchezza delle scoperte dell’Ottocento, due di esse forniscono oggi capacità applicative molto interessanti per i sistemi di crittografia di nuova generazione o semplicemente per aumentare drasticamente la resilienza dei sistemi di crittografia avanzati disponibili oggi e nel prossimo futuro.

Teoria dell’entropia applicata alla crittografia

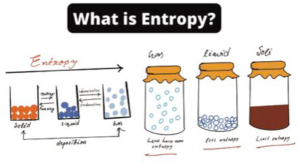

L’entropia, vocabolo creato nel 1867 dal fisico tedesco Rudolf Julius Emanuel Clausius a partire dal termine greco antico “#$%&, che significa “trasformazione”, costituisce il punto centrale della seconda legge della termodinamica dello stesso Clausius. Esso afferma che l’entropia dei sistemi isolati lasciati all’evoluzione spontanea non può diminuire con il tempo, poiché essi arrivano sempre a uno stato di equilibrio termodinamico in cui l’entropia è massima (7).

Immagine © microbiologynote.com

Senza che gli utenti lo sappiano, la teoria dell’entropia è uno dei concetti fondamentali utilizzati per costruire i più recenti sistemi di difesa automatizzati noti come XDR (Extended Detection and Response), che aggiungono agli strumenti difensivi di un’azienda una tecnologia che al momento viene definita come “the ultimate tool” per proteggere un’azienda e la sua strategia di automazione. Come tale, l’XDR è ormai proposto come prodotto da tutte le major dell’IT e della cyber-security.

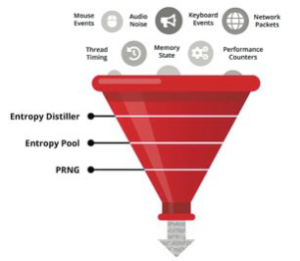

Ma l’entropia è anche una delle basi stesse della crittografia, come perfettamente ripreso da Edgar e Manz (8): “L’entropia è la base su cui operano tutte le funzioni crittografiche. L’entropia, nella sicurezza informatica, è una misura della casualità o della diversità di una funzione che genera dati. I dati con un’entropia completa sono completamente casuali (random) e non possono essere trovati matrici significative” (traduzione: autore). Quasi ogni mese vengono pubblicati nuovi sviluppi sull’uso dell’entropia nel campo del random, alcuni dei quali spiegano perfettamente il meccanismo, come ad esempio il rapporto sintetico di PKWare (9) o la recente pagina del blog di Crypto4A (10).

Flusso di uscita random

basato su una «vera»

chiave random

© Cypto4A blog

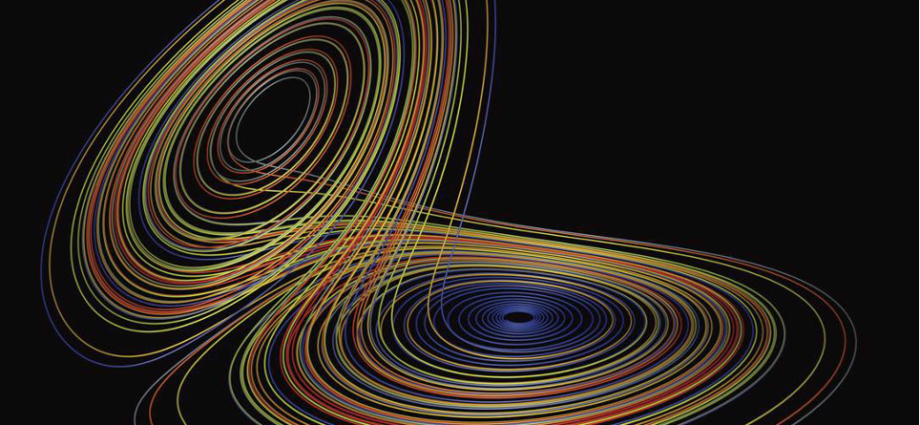

La teoria del caos applicata alla crittografia

Uno dei “padri” della teoria del caos è Henri Poincaré. Negli anni ottanta dell’ottocento, studiando il problema dei tre corpi, scoprì che possono esistere orbite non periodiche, ma non sempre crescenti né prossime a un punto fisso (11).

Tuttavia, gli studiosi hanno discusso fino agli anni ‘70 per definire meglio una teoria completa e la sua applicazione, soprattutto nei campi dell’elettronica, dei primi modelli di calcolo, della meteorologia, della geologia e dell’economia.

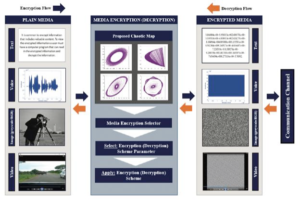

Da un punto di vista delle scienze informatiche vi è la necessità di feedback e di controllo (e quindi da qui la nascita del command and control) per evitare un elevato livello di caos e di turbolenze. Negli ultimi decenni però, la teoria del caos è stata utilizzata anche in crittografia, spesso con risultati deludenti perché i pattern scelti erano troppo facili da indovinare – binari oppure ispirati all’ADN umano (12). Negli ultimi cinque anni, però, la tecnica è tornata prepotentemente in ascesa, grazie al gran numero di ricercatori informatici che hanno proposto nuovi approcci e schemi estremamente promettenti sia per i loro aspetti innovativi che per la loro affidabilità, almeno nelle fasi di sperimentazione (13) (14), in special modo per rendere illeggibili contenuti testuali, vocali e multimediali (15).

Struttura schematica dei processi di cifratura e decifratura di una pipeline «a chaos» © Yasser et al. 2020, fig. 1, p. 4

Cosa dobbiamo fare?

Non importa quale sistema di automazione e di crittografia decidiate di utilizzare, perché il vero problema rimane, anche con le tecnologie più avanzate, una scarsa capacità di gestione di questi ultimi tools e il fattore umano. Ricorderemo in conclusione uno dei leitmotiv ribadito nei ricchi dibattiti tenutisi durante la prima edizione annuale del “Cyber Espionage Awareness Day for Business” (Bucarest, 14 giugno). In quell’occasione, tutti gli specialisti dei settori pubblici e privati hanno ripetuto quattro regole essenziali e semplici:

1. ridurre la quantità di dati generati dalla vostra azienda (recenti rapporti hanno verificato, negli ultimi 5 anni, una moltiplicazione con esponenziale 10 dei dati prodotti quotidianamente dalle aziende, mentre la maggioranza delle organizzazioni non ha registrato una crescita del numero di clienti, di fornitori, di dipendenti, di benefici o di segmento di mercato).

2. ridurre la quantità di dati condivisi o inviati.

3. prevenire il fattore umano: i vostri dati possono essere salvati dopo la crittografia, ma prima e, soprattutto, dopo la decifrazione da parte del destinatario, sono estremamente vulnerabili, mentre il fattore umano è stato la chiave del successo di oltre l’80% degli attacchi, conformemente al rapporto cyber 2022 del WEF.

4. conoscere i programmi di spionaggio esistenti sul mercato: da qualche anno, per i criminali informatici e quindi i loro clienti, è molto più facile spiare i dipendenti di un’azienda piuttosto che usare tecniche avanzate di “brute force” sui sistemi IT. La moltiplicazione di spyware zero-click per la voce, di archiviazione dei dati, di trasmissioni è enorme e la gamma delle loro capacità è ben spiegata a seconda del loro prezzo: da 2,5 milioni di dollari (di livello militare, zero-click, quasi inosservabile) a 100.000 dollari (un solo click necessario) o molto meno (rilevabile se si dispone degli strumenti appropriati).

Autore: Laurent Chrzanovski*

* Ringraziamo Mauro Vignati, docente presso l’Università della Svizzera Italiana nonché ex capo della sezione Cyber della Polizia Federale Svizzera, per i preziosi consigli e l’attenta rilettura del nostro testo.

(1) Cfr. Dutch Government (2022), DPIA on Microsoft Teams, OneDrive Sharepoint and Azure AD (June 2021) Data protection impact assessment on the processing of Diagnostic Data Version 1.1., Public Version, 16 February 2022, Dutch Ministry of Justice and Security, Strategic Vendor Management Microsoft, Google and AWS (SLM Rijk) and SURF, The Hague

(https://www.rijksoverheid.nl/documenten/publicaties/2022/02/21/public-dpia-teams-onedrive-sharepoint-and-azure-ad)

Si vedano i recenti aggiornamenti sul sito dell’Università di Amsterdam: “Privacy test on Microsoft Teams: be careful with the exchange and storage of confi dential personal data” (https://student.uva.nl/en/content/news/2022/03/privacy-test-on-microsoft-teams-be-careful-with-the-exchange-and-storage-of-confi dential-personal-data.html?cb)

Per la Svizzera, vedasi : “Esternalizzazione di dati personali in un cloud di Microsoft da parte della Suva (il Fondo nazionale svizzero di assicurazione contro gli infortuni, n.d.r.) –

A causa di concezioni del diritto in parte contrastanti, l’IFPDT consiglia alla Suva di rivalutare la esternalizzazione di dati personali in un cloud gestito dal gruppo statunitense

Microsoft.” https://www.edoeb.admin.ch/edoeb/it/home/attualita/aktuell_news.html

(2) Shoshana Zhuboff (2019), The Age of Surveillance Capitalism. The Fight for a Human Future at the new Frontier of Power, Profi le Books Ltd, London / Public Aff airs, NewYork</em

(3) Slavoj Zizek (2019), Like a thief in broad daylight. Power in the Era of Post-Humanity, London, Penguin

(4) Mouha N. (2021), Review of the Advanced Encryption Standard (NISTIR 8319), NIST 2021 (https://doi.org/10.6028/NIST.IR.8319)

(5) Hazhirpasand M., Ghafari M. (2021), Cryptography Vulnerabilities on HackerOne, in : The 21st IEEE International Conference on Software Quality, Reliability and Security (QRS), pp. 18-27 (doi: 10.1109/QRS54544.2021.00013)

(6) see the synthesis of the problematic in Malviya G. (2021), What is a Token? What are its Pros and Cons?, Loginradius Blog, 21.08.2021 (https://www.loginradius.com/blog/identity/pros-cons-token-authentication/)

(7) Clausius, R. (1867), The Mechanical Theory of Heat – with its Applications to the Steam Engine and to Physical Properties of Bodies. London: John van Voorst.

(8) Edgar T.W., Manz D.O. (2017), Chapter 2 – Science and Cyber Security, in Edgar T.W., Manz D.O. (eds.) Research Methods for Cyber Security, Syngress, pp. 33-62 (doi. org/10.1016/B978-0-12-805349-2.00002-9)

(9) PKWare (2018), The Entropy Problem. Random Data and Secure Cryptography, PKWare White Paper

(10) Crypto4A (2021) Why We Need Entropy in Cybersecurity, Crypto4A blog, May 10, 2021 (https://crypto4a.com/blog/why-we-need-entropy-in-cybersecurity/)

(11) Poincaré J.H. (2017), The three-body problem and the equations of dynamics : Poincaré’s foundational work on dynamical systems theory. Popp Bruce D. (Translator). Cham: Springer International Publishing, 2017

(12) Kocarev L. (2001), Chaos-based cryptography: A brief overview, in IEEE Circuits and Systems Magazine, vol. 1, no. 3, pp. 6-21, 2001 ( doi: 10.1109/7384.963463)

(13) Amer Sharif et al. (2021), Chaos-based Cryptography: A Brief Look Into An Alternate Approach to Data Security, in: Journal of Physics: Conference Series 1566, 2020 (doi:10.1088/1742-6596/1566/1/012110)

14) Qiao Z. (2021), Nonlinear dynamics, applications to chaos-based encryption, Cryptography and Security, École centrale de Nantes, 188 p. (https://hal.archives-ouvertes.fr/tel-03200707)

15) Yasser et al. (2020), A Chaotic-Based Encryption/Decryption Framework for Secure Multimedia Communications, in Entropy 2020:22, 1253 (https://doi.org/10.3390/e22111253)