Nel maggio del 2010, il Segretario statunitense della Difesa annunciò la nomina del Generale Keith Alexander come il primo comandante del nuovo U.S. Cyber Commander. Nell’art. 70 della dichiarazione del luglio 2016 di Varsavia, il Consiglio Nord Atlantico afferma che il cyberspace è un nuovo dominio di conflitto: “…Now, in Warsaw, we reaffirm NATO’s defensive mandate, and recognise cyberspace as a domain of operations in which NATO must defend itself as effectively as it does in the air, on land, and at sea….” Questa nomina ha rafforzato la convinzione che il cyberspace fosse diventato un ulteriore dominio di conflitto. Già in passato ho trattato l’argomento in alcune conferenze e anche sulla newsletter della Fondazione GCSEC.

Nel maggio del 2010, il Segretario statunitense della Difesa annunciò la nomina del Generale Keith Alexander come il primo comandante del nuovo U.S. Cyber Commander. Nell’art. 70 della dichiarazione del luglio 2016 di Varsavia, il Consiglio Nord Atlantico afferma che il cyberspace è un nuovo dominio di conflitto: “…Now, in Warsaw, we reaffirm NATO’s defensive mandate, and recognise cyberspace as a domain of operations in which NATO must defend itself as effectively as it does in the air, on land, and at sea….” Questa nomina ha rafforzato la convinzione che il cyberspace fosse diventato un ulteriore dominio di conflitto. Già in passato ho trattato l’argomento in alcune conferenze e anche sulla newsletter della Fondazione GCSEC.

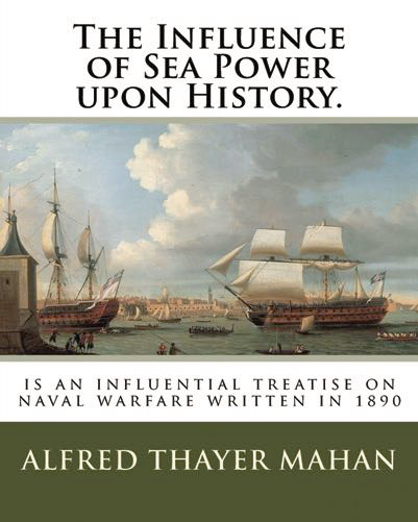

Ritengo sia utile ripercorrere brevemente alcune teorie che hanno influenzato le Nazioni in passato e che potrebbero applicarsi anche al cyberspace. L’Ammiraglio statunitense, Alfred T. Mahan teorizzò che, per dominare il mondo, fosse necessario prevalere sui mari con flotte ben equipaggiate. Alla fine del XIX secolo e inizi del XX secolo, i governi degli Stati Uniti, Germania, Giappone e Regno Unito, iniziarono una pesante campagna di rafforzamento navale.

Ritengo sia utile ripercorrere brevemente alcune teorie che hanno influenzato le Nazioni in passato e che potrebbero applicarsi anche al cyberspace. L’Ammiraglio statunitense, Alfred T. Mahan teorizzò che, per dominare il mondo, fosse necessario prevalere sui mari con flotte ben equipaggiate. Alla fine del XIX secolo e inizi del XX secolo, i governi degli Stati Uniti, Germania, Giappone e Regno Unito, iniziarono una pesante campagna di rafforzamento navale.

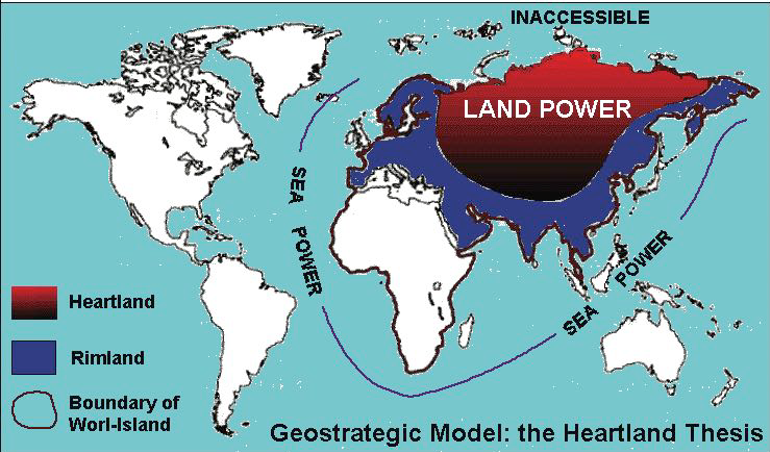

Agli inizi del 900, il geografo britannico, Sir Halford Mackinder, sosteneva esistesse una pivot area del mondo, chiamata Heartland (“Heart of the World”), identificabile con i territori dell’Ex Unione Sovietica. Il controllo di questa area avrebbe consentito il controllo dell’Island World, in quanto rappresentava un’area non raggiungibile dalle flotte navali.

Agli inizi del 900, il geografo britannico, Sir Halford Mackinder, sosteneva esistesse una pivot area del mondo, chiamata Heartland (“Heart of the World”), identificabile con i territori dell’Ex Unione Sovietica. Il controllo di questa area avrebbe consentito il controllo dell’Island World, in quanto rappresentava un’area non raggiungibile dalle flotte navali.

La teoria di Mackinder è stata poi ripresa anche da Nicholas Spykman. Spykman sosteneva però che era molto più importante prendere il controllo del Rimland, regione che racchiude l’Heartland. Controllare il Rimland permetteva di controllare l’Heartland e quindi il mondo. Il Presidente statunitense Truman fu influenzato da entrambe le teorie e utilizzò una strategia di containment nei confronti dell’Unione Sovietica.

Le teorie geopolitiche sono comunque influenzate pesantemente dallo sviluppo tecnologico. Gli avanzamenti nel campo dell’aeronautica e della missilistica e lo stesso avvento dell’era nucleare hanno portato a nuove teorie. Alla base delle teorie rimaneva pur sempre il ruolo della supremazia. Il pilota russo, Alexander P. de Seversky aveva già nel 1942 evidenziato l’importanza del predominio aereo per avere il controllo del mondo. Pertanto, divideva il mondo in due grandi circonferenze il cui centro è rappresentato dai poli industriali statunitensi e sovietici e il raggio è definito dalla portata dei bombardieri dell’epoca. Il disgregamento del blocco sovietico ha messo in crisi le teorie del passato e ha cambiato le carte in tavola. La fine della Guerra Fredda ha portato alla nascita di nuove considerazioni in cui, le frontiere, seppur avessero già iniziato a vacillare come riferimento per il controllo del mondo, iniziarono ad avere sempre meno rilevanza.

Le teorie geopolitiche sono comunque influenzate pesantemente dallo sviluppo tecnologico. Gli avanzamenti nel campo dell’aeronautica e della missilistica e lo stesso avvento dell’era nucleare hanno portato a nuove teorie. Alla base delle teorie rimaneva pur sempre il ruolo della supremazia. Il pilota russo, Alexander P. de Seversky aveva già nel 1942 evidenziato l’importanza del predominio aereo per avere il controllo del mondo. Pertanto, divideva il mondo in due grandi circonferenze il cui centro è rappresentato dai poli industriali statunitensi e sovietici e il raggio è definito dalla portata dei bombardieri dell’epoca. Il disgregamento del blocco sovietico ha messo in crisi le teorie del passato e ha cambiato le carte in tavola. La fine della Guerra Fredda ha portato alla nascita di nuove considerazioni in cui, le frontiere, seppur avessero già iniziato a vacillare come riferimento per il controllo del mondo, iniziarono ad avere sempre meno rilevanza.

Bertrand Badie ha espresso tale concetto osservando le guerre e le proteste in diverse aree geografiche in cui bandiere di diverse nazionalità sventolavano assieme, accomunate da ideologie religiose o di altra natura. La comunicazione sempre più capillare e presente intorno a noi, ha portato alla luce affinità fra popoli diversi ma con problematiche comuni. La propagazione delle idee ha trovato nuova linfa vitale con la diffusione sempre più massiccia di Internet.

Bertrand Badie ha espresso tale concetto osservando le guerre e le proteste in diverse aree geografiche in cui bandiere di diverse nazionalità sventolavano assieme, accomunate da ideologie religiose o di altra natura. La comunicazione sempre più capillare e presente intorno a noi, ha portato alla luce affinità fra popoli diversi ma con problematiche comuni. La propagazione delle idee ha trovato nuova linfa vitale con la diffusione sempre più massiccia di Internet.

Gabriella Coleman, antropologa, ha osservato questo fenomeno nel movimento Anonymous. Il moto “We are Anonymous” esprime al meglio il movimento. Un movimento variegato in termini di religione, nazionalità ed etnia o estrazione sociale, alimentato da una stessa motivazione sia essa la Primavera Araba o la guerra contro Multinazionali o Agenzie governative. Di volta in volta, i partecipanti variano in base alla motivazione ed è per questo considerabile come un movimento, mai uguale, sempre diverso. L’ascesa di Internet ha aggiunto un nuovo dominio di conflitto, il cyberspace che si aggiunge allo spazio terrestre, marittimo, aereo e spaziale. Le teorie geopolitiche del passato prevedevano il controllo di un determinato spazio fisico per controllare il mondo. Potrebbe essere vero anche in questo caso.

Se così fosse, dovremmo osservare il cyberspace per comprendere chi lo sta dominando. Lo spazio digitale è sì virtuale, ma la sua creazione e il suo sviluppo si poggia pur sempre su asset fisici e logici da cui non può svincolarsi. Pertanto, se dovessi ipotizzare chi sta vincendo la Guerra digitale dovrei comprendere chi detiene la maggioranza degli “strumenti” digitali per decretare un vincitore. La cosa non è così semplice perché parliamo di una moltitudine di attori pubblici e privati che ogni giorno sviluppano spazi virtuali da dove poter erogare servizi o vendere prodotti.

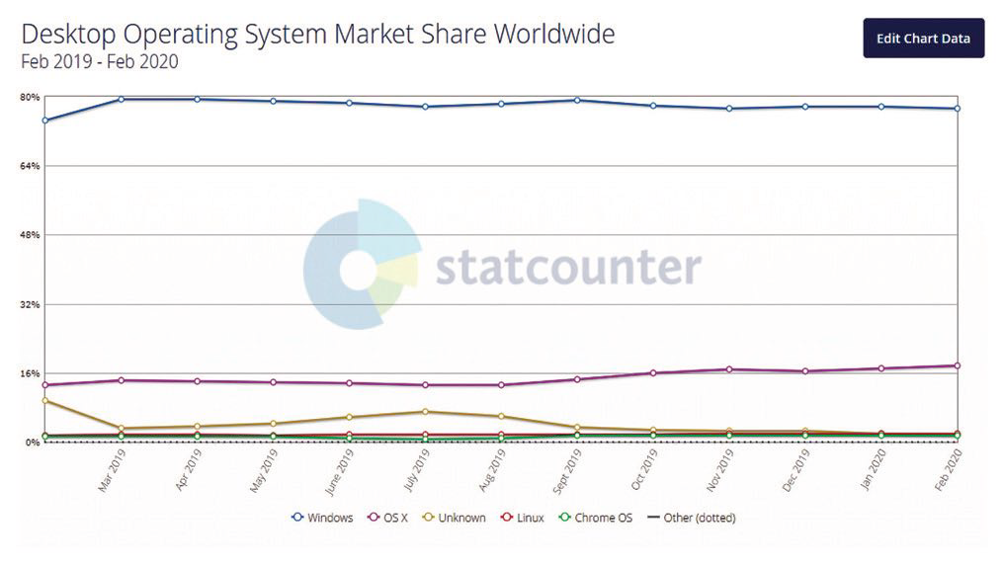

Se dovessi applicare le teorie del passato, potrei iniziare verificando il tasso di penetrazione di determinate tecnologie rispetto altre e la nazionalità di appartenenza delle stesse. Questo mi darebbe un’idea di come le varie nazioni sono presenti a livello mondiale. Solo a titolo di esempio ho cercato alcuni siti di statistica. L’esercizio è puramente esemplificativo e non ha basi scientifiche. Le stesse fonti consultate non sono state comparate né tantomeno è stata verificata l’affidabilità della fonte o l’attendibilità della notizia. Nonostante questo, sono palesi i risultati di questa prima ricerca che non penso differiscano molto dalla realtà. Partiamo dai sistemi operativi. I sistemi operativi che dominano il mercato sono quelli di Microsoft (USA) con quote di mercato che si attestano sull’80%, seguiti da OS X (USA) con una percentuale intorno al 16-17%. La distribuzione geografica è impressionante soprattutto per Windows, raggiungendo anche Paesi come la Russia.

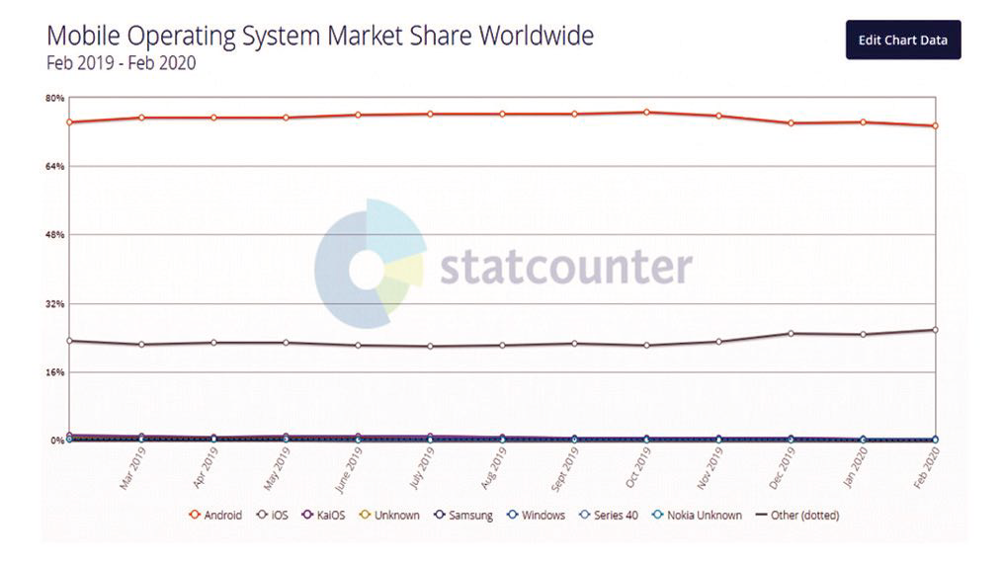

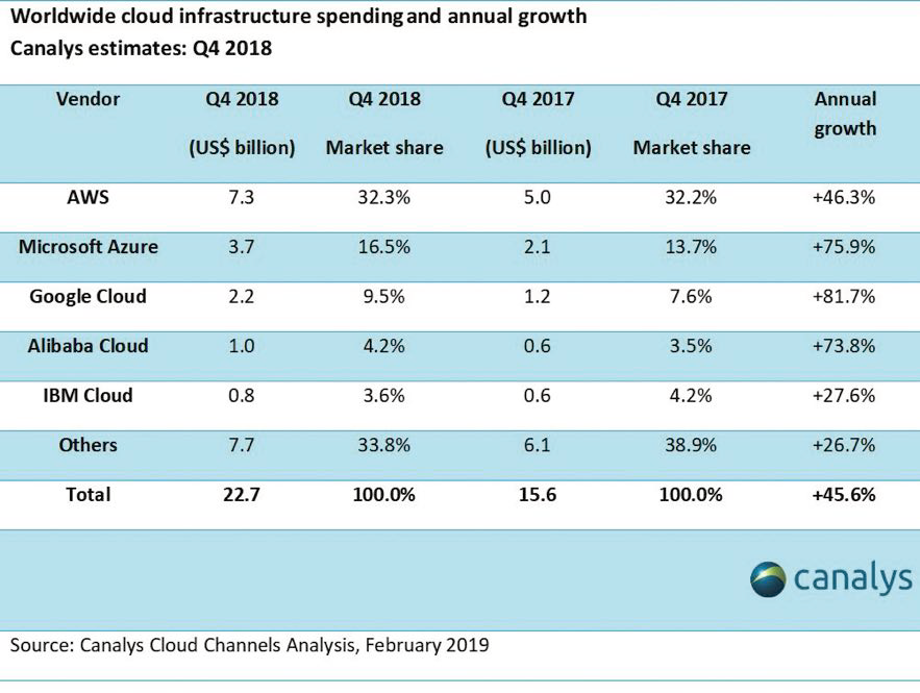

Sui sistemi operativi mobili, la predominanza è sempre statunitense con Android (USA) che si attesta oltre il 70% e IOS (USA) oltre il 25%. Allo stesso modo vediamo la prevalenza dei social media statunitensi su tutti, dove Facebook (USA) domina e spicca sugli altri con un 62% mentre al secondo posto si posiziona Twitter (USA) con un 14%. Anche nel settore dei motori di ricerca, Google (USA) sovrasta con un 92%, seguito da Bing (USA) con un 2% circa. Se si passa a livello di server o di cloud services, i numeri sono sempre estremamente favorevoli agli Stati Uniti. Nel mondo Server, secondo i dati di Statista, nel primo semestre del 2019, il 55% del mercato è detenuto da aziende statunitensi (Dell, HPE, IBM, Lenovo, Oracle, Cisco). Huawei si attesta attorno al 5,4%.

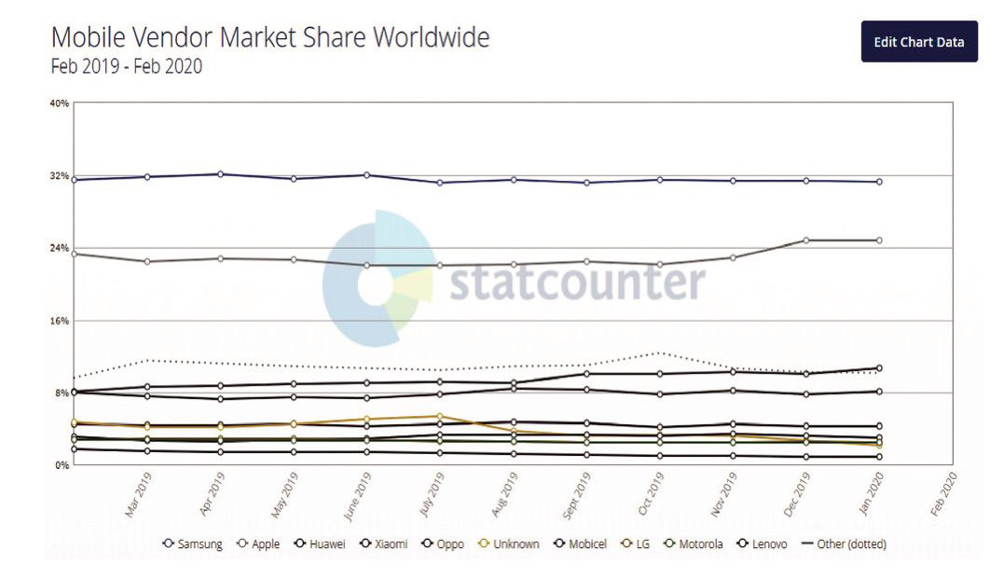

Nel mondo Cloud, Amazon AWS (USA), Microsoft Azure (USA) e Google Cloud (USA) detengono il 56% del mercato mentre la cinese Alibaba Cloud appena il 5,4%. Queste analisi si potrebbero fare per tutte le tipologie di device o applicativi per vederne la fetta di mercato e la distribuzione geografica. Se si passa ad esempio al mercato del mobile, Samsung (Korea del Sud) ha una quota di mercato di circa il 32% seguita da Apple (USA).

Sul sito www.shodan.io, noto a tutti gli addetti alla cyber security, si possono inserire modelli specifici di dispositivi ITA per comprendere la distribuzione geografica e numerica delle stesse, per quelle che sono ovviamente raggiungibili via internet. In questa panoramica non è stato considerato il mercato IoT e la diffusione del 5G che potrebbero cambiare in parte anche le percentuali nazionali, aumentando soprattutto la quota cinese. Altra considerazione deve essere fatta anche sulle materie prime utili alla produzione dei chip, come il silicio. Essendo risorse finite, è in atto una corsa all’approvvigionamento. In questo caso non virtuale ma fisica. Sarà molto importante anche il recupero delle stesse attraverso sistemi di gestione per riciclaggio.

Sul sito www.shodan.io, noto a tutti gli addetti alla cyber security, si possono inserire modelli specifici di dispositivi ITA per comprendere la distribuzione geografica e numerica delle stesse, per quelle che sono ovviamente raggiungibili via internet. In questa panoramica non è stato considerato il mercato IoT e la diffusione del 5G che potrebbero cambiare in parte anche le percentuali nazionali, aumentando soprattutto la quota cinese. Altra considerazione deve essere fatta anche sulle materie prime utili alla produzione dei chip, come il silicio. Essendo risorse finite, è in atto una corsa all’approvvigionamento. In questo caso non virtuale ma fisica. Sarà molto importante anche il recupero delle stesse attraverso sistemi di gestione per riciclaggio.

Questo è un tema su cui non è stata fatta molta sensibilizzazione ancora in UE. Si deve considerare anche che la manifattura dei suddetti elementi avviene per la maggior parte in Asia e pertanto la possibilità che l’integrità del prodotto venga compromessa, è un’opzione da tenere a mente. Le analisi statiche e dinamiche sui singoli device sono costose e spesso mancano analisti capaci di farlo, oltre al fatto che non è fattibile per tutti gli apparati, soprattutto per quelli utilizzati dagli utenti finali. La proprietà di questi asset è per la maggioranza privata. Sono aziende e cittadini che utilizzano la maggior parte degli asset di cui sopra. Gus Coldebella, durante uno speech nel 2019, affermò che l’85% delle infrastrutture critiche americane sono in mano a privati. Aziende di diverse nazioni stanno affidando i propri dati a servizi cloud esteri. Questo avviene anche per operatori di servizi essenziali, ponendo un serio problema in tutti gli Stati perché la prima linea di difesa contro potenziali attacchi sono appunto aziende private, spesso non supportate in modo adeguato dai Governi. I Governi spesso si concentrano a definire o recepire normative di settore invece di supportare operativamente le aziende.

Cerchiamo di fare il punto di quanto espresso finora:

Alcune teorie geopolitiche propendevano per il controllo di determinati domini per controllare il mondo. La tecnologia e la disgregazione dei blocchi, occidentale e sovietico, hanno portato ad un cambiamento del panorama globale. L’avvento di Internet è stato disruptive. Il cyberspace è uno spazio senza confini dove pubblico e privato erogano servizi di qualsiasi natura. I prodotti digitali statunitensi sono prevalenti rispetto ad altre Nazioni. La Cina potrebbe ridimensionare il divario sia con l’implementazione del 5G a livello mondiale, sia con la massiccia produzione di IoT, distribuiti in tutto il mondo e la cui sicurezza spesso è molto debole. L’Europa non è una potenza al riguardo, è un’utilizzatrice di tecnologia ma per quanto riguarda la produzione di hardware e software non è comparabile con la produzione cinese e statunitense. Attualmente il cyberspace è un campo perfetto per le attività di spionaggio. Ci sono stati attacchi volti alla compromissione o all’interruzione di servizi ad esempio in Iran e Ucraina. La vera battaglia però è quella della raccolta informazioni. Una volta tali informazioni erano collocate su documenti cartacei, ora viaggiano sotto forma di dati. Infatti, gli Advanced Persistent Threat mirano ai concentratori di dati e informazioni come possono essere i social network o i servizi cloud. Spiare è meno rischioso, nascondendosi dietro una tastiera e sfruttando servizi di connessione anonima o server compromessi. Il gioco delle spie non si è mai fermato ma sotto certi punti di vista è diventato più semplice ed economico.

Cosa succederebbe in caso di guerra mondiale?

Le super potenze potrebbero diventare più aggressive e quindi sfruttare gli asset privati per i loro scopi. I principi della FIDUCIA, della TRASPARENZA e della SICUREZZA verrebbero messi in secondo piano. L’obiettivo primario sarebbe dominare l’avversario, prendere il controllo delle sue infrastrutture, realizzare attacchi che mettano in ginocchio il Paese ostile. Attraverso Internet, questo potrebbe essere effettuato senza distruggere le infrastrutture critiche, ma rendendole temporaneamente inutilizzabili. Per farlo, basterebbe che le aziende private inviassero dei pacchetti ufficiali di aggiornamento delle loro tecnologie in grado però di installare backdoor, scaricare ransomware, variare parametri di controllo e così via. I gestori dei servizi Cloud potrebbero negare l’accesso ai clienti dell’area interessata dal conflitto, bloccando servizi essenziali. I proprietari di motori di ricerca o social network potrebbero iniettare notizie false e manipolare l’opinione pubblica. L’amministratore delegato che permettesse questo genere di azioni sarebbe un folle. Sarebbe un suicidio commerciale, a meno che questo comportamento non sia imposto per cause di forza maggiore o per cause belliche.

Alcune considerazioni da tenere a mente:

- Stati Uniti 1917, Giappone 1938, Regno Unito 1939, le “National mobilization laws” obbligarono industrie strategiche private dei rispettivi Paesi a passare sotto il controllo statale attraverso una legge di nazionalizzazione;

- Febbraio 2010, la Repubblica Popolare Cinese emana la “National Defense Mobilization Law”, in cui sostanzialmente il National People’s Congress Standing Committee approvò speciali misure per supervisionare e controllare industrie e aree chiave cinesi.

In caso di guerra o necessità, le Nazioni possono approfittare delle proprie aziende private per scopi di interesse nazionale. La guerra sotterranea che si sta combattendo è di collezionare informazioni e collezionare artefatti in grado di bucare eventuali piattaforme. Come ha affermato in un’intervista Andrea Zapparoli Manzoni, Executive Director di Crowdefense, l’87% delle vulnerability 0 day sfruttabili per attacchi è ancora considerata 0 day. Significa che non sono state rese pubbliche. Ne viene pubblicata 1 su 20 in media. Esistono analisti governativi e privati, persino aziende, che ricercano le 0 day sfruttabili per attacchi. La maggior diffusione di alcune tecnologie rispetto ad altre rappresenta una medaglia a due facce. Da una parte sono potenziali armi sfruttabili in caso di guerra, dall’altra rappresentano superfici di attacco molto ampie che potrebbero contenere vulnerabilità critiche sfruttabili dagli avversari.

Ogni singola nazione ha il compito di identificare i propri servizi essenziali (n.b. non operatori ma servizi). Ogni servizio poggia su una catena di asset fisici e virtuali. Una volta identificati i servizi e le catene, le nazioni dovrebbero simulare stress sulle stesse, ipotizzando compromissioni, mancanza di erogazione, assenze etc. etc. Questo dovrebbe permettere di costruire scenari di impatto utili per procedere poi a piani di resilienza e continuità precisi. Questo lavoro dovrebbe essere fatto presupponendo la mancanza di un pilastro essenziale nei confronti dei vendor stranieri: il TRUST. È necessario mettersi nella peggiore delle ipotesi per poi comprendere quali sono le migliorie da apportare al proprio sistema-paese per resistere a urti con impatti catastrofici.

Autore: Massimo Cappelli

Bibliografia:

- Alfred T. Mahan: “The influence of Sea Power upon History”; “The Interest of America in Sea Power”

- Figura Heartland: https://birminghamwarstudies.wordpress.com/2012/06/04/215/

- Alexander P. de Seversky: “Victory Through Air Power”

- Bertrand Badie: “The End of Territories”