SENZA AUTOMAZIONE NON CI POTRA’ ESSERE SICUREZZA

Intervista VIP con Nir Zuk

“Zero trust” è uno dei temi oggi maggiormente dibattuti nelle conferenze che si svolgono in tutto il mondo. Qual è il suo punto di vista in merito?

Trust riguarda la sicurezza degli endpoint. Non puoi fidarti dell’endpoint senza la sicurezza dell’endpoint e i fornitori di gestione dell’identità ti diranno che è tutta una questione di identità che devi verificare. La mia visione è molto diversa in materia.

In che senso, può spiegarlo in modo più dettagliato a Cybersecurity Trends?

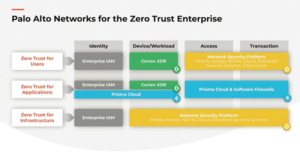

Applicare Zero Trust vuol dire attivare i medesimi controlli di sicurezza indipendentemente dalla situazione e dal caso d’uso.

Tradizionalmente adottiamo approcci diversi in base alle situazioni. Quando l’utente si trova in sede e tenta di connettersi a un’applicazione che si trova nel data center, facciamo operazioni molto diverse rispetto a quando l’utente è lontano dall’ufficio e l’applicazione si trova in un cloud pubblico. Qualora l’utente si trova lontano dall’ufficio e l’applicazione è collocata in un data center tradizionale, utilizziamo un collegamento in VPN. Se l’applicazione è in SAS, utilizziamo CASB. Questo vuol dire che eseguiamo controlli di sicurezza diversi con livelli di complessità differenti rispetto a parametri di affidabilità variabili che dipendono di volta in volta dall’utente e dall’applicazione.

Zero Trust riguarda la normalizzazione. Non importa quale sia l’utente, né dove si trovi, non importa come si connetta, che si tratti di SD-WAN o IPsec o MPLS o VPN client e così via, tramite proxy e qualunque sia l’applicazione, SAS cloud pubblico o privato, data center tradizionale.

Quali sono i vantaggi connessi all’utilizzo di queste soluzioni?

È una soluzione che innalza i livelli di sicurezza organizzativa e aziendale, rendendo anche più “semplice” e immediata la tutela degli asset, in quanto non prevede un firewall per gestire determinate situazioni, una VPN di accesso remoto per il CASB, il proxy etc. etc.

Ci troviamo per altro di fronte a un sistema integrato e quindi più economico. Mi riferisco a un qualcosa che chiamiamo accesso PRISMA, che in sostanza, è il nostro intero stack di sicurezza di rete distribuito nei data center in tutto il mondo. Siamo presenti in più di centoventi luoghi in tutto il mondo, tutti collegati con la rete privata.

Altro aspetto importante è stato determinato dal passaggio alla sicurezza applicata ai “margini” del cloud. Si chiama anche SASE, Secure Access Services Edge, e quindi non importa chi sia l’utente, né dove si trovi.

Non importa se si connette con SD-WAN all’Edge, o con IP sec, o con VPN client o con un elenco di client VPN o proxy o qualsiasi altro metodo una volta acquisito il loro regime di traffico all’Edge, viene elaborato allo stesso modo.

Questo ci fa capire che non importa quale sia l’utente, né i percorsi che intende seguire. Quello che noi tendiamo a utilizzare è in particolare il peering diretto per governare il traffico su applicazioni SAS, cloud pubblico, cloud privato, e sui data center tradizionali.

Altra questione, di cui si discute molto in questo momento, sono le tematiche collegate agli autonomous SOC in stretta correlazione con l’avanzamento dell’automazione. Occorrono investimenti importanti, con rientri che sono tutti da valutare. Qual è il suo giudizio su questo che rappresenta un salto in avanti molto forte rispetto al passato?

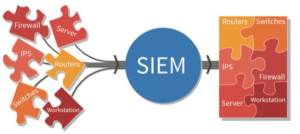

Prima cercherei di capire perché abbiamo bisogno di automatizzare i SOC. I SOC non riescono a esaminare tutti gli alert, cosa impossibile utilizzando le sole capacità umane di governo, misura e controllo. Pertanto, la maggior parte dei SOC filtra gli alert e gestisce solo quelli che è in grado di gestire. Applicando regole di correlazione, spesso sbagliate o insufficienti, un SOC tipicamente gestisce circa 50 alert a settimana a fronte di decine di migliaia di avvisi ricevuti. Ciò significa che potrebbe scartare e non analizzare gli alert realmente necessari per individuare i problemi prima che si verifichino.

Le macchine intelligenti saranno sempre più al centro della cyber security, con quali conseguenze?

Il trend è inevitabile, le prospettive incoraggianti. Abbiamo bisogno di macchine per fare sempre meglio il nostro lavoro. Se generiamo un avviso per qualsiasi motivo nella rete, sugli endpoint, nel cloud, nei server delle applicazioni, qualsiasi avviso che riguardi la gestione dell’identità e degli accessi, la scansione del codice, dobbiamo indagare a fondo le conseguenze che genera questo tipo di informazione. Quindi questo è il primo obiettivo dell’automazione del SOC. Così ogni qual volta che si verifica un problema ed è necessario eseguire una risposta agli incidenti, oppure se si verifica una violazione dei dati, il team di sicurezza è in grado di dire cosa è successo. Sono, anche, in grado di individuare le aree vulnerabili e i comportamenti degli “attaccanti”; quello che serve è poterli prevedere, come dicevo prima. L’automazione ci aiuterà molto in questo senso.

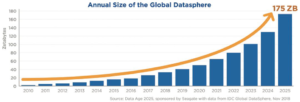

Non si può però negare che esiste anche un problema di qualità, non solo di quantità dei dati. Non crede?

Assolutamente sì. Tutti vorremmo vivere in un mondo in cui possiamo raccogliere i dati di rete da un fornitore e i dati degli endpoint di cui abbiamo bisogno da un altro fornitore e quindi i dati del carico di lavoro cloud da un terzo fornitore. Questo però non accade, perciò dobbiamo agire con consapevolezza e competenza. Teniamo presente che molti dati devono essere generati in base a ciò che si desidera fare di queste informazioni; perciò, occorre visione e strategia per governare i processi di automazione.

Facile a dirsi ma difficile da attuare in ambienti multi-vendor. La difformità delle fonti richiede una gestione oculata, perché si ha bisogno di dati di altissima qualità, dati con dettagli diversi, diversi da quelli che vengono gestiti oggi dai SIEM. Spesso i dati non sono orientati alle macchine. Come si risolve questo problema?

Sono d’accordo, difficile gestire in azienda problematiche come quelle che lei prospetta. Se poi guardiamo al mercato, altri interrogativi emergono. In Italia le piccole e medie imprese oggi sono la maggior parte. Anche io vivo in un piccolo paese in Israele, che dista circa tre ore di volo da Roma, che per dimensionamento delle imprese presenta caratteristiche simili. Non ci sono aziende molto grandi. L’automazione in questi contesti è l’unico modo in cui un’azienda di medie dimensioni, che non può permettersi di avere un SOC proprio, può fare sicurezza. L’esternalizzazione non funziona, l’esternalizzazione della sicurezza sposta i problemi su qualcun altro. Bene. Quindi, se sei una piccola impresa, hai ancora bisogno di cinque persone che esaminino le tue informazioni e gestiscano la tua sicurezza. Spostare su un outsourcer non aiuterà, sostituirlo con un software aiuterà. Posso fare un esempio perché sia più chiaro quello che dico.

La ascolto…

La ascolto… Circa 10 anni fa, siamo usciti sul mercato con la nostra sandbox, spiego meglio a cosa serve. Se si prende un file, per esempio un PDF che non si è mai visto prima, che una volta eseguito apre una “strana” connessione con un paese straniero è evidente che esiste qualche criticità. In prima battura la sandbox consente di inviare un avviso al SOC, un alert, che deve preludere a un’attività di reverse engineering, al fine di capire quali indirizzi IP devono essere bloccati, quali URL di dominio e via via con le altre procedure. Poche centinaia di clienti utilizzavano questo servizio fino a poco tempo fa. Abbiamo perciò deciso di automatizzarlo, con l’intento di prendere sotto osservazione qualunque “fenomenologia” sospetta si potesse verificare. Abbiamo così applicato il reverse engineering per capire automaticamente cosa doveva essere bloccato e di conseguenza quali informazioni inviare all’infrastruttura. Oggi abbiamo qualcosa come 50 o 60.000 clienti che lo utilizzano, i clienti sono motivati a utilizzare la sandbox perché è sicura e automatizzata, sarà questo il binomio vincente.

Sono numeri eloquenti che parlano da soli. Quali scenari si aprono alla luce di queste importanti esperienze che state maturando?

Se fino a venti anni fa mi avessero chiesto quanto tempo sarebbe occorso per creare un sistema sicuro, avrei detto un’eternità. Quando infatti pensi di aver implementato tutte le soluzioni scopri che prodotti e servizi utilizzati sono già vecchi, al momento in cui li si mette in opera. La complessità entro cui oggi ci muoviamo non mi ha reso più ottimista, ma va detto che è cambiato il paradigma e la logica con cui si concepisce e si attua la sicurezza informatica, che viene attuata in larga parte con un SAS Software As Service, per cui non è necessario implementare. È evidente che questo assetto modifica molte cose. La sfida che abbiamo di fronte è la governance della cybersecurity nelle piccole e medie imprese, cosa attuabile solo attraverso l’automazione delle operazioni di sicurezza. Altra sfida nella sfida la bravura delle persone. Non si può prescindere dal fattore umano se si vogliono raggiungere livelli di performance adeguati degli apparati e sistemi di tutela aziendale.

Prima di chiudere questa interessante chiacchierata non posso esimermi dal chiederLe: Come cambierà la sicurezza nell’immediato futuro?

Non credo sia possibile prevedere come si comporteranno i “cattivi”, non voglio nemmeno tentarlo. Quello che penso è che dobbiamo essere preparati a qualsiasi evenienza, come la più stretta attualità ci ha insegnato. Il futuro, e non dico nulla di nuovo, sarà basato sui dati, il che significa, che dobbiamo trattare con firme nei firewall, sull’endpoint e così via. Il rilevamento degli attacchi più sofisticati, come quelli alla catena di approvvigionamento, mirati a ciò che chiamiamo APT mette in gioco una grande capacità di elaborazione dei dati, che è l’unico antidoto che abbiamo per affrontare un cyber crimine sempre più organizzato e perciò temibile. Altro fattore cruciale è l’automazione dei SOC. Non credo che saremo in grado di fare nulla nella cybersecurity senza la realizzazione di un SOC autonomo, questo deve essere fatto nel giro di tre anni. Stiamo arrivando al punto in cui molti degli attacchi sono automatizzati, gli stessi avversari utilizzano il cloud per automatizzare gli attacchi. Spesso utilizzano il machine learning per conoscere gli obiettivi su Linkedin e sui social media e sferrare un’offensiva sui clienti, in modo completamente automatizzato.

Potremmo dunque concludere dicendo che il Cloud è l’ultima frontiera?

Non utilizzerei affermazioni categoriche, una cosa è certa: nel giro di pochi anni le persone non saranno in grado di affrontare queste tipologie di attacchi. Non mi stanco di ripetere che bisogna automatizzare reti e sistemi parlando di zero trust, abbiamo sottolineato i motivi per cui la sicurezza va spostata ai “margini” del cloud. Direi di più: in poco tempo gran parte della sicurezza di Internet verrà fornita dal cloud. Nessuna attrezzatura sarà allocata in sede. Come spesso accade abbiamo prima pensato alle applicazioni e all’infrastruttura, e poi alla sicurezza, con il risultato che anche nell’orizzonte del cloud, la sicurezza è in ritardo. Ma il nostro sguardo deve andare anche oltre.

A cosa si riferisce?

Al fatto che dovremmo iniziare a pensare al più presto alla home security. Ho passato la giornata in ufficio, fino alle 16:00 in Israele, poi ho continuato con i vari applicativi, a lavorare da casa in costante contatto con l’Europa, ma soprattutto con gli Stati Uniti. Se qualcuno volesse conoscere il mio indirizzo IP, ci metterebbe circa dieci minuti. Dal mio indirizzo al collegamento con il dark web, il passo è breve. Sono, infatti, certo che ci sono applicazioni non così sicure sull’XBox di mio figlio, la mia TV è potenzialmente una porta di accesso che ti porta a casa mia e poi sul mio pc. Quello che sto dicendo non è un esercizio accademico, ma descrive la quotidianità che ormai fa parte di noi. Lo Smart working è infatti un’ulteriore sfida che dovrà impegnarci, sarà la casa la prima e l’ultima frontiera da difendere. Anche su questo terreno il Cloud potrà aiutarci, perché oggi con i servizi SAS è possibile garantire la sicurezza, perché l’home office, e su questo credo che possiamo veramente chiudere, rappresenta ormai “il problema” per le aziende che intendono affrontare il futuro con buone chances di successo.

Autore: Nicola Sotira